在办公软件取证的过程中,有几个核心步骤是必不可少的。1、数据收集,2、数据分析,3、数据验证,4、数据报告。首先,需要收集相关的电子证据,这包括计算机硬盘、电子邮件、文档、日志文件等。然后,通过专业的分析工具对这些数据进行详细分析,从中提取有价值的信息。接下来,需要验证分析结果的准确性,确保其在法律程序中的有效性。最后,形成详细的数据报告,呈现所有发现和分析结果,以便在法律程序中使用。

一、数据收集

数据收集是办公软件取证的第一步。这个过程涉及多个具体步骤,确保所有相关数据都被完整且精确地收集。

- 识别数据来源:确定所有可能包含重要信息的设备和软件,包括计算机硬盘、移动存储设备、电子邮件账户、云存储服务等。

- 保护数据完整性:在数据收集过程中,确保原始数据不被篡改。这通常通过创建数据副本和使用写保护设备来实现。

- 使用专业工具:使用专业的取证工具(如FTK、EnCase等)来进行数据提取,以确保数据的完整性和可验证性。

- 记录收集过程:详细记录数据收集的每一个步骤,包括时间、地点、工具和方法,以便在后续的法律程序中提供证据支持。

二、数据分析

在数据收集完成后,下一步是对这些数据进行详细分析。这个过程同样需要遵循一系列步骤,以确保分析结果的准确性和合法性。

- 数据筛选:通过关键词搜索、文件类型筛选等方法,从庞大的数据集中筛选出可能有用的信息。

- 日志分析:分析操作系统和应用软件的日志文件,了解用户的操作行为和时间线。

- 文档分析:对收集到的文档进行内容分析,寻找与案件相关的信息。

- 电子邮件分析:分析电子邮件的内容、附件、发送和接收时间等,寻找关键证据。

三、数据验证

数据验证是确保分析结果准确无误的关键步骤。在这个过程中,需要使用多种方法来验证数据的真实性和完整性。

- 交叉验证:通过多种数据来源进行交叉验证,确保分析结果的一致性。

- 工具验证:使用多种取证工具对同一数据集进行分析,验证工具的可靠性。

- 时间线验证:通过对比不同数据来源的时间戳,验证事件发生的时间线。

- 完整性验证:使用哈希值(如MD5、SHA-1)验证数据在收集和分析过程中的完整性。

四、数据报告

最后一步是形成详细的数据报告。这个报告需要清晰、准确地呈现所有发现和分析结果,以便在法律程序中使用。

- 报告结构:报告应包括数据收集过程、分析方法、发现结果和结论等部分。

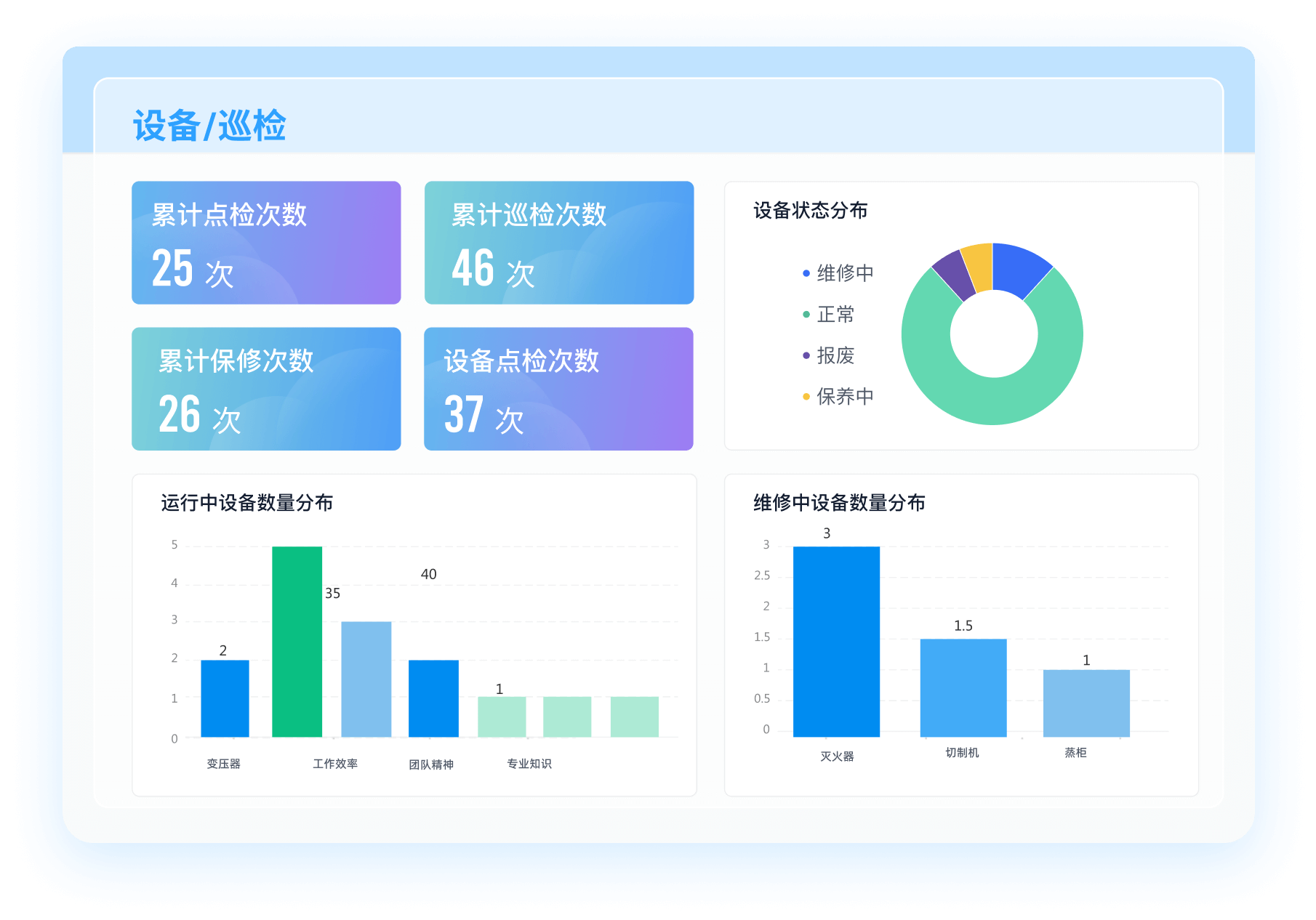

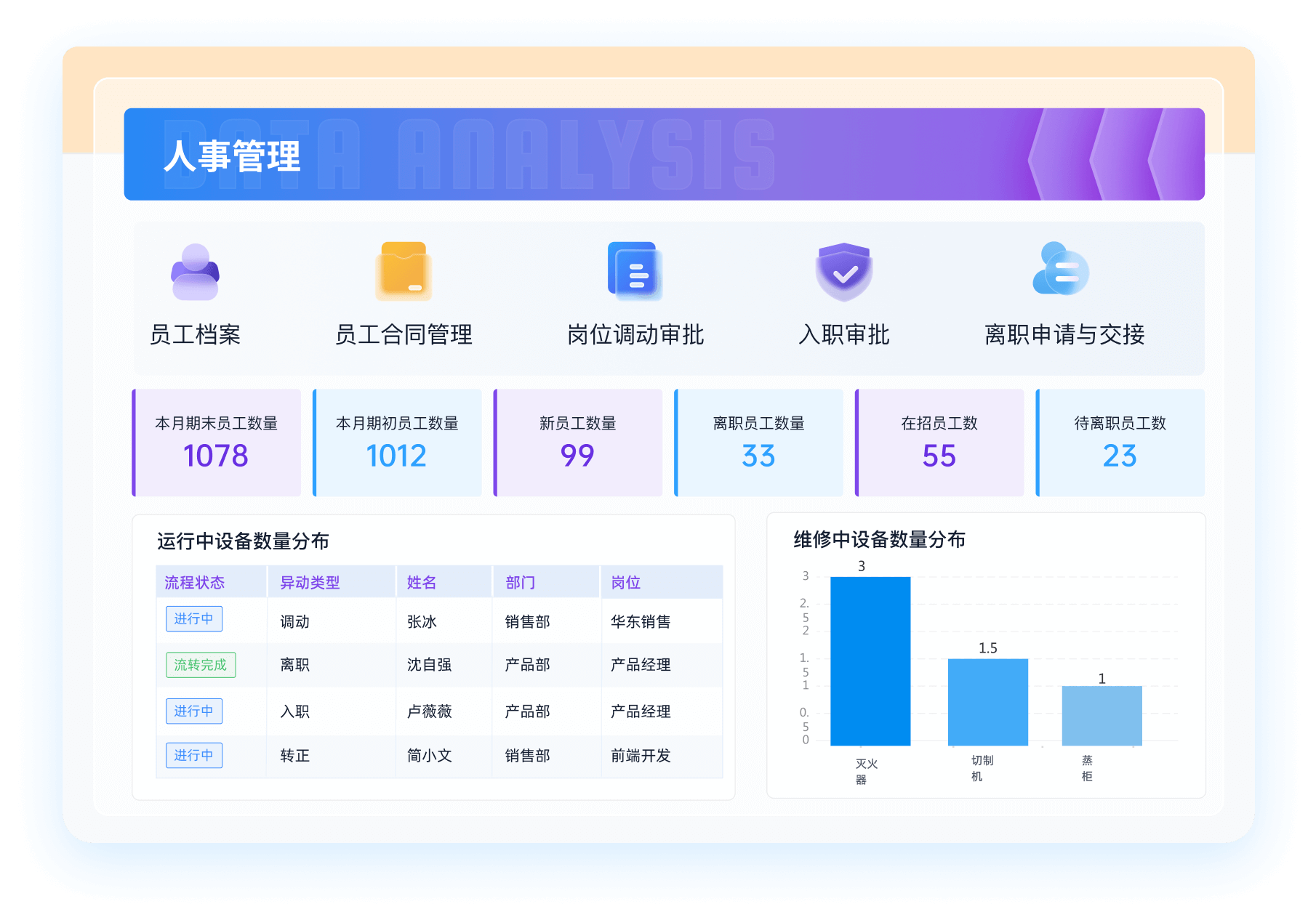

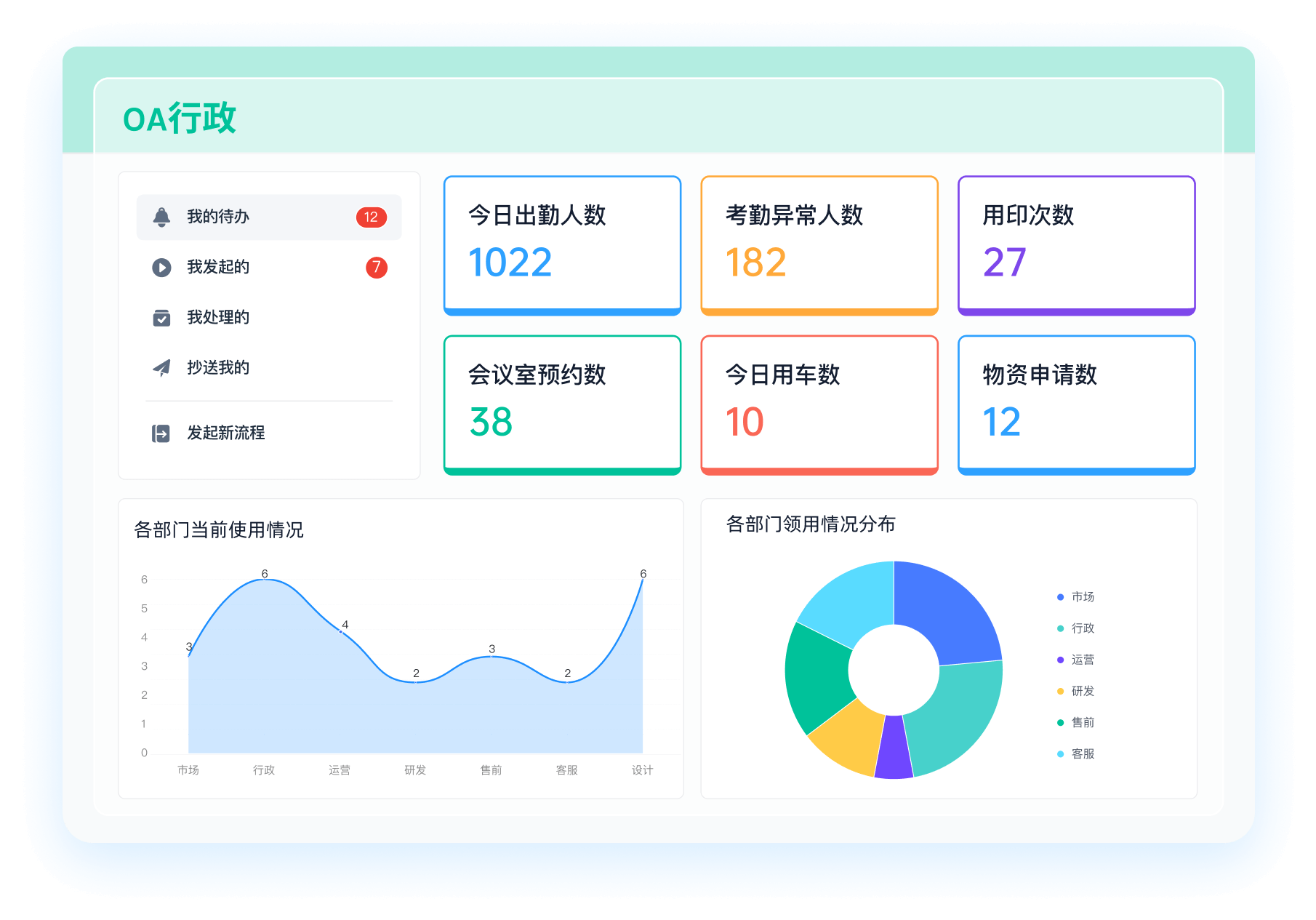

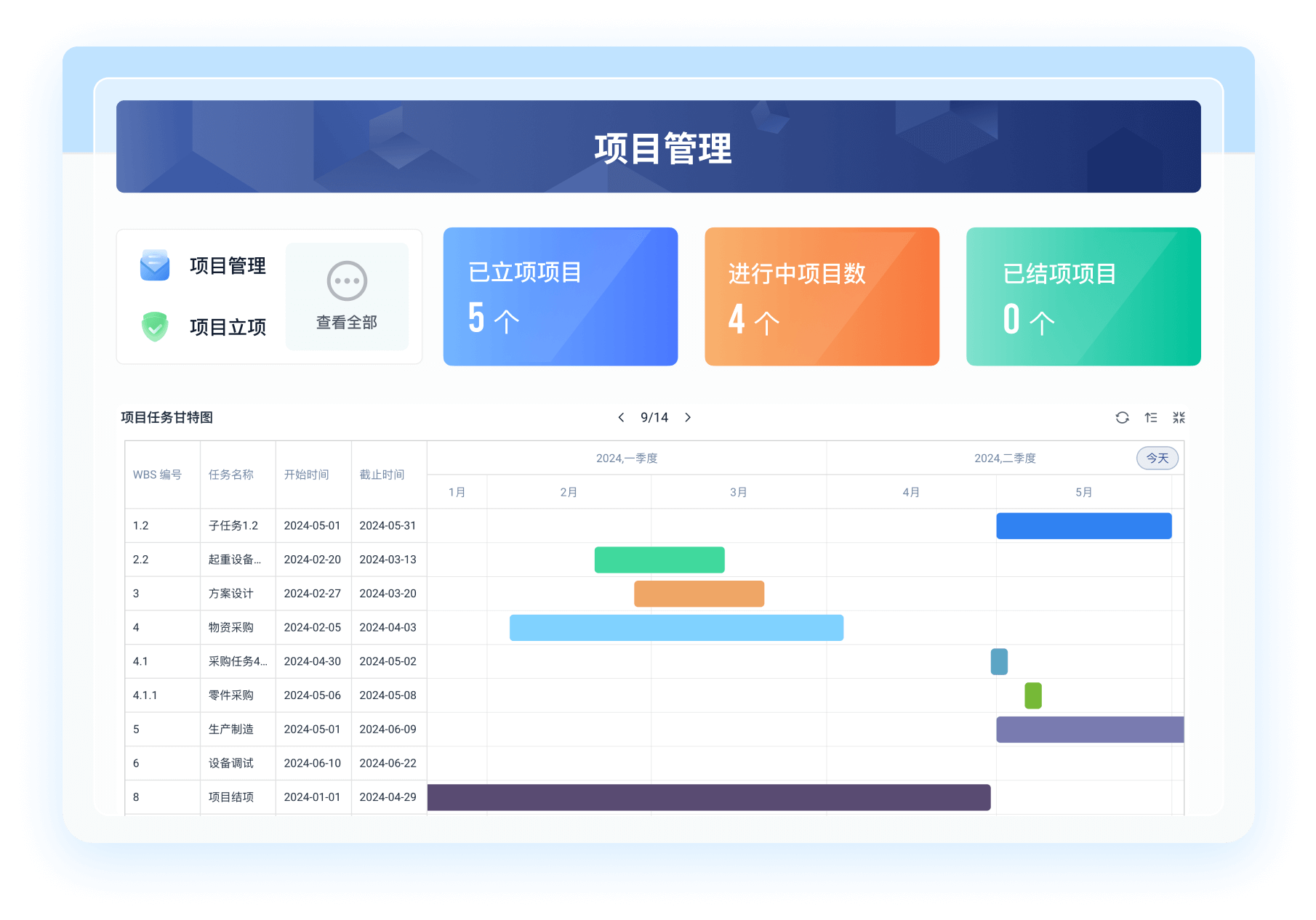

- 图表呈现:使用图表、时间线等可视化工具,帮助读者更直观地理解分析结果。

- 详细描述:详细描述每一个发现和分析结果,包括数据来源、分析方法和验证过程。

- 法律支持:报告应包括相关法律条文和案例支持,确保其在法律程序中的有效性。

在办公软件取证过程中,以上四个步骤是必不可少的。通过系统化的流程和专业的工具,可以确保取证过程的准确性和合法性,从而为法律程序提供有力的证据支持。

五、取证工具的选择

选择合适的取证工具是办公软件取证过程中非常重要的一环。不同的工具有不同的功能和适用范围,需要根据具体情况进行选择。

- FTK(Forensic Toolkit):FTK是一款功能强大的数字取证工具,广泛应用于计算机硬盘、移动存储设备等的取证分析。它具备数据恢复、文件分析、电子邮件分析等多种功能。

- EnCase:EnCase是一款专业的电子取证工具,广泛应用于计算机、网络设备、移动设备等的取证分析。它具备数据采集、数据分析、数据恢复等多种功能。

- X-Ways Forensics:X-Ways Forensics是一款高效的数字取证工具,适用于计算机硬盘、移动存储设备等的取证分析。它具备数据恢复、文件分析、电子邮件分析等多种功能。

- Volatility:Volatility是一款内存取证工具,主要用于分析计算机内存中的数据。它可以提取进程列表、网络连接、注册表信息等内存数据,帮助分析计算机运行状态。

六、取证案例分析

通过具体的取证案例,可以更好地理解办公软件取证的实际应用。

- 案例一:公司内部数据泄露:某公司怀疑内部员工泄露公司机密数据。通过对员工计算机的硬盘和电子邮件进行取证分析,发现了多个包含机密信息的文件被发送到外部邮箱。通过分析这些文件的创建时间和修改时间,确定了泄露数据的时间点,并最终找到了泄露数据的员工。

- 案例二:财务欺诈调查:某公司怀疑财务人员存在欺诈行为。通过对财务人员的计算机硬盘和电子邮件进行取证分析,发现了多个伪造的财务报表和虚假的电子邮件。通过分析这些文件的创建时间和修改时间,确定了欺诈行为的时间点,并最终找到了欺诈行为的证据。

- 案例三:网络攻击调查:某公司遭受了网络攻击,导致大量数据被窃取。通过对受害计算机的硬盘和网络设备进行取证分析,发现了多个恶意软件和攻击者的远程控制工具。通过分析这些工具的使用时间和网络连接记录,确定了攻击者的IP地址和攻击时间,并最终找到了攻击者的证据。

七、数据保护和隐私问题

在办公软件取证过程中,数据保护和隐私问题同样需要引起重视。

- 数据加密:在数据收集和传输过程中,使用加密技术保护数据的机密性,防止数据泄露。

- 隐私保护:在数据分析过程中,注意保护个人隐私信息,避免不必要的信息披露。

- 合法性:确保取证过程符合法律法规,避免非法收集和使用数据。

- 数据备份:在数据收集和分析过程中,做好数据备份,防止数据丢失。

通过以上步骤和措施,可以有效地进行办公软件取证,确保取证过程的准确性、合法性和数据保护。

总结:办公软件取证是一项复杂且细致的工作,需要遵循系统化的流程和使用专业的工具。通过数据收集、数据分析、数据验证和数据报告四个步骤,可以确保取证过程的准确性和合法性。在取证过程中,还需要注意数据保护和隐私问题,确保数据的机密性和合法性。通过具体的案例分析,可以更好地理解办公软件取证的实际应用,为法律程序提供有力的证据支持。

进一步的建议是,取证人员应该持续学习和掌握最新的取证技术和工具,保持对法律法规的敏感性,以应对不断变化的取证环境和挑战。通过不断提升自身的专业能力,可以更好地进行办公软件取证,为法律程序提供更加可靠的证据支持。

相关问答FAQs:

如何确保在取证过程中不损坏数据?

在取证过程中,确保数据的完整性至关重要。可以使用专业的取证工具进行数据镜像,这样可以在不对原始数据进行任何修改的情况下,创建一个完整的副本。此外,确保在取证前后都记录好相关的操作步骤和时间戳,以便在需要时进行审计。

办公软件取证的法律依据是什么?

在进行办公软件取证时,必须遵循相关的法律法规。这包括数据保护法、电子证据法等。了解所在地区的法律框架是非常重要的,以确保取证过程的合法性和有效性。

取证过程中常见的错误有哪些?

常见的错误包括未能保持数据的完整性、使用不当的工具以及未遵循标准的取证流程。确保使用经过验证的取证工具,并遵循行业最佳实践,可以大大降低出现错误的风险。

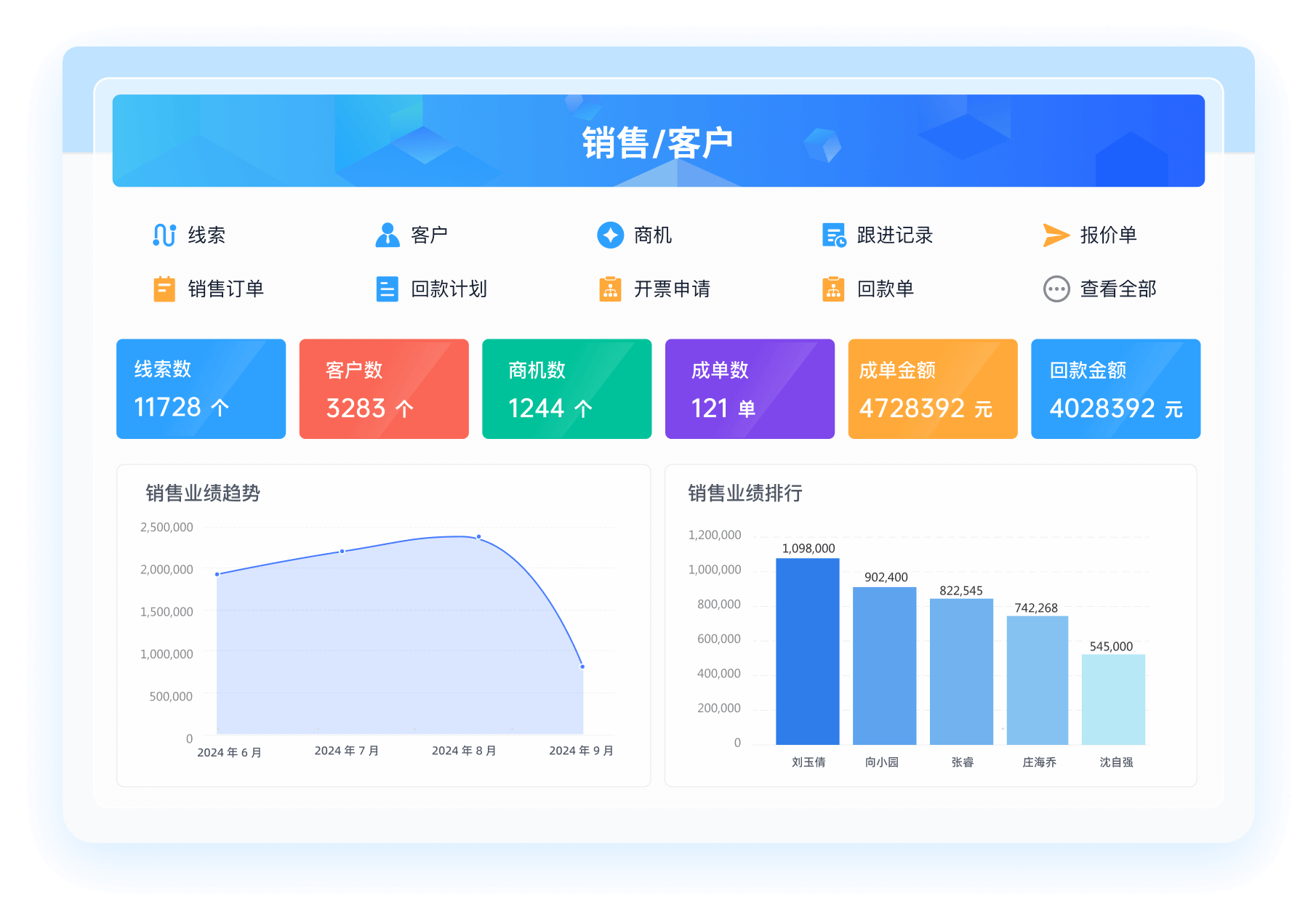

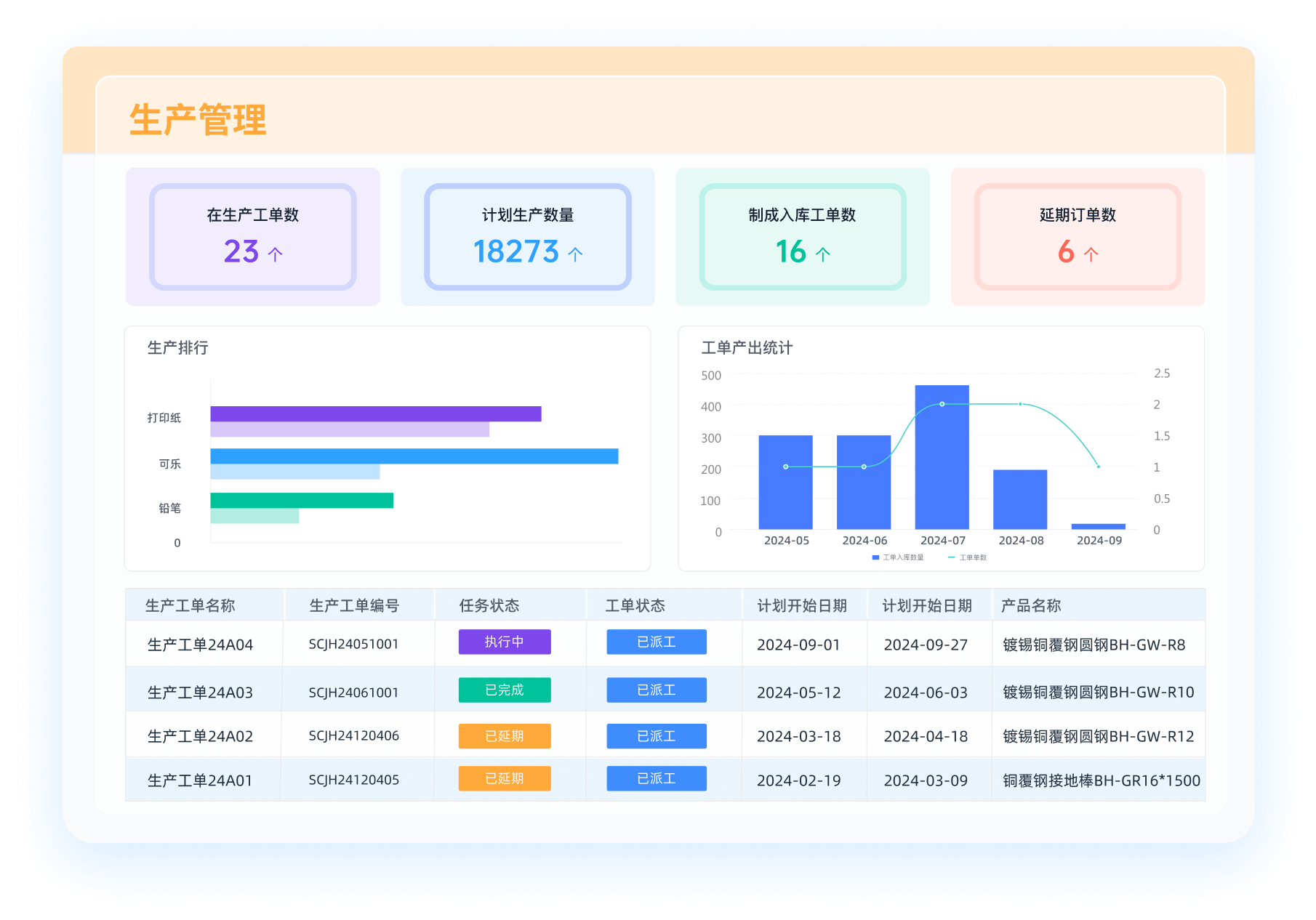

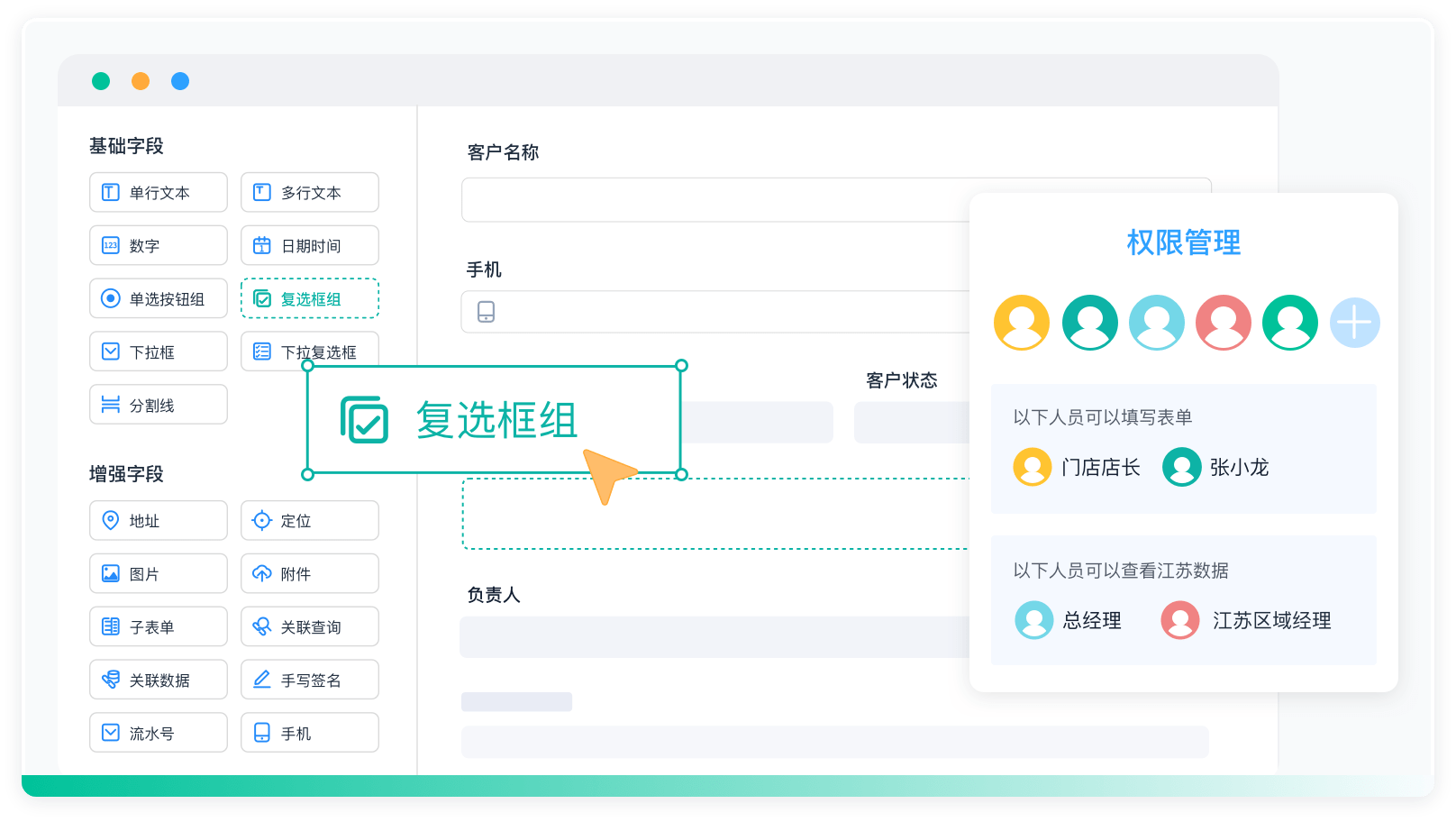

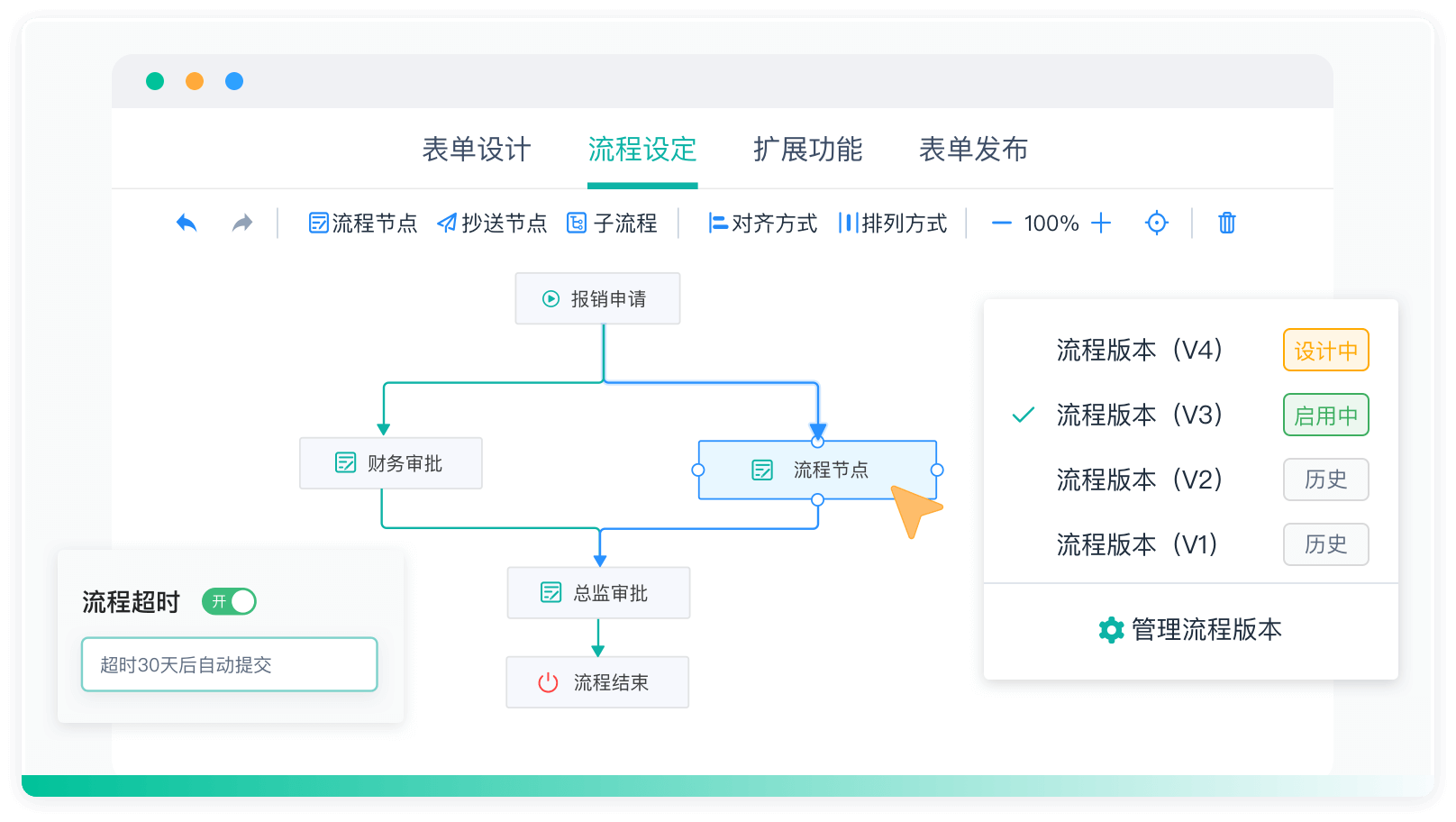

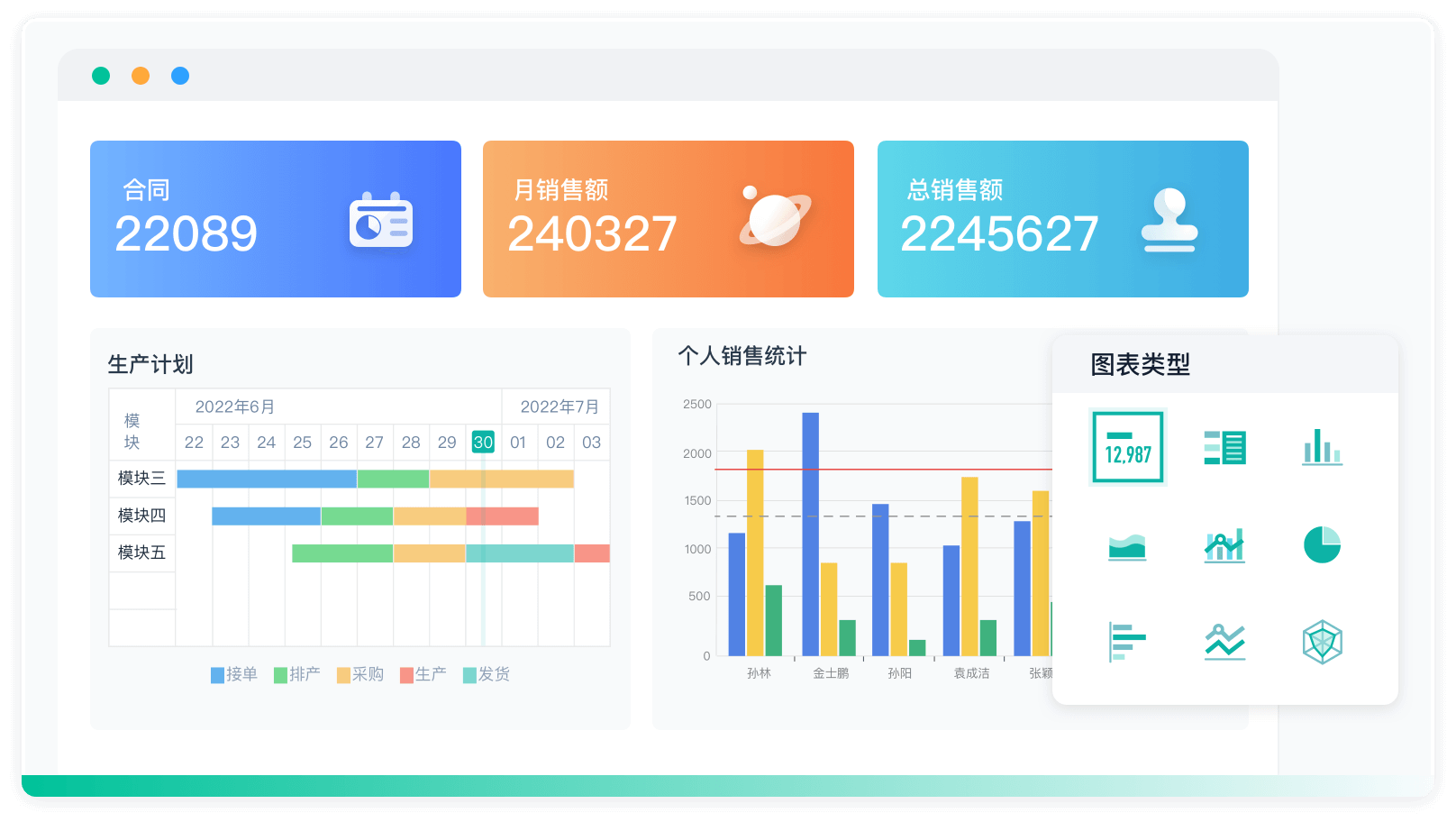

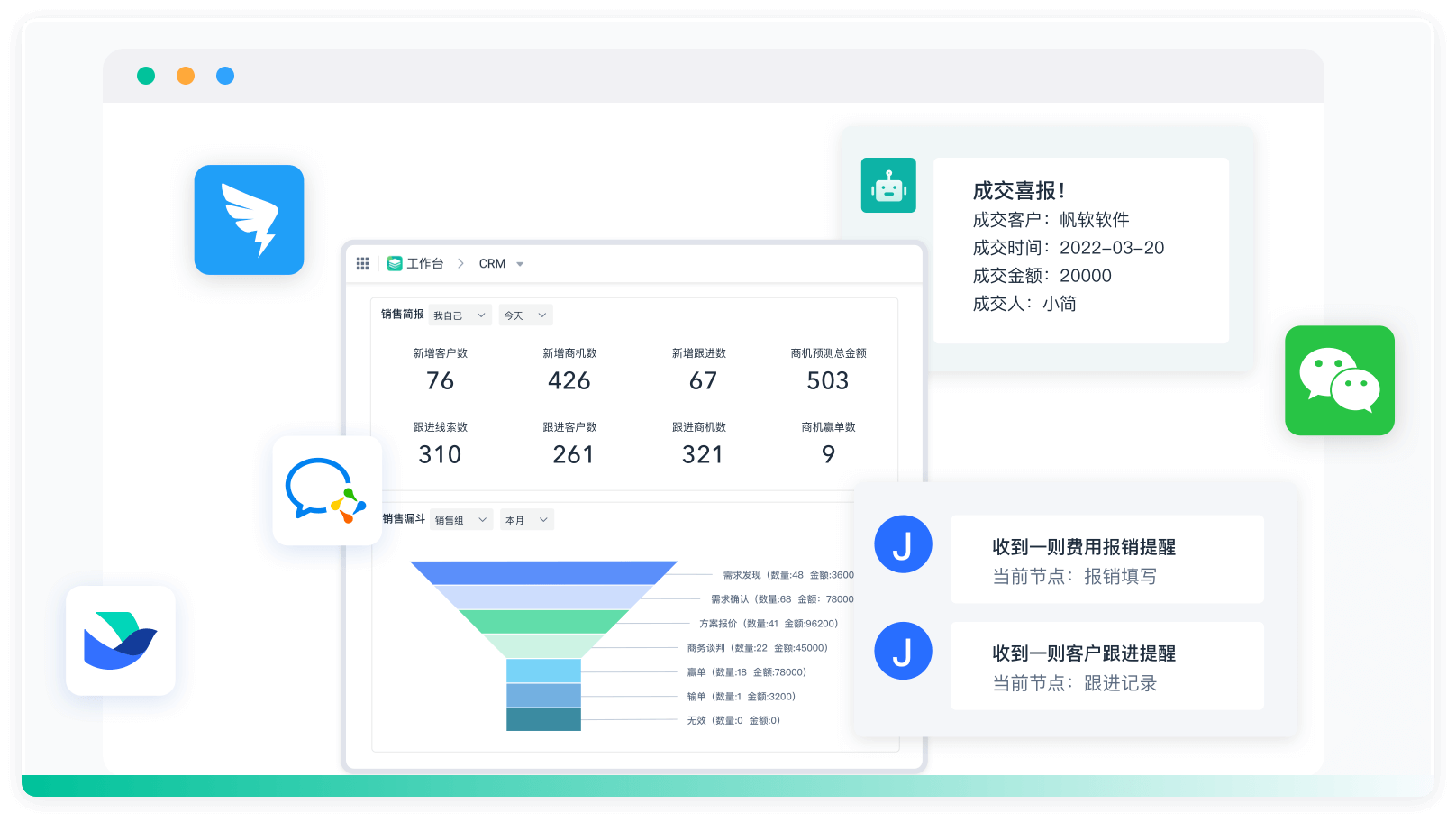

推荐一个好用的零代码OA办公平台:

https://s.fanruan.com/x6aj1

100+企业管理系统模板免费使用>>>无需下载,在线安装:

https://s.fanruan.com/7wtn5

阅读时间:5 分钟

阅读时间:5 分钟  浏览量:8651次

浏览量:8651次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》