1、立即隔离、2、通知相关方、3、评估泄露范围、4、修补漏洞、5、制定预防措施。办公软件被泄露是一件非常严重的事情,不仅会影响公司的正常运作,还可能导致敏感信息的外泄。立即采取措施是应对这一情况的关键。首先,立即隔离受影响的系统或网络,以防止进一步的泄露。然后,通知相关方,包括公司内部和外部的利益相关者,如客户和合作伙伴。接下来,评估泄露范围,确定哪些数据和信息被泄露,并分析其可能带来的影响。随后,修补漏洞,确保系统的安全性。最后,制定预防措施,防止类似事件再次发生。

一、立即隔离

在发现办公软件被泄露后,第一步就是立即隔离受影响的系统和网络。这可以通过以下几种方式实现:

- 断开网络连接:立即断开受影响设备的网络连接,防止进一步的数据泄露。

- 停用账户:禁用受影响的软件账户,防止未经授权的访问。

- 关闭系统:如果有必要,可以暂时关闭受影响的系统,以便进行更彻底的检查和修复。

隔离受影响的系统能够有效地限制数据泄露的范围,并为后续的修复工作赢得时间。

二、通知相关方

在隔离受影响系统的同时,必须立即通知相关方。这包括:

- 公司内部人员:通知公司内部的相关部门和员工,特别是那些直接受到影响或需要参与应对的人员。

- 客户和合作伙伴:如果泄露的数据涉及到客户或合作伙伴,必须尽快通知他们,并提供必要的支持和指导。

- 法律和监管机构:根据泄露的严重程度和相关法律要求,可能需要向法律和监管机构报告数据泄露事件。

及时通知相关方不仅是法律和道德的要求,也有助于减少潜在的损失和负面影响。

三、评估泄露范围

在采取紧急措施之后,必须详细评估数据泄露的范围。这包括:

- 确定泄露的数据类型:识别被泄露的数据种类,如个人信息、财务数据、商业机密等。

- 评估泄露的数量:确定被泄露的数据量,包括受影响的记录数量和用户数量。

- 分析泄露的途径:分析数据泄露的途径和原因,找出系统或软件的漏洞所在。

通过详细的评估,可以更好地了解数据泄露的影响,并为后续的修复工作提供依据。

四、修补漏洞

在评估数据泄露范围之后,必须立即采取措施修补系统或软件的漏洞。这包括:

- 更新软件:确保所有软件版本都是最新的,并应用所有已知的安全补丁。

- 强化安全措施:实施更严格的安全措施,如多因素认证、加密数据传输等。

- 重新配置系统:根据泄露原因,重新配置系统和网络,确保其安全性。

修补漏洞是防止类似事件再次发生的关键步骤,必须尽快完成。

五、制定预防措施

为了防止类似的数据泄露事件再次发生,必须制定并实施一系列预防措施。这包括:

- 定期安全审计:定期进行安全审计,发现并修复潜在的安全漏洞。

- 员工培训:对员工进行安全意识培训,提高其对数据安全的重视和防范能力。

- 应急预案:制定详细的数据泄露应急预案,确保在发生数据泄露事件时能够快速响应和处理。

通过制定和实施这些预防措施,可以有效地提高公司的数据安全水平,减少数据泄露的风险。

总结

办公软件被泄露是一件严重的事件,需要立即采取措施进行应对。关键步骤包括立即隔离受影响的系统、通知相关方、评估泄露范围、修补漏洞和制定预防措施。通过这些步骤,可以有效地减少数据泄露的影响,并防止类似事件的再次发生。进一步的建议包括定期进行安全审计、对员工进行安全培训以及制定详细的应急预案,以确保公司的数据安全。

相关问答FAQs:

如果我的办公软件被泄露了,我应该采取哪些紧急措施?

在办公软件被泄露的情况下,首先要立刻停止使用该软件,并通知公司的IT部门或安全团队。他们可以帮助评估泄露的程度,并采取必要的措施来保护数据。此外,尽快更改与该软件相关的所有密码,尤其是涉及敏感信息的账户。最后,确保进行全面的安全检查,以防止未来的泄露事件。

如何识别我的办公软件是否已经被泄露?

识别办公软件是否被泄露可以通过一些迹象来判断。首先,注意软件运行的异常情况,例如突然的崩溃、反应缓慢或不明的登录活动。其次,查看是否有未授权的用户访问记录。如果发现未经允许的访问,或者有人报告接收到异常的电子邮件或信息,可能意味着软件存在安全漏洞或被泄露。

如何防止办公软件被泄露?

为防止办公软件被泄露,企业应实施强有力的安全措施。定期更新软件,确保使用最新版本,以防止安全漏洞。同时,制定严格的访问权限管理政策,确保只有必要的人员可以访问敏感信息。此外,进行定期的安全培训,提高员工的安全意识,帮助他们识别和避免潜在的安全威胁。

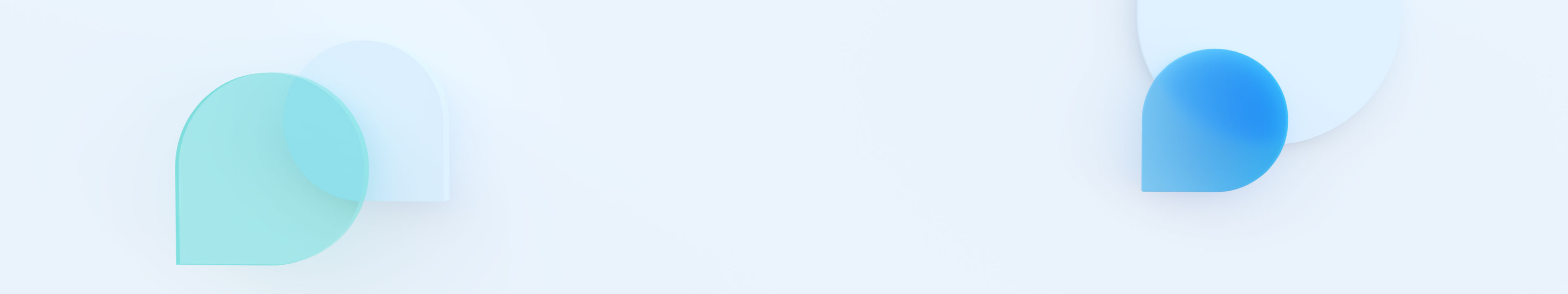

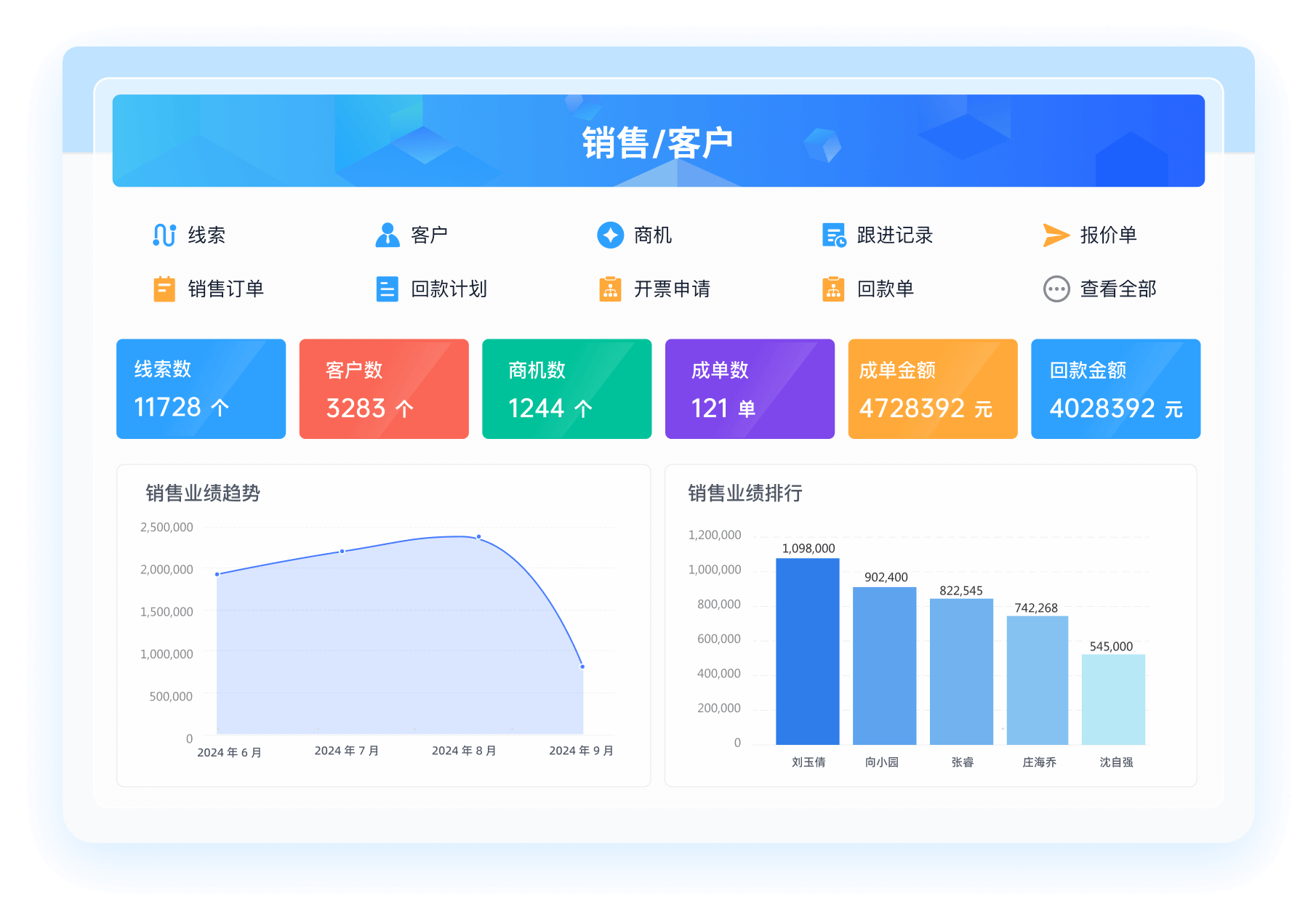

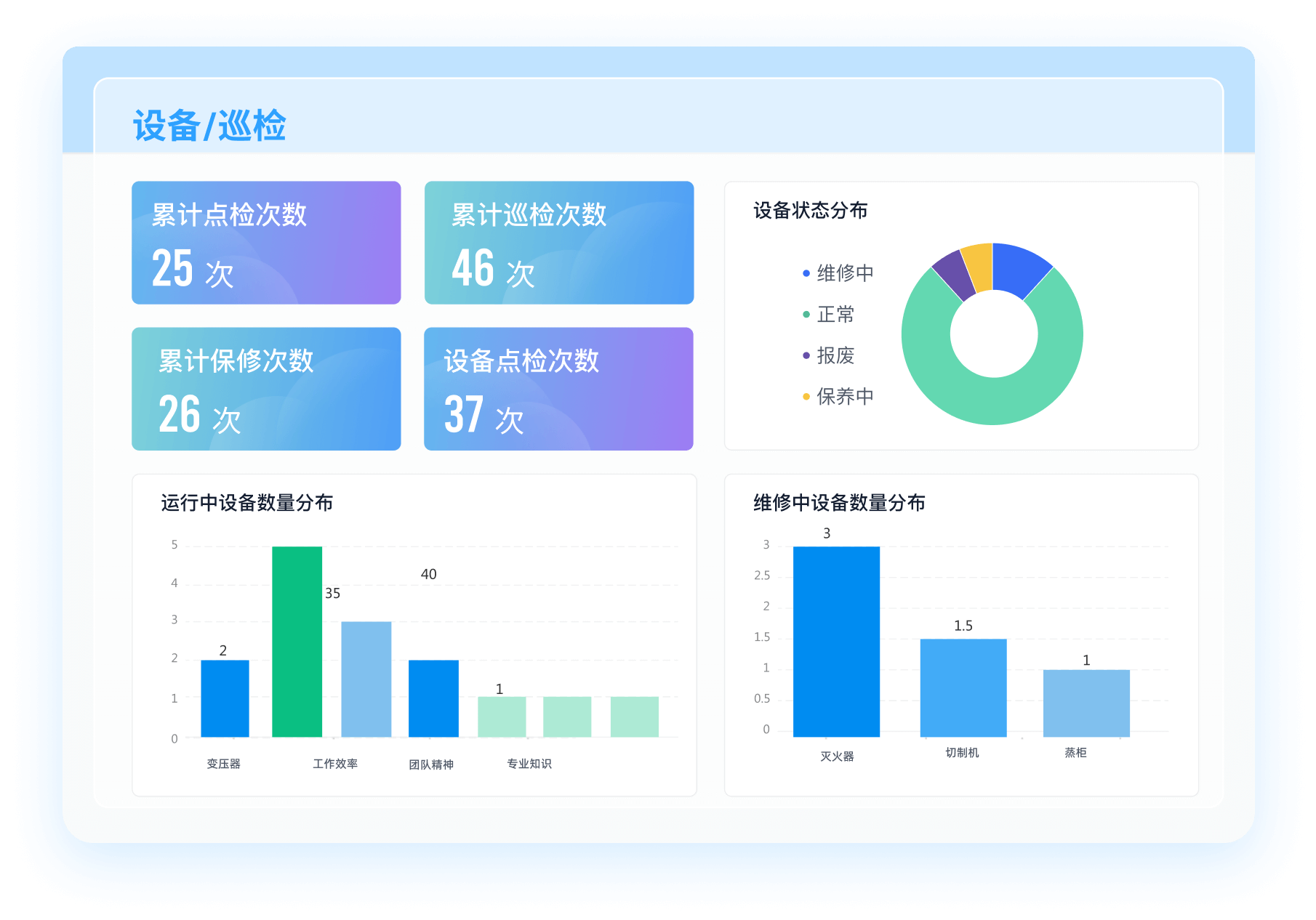

推荐一个好用的零代码OA办公平台:

https://s.fanruan.com/x6aj1

100+企业管理系统模板免费使用>>>无需下载,在线安装:

https://s.fanruan.com/7wtn5

阅读时间:5 分钟

阅读时间:5 分钟  浏览量:3792次

浏览量:3792次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》