业务系统隔离是指将不同的业务系统进行物理或逻辑上的分离,以提高安全性、性能和管理效率。通过有效的隔离方法,可以降低潜在的风险,优化资源分配,并确保业务系统的稳定运行。下面将介绍几种常见的业务系统隔离方法以及实施步骤。

一、物理隔离

1、定义:物理隔离是指通过硬件资源的分离实现不同业务系统的隔离。这种方式下,每个业务系统有独立的物理设备、网络和存储资源。

2、优点:

- 安全性高:物理资源分离,防止不同系统之间的数据泄露或非法访问。

- 稳定性强:由于每个系统都有独立的硬件资源,性能相互不会影响,确保系统运行稳定。

3、适用场景:

- 高安全性要求的场景,如金融、政府部门的系统。

- 性能要求较高且资源不共享的情况。

4、实施步骤:

- 选择合适的硬件设备(如服务器、存储设备、网络设备等)。

- 配置独立的网络环境,如不同的局域网(LAN)或虚拟局域网(VLAN)。

- 确保硬件资源完全独立,不共享CPU、内存、存储等资源。

- 配置系统间的严格访问控制,确保物理隔离。

二、逻辑隔离

1、定义:逻辑隔离通过虚拟化技术或配置管理策略在同一物理设备上实现不同业务系统之间的隔离。常见的技术手段包括虚拟机、容器和虚拟局域网等。

2、优点:

- 资源利用率高:通过共享物理硬件资源,降低了硬件成本。

- 管理简便:集中管理和运维,通过配置不同的虚拟化环境实现隔离,管理更为高效。

3、适用场景:

- 资源有限,需要在同一硬件环境下运行多个业务系统的情况。

- 隔离要求不如物理隔离严格,但仍需确保不同系统间的独立性。

4、实施步骤:

- 使用虚拟化技术(如VMware、KVM)部署虚拟机,或使用容器技术(如Docker)创建隔离环境。

- 配置不同虚拟机或容器之间的网络隔离,确保数据不会相互传递。

- 设置严格的权限管理,确保不同业务系统的访问权限不可交叉。

- 定期检查和更新虚拟化环境,避免潜在的安全漏洞。

三、网络隔离

1、定义:网络隔离是指通过网络设备(如防火墙、路由器、交换机等)对不同业务系统进行网络上的分隔,确保它们之间的通信不能直接发生,或限制其通信方式和内容。

2、优点:

- 网络安全性高:通过配置防火墙和路由策略,有效控制业务系统间的通信,避免恶意攻击和数据泄漏。

- 灵活性强:能够根据需要进行灵活配置,支持多种网络隔离策略。

3、适用场景:

- 需要不同系统间严格控制访问的企业环境。

- 安全性要求高,但不一定要求物理设备完全分离。

4、实施步骤:

- 配置防火墙规则,定义哪些系统能够相互通信,哪些系统不能访问外部网络。

- 使用路由器或交换机进行数据流量控制和网络划分,保证不同业务系统的网络隔离。

- 采用网络隔离技术(如VLAN、IP隧道等),将不同业务系统的数据流量限制在独立的网络区域。

- 定期进行网络安全检查,确保隔离措施得以有效执行。

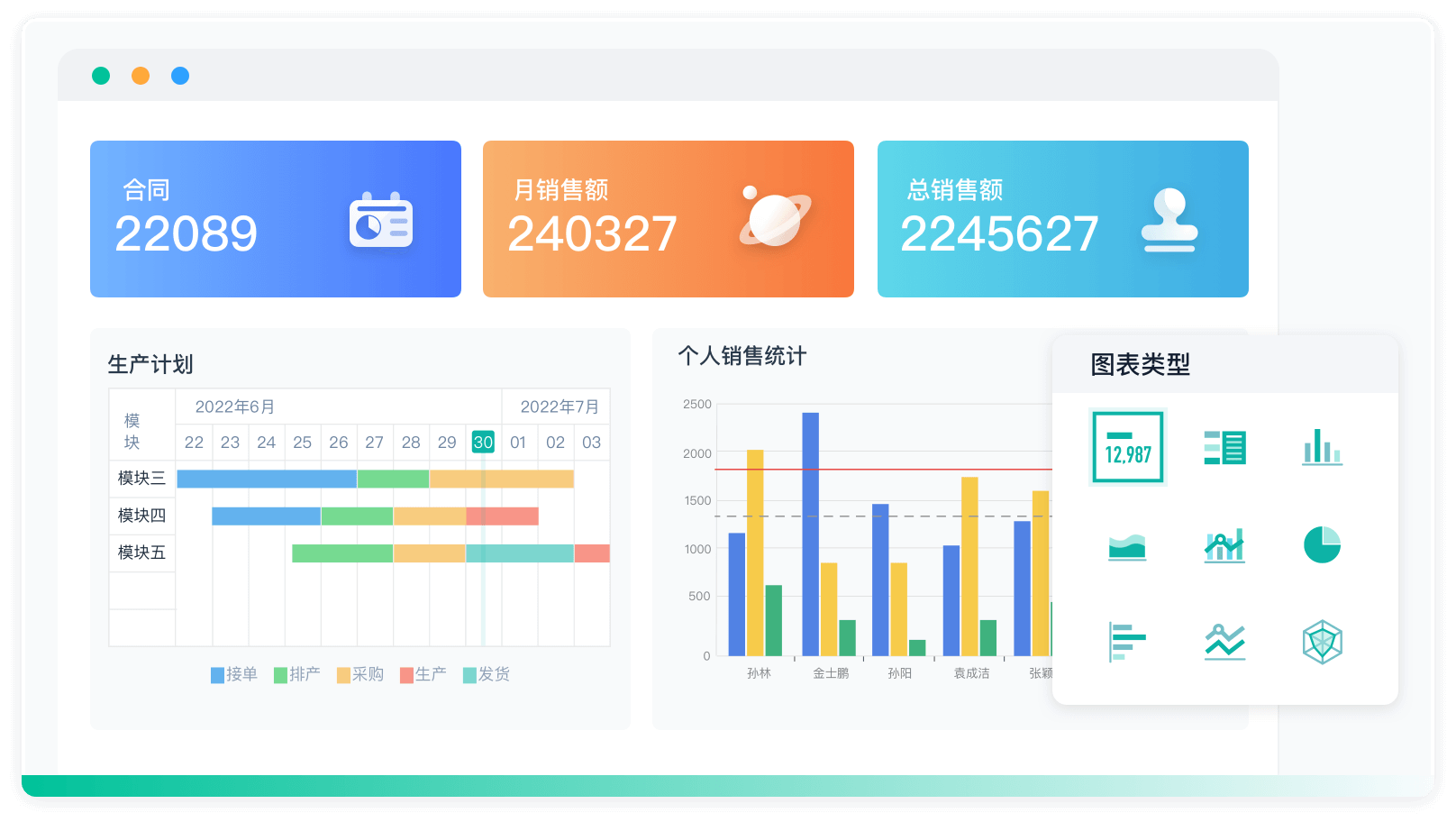

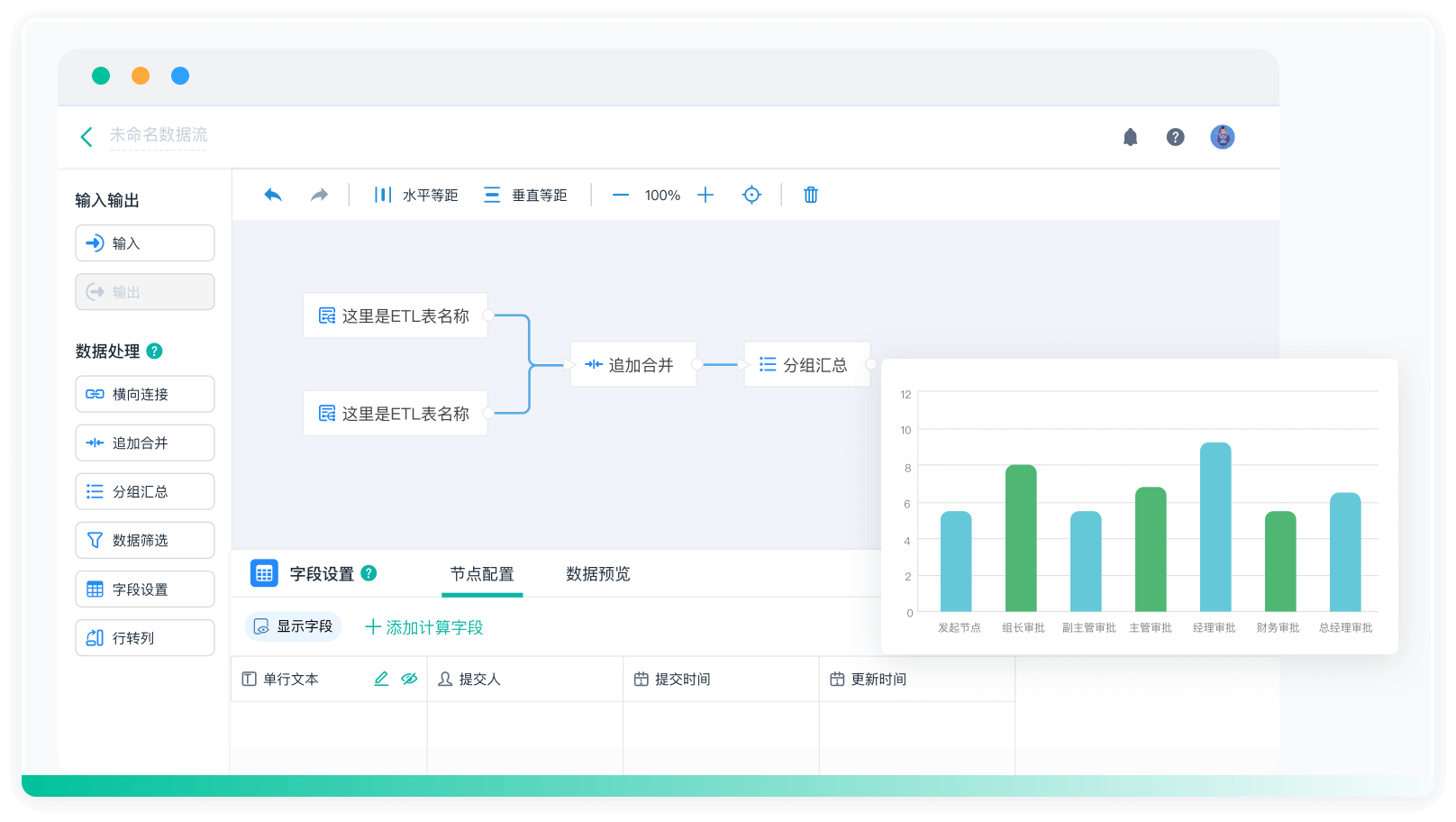

四、数据隔离

1、定义:数据隔离是指通过数据层的技术手段,对不同业务系统的数据进行物理或逻辑上的分离,避免不同系统间共享数据或交叉访问。

2、优点:

- 数据安全性高:避免了不同业务系统间的数据泄漏、篡改或误操作。

- 合规性强:符合一些行业的数据保护法规(如GDPR、HIPAA等)。

3、适用场景:

- 有严格的数据隐私要求,需要保护不同部门或不同系统的数据。

- 多个业务系统之间有共享数据的需求,但需要确保数据的安全性。

4、实施步骤:

- 对不同业务系统的数据进行逻辑或物理隔离,采用不同的数据库实例或表空间。

- 对敏感数据进行加密处理,确保数据在传输和存储过程中的安全。

- 配置严格的数据访问控制,确保每个系统只能访问其授权的数据。

- 定期审核和更新数据访问权限,避免滥用。

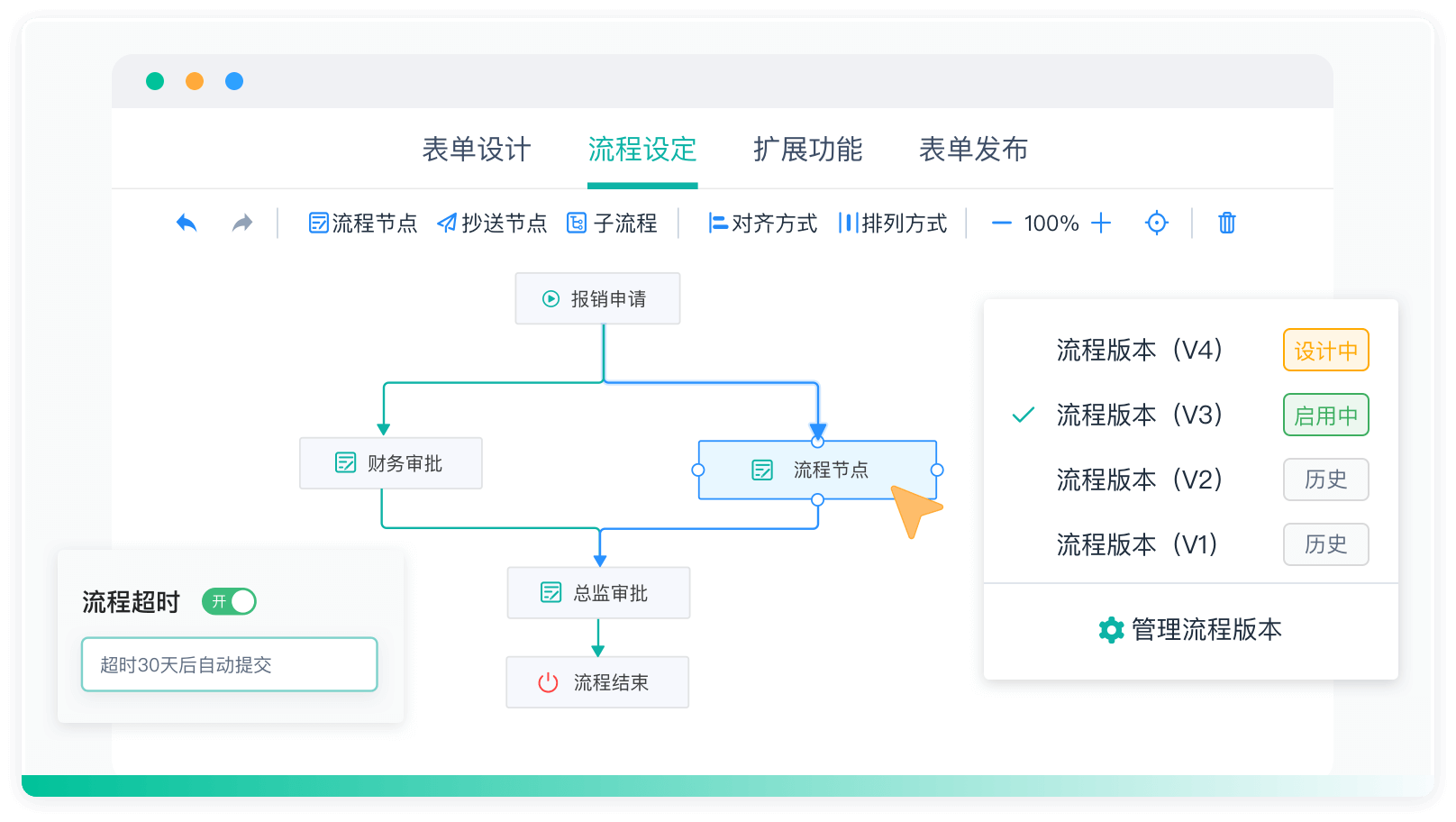

五、应用隔离

1、定义:应用隔离是指通过技术手段将不同的应用程序或服务进行分离,以防止它们相互影响或共享资源。常见的技术手段有容器化、微服务架构等。

2、优点:

- 高效管理:应用之间的独立性强,有利于系统的模块化管理和维护。

- 弹性伸缩:应用可以根据需要进行单独扩展,保证性能和资源的高效利用。

3、适用场景:

- 多个业务系统之间需要独立运作,并且有动态扩展的需求。

- 微服务架构下,不同微服务需要相互隔离,以提高系统的灵活性和可维护性。

4、实施步骤:

- 将不同业务系统的应用部署到独立的容器或虚拟环境中,确保它们在运行时不互相影响。

- 使用服务网格(如Istio)实现微服务之间的通信隔离。

- 配置服务访问控制,确保每个应用只访问其授权的资源。

- 定期进行容器镜像或服务的安全性检查,防止潜在的漏洞或问题。

六、权限隔离

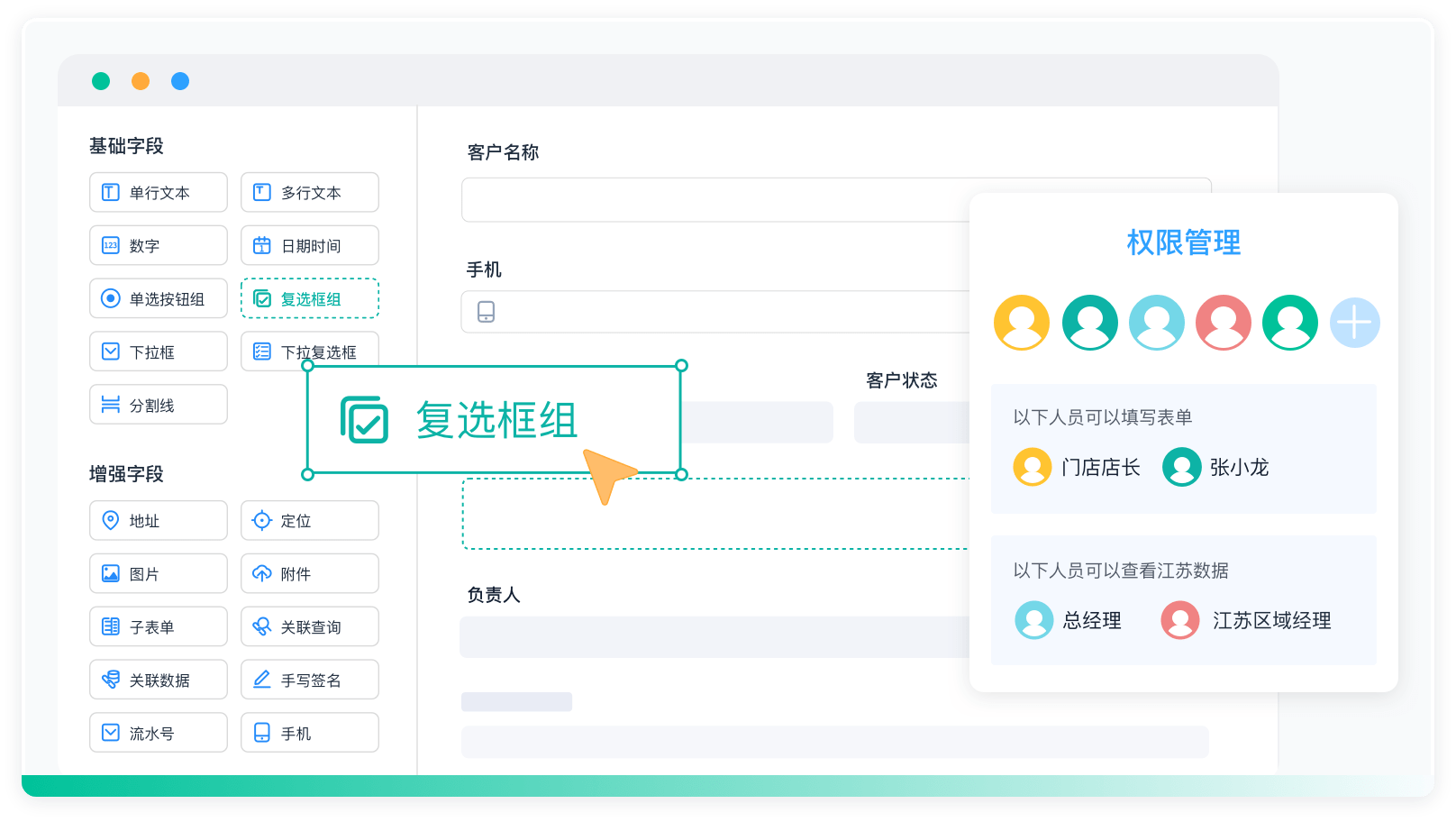

1、定义:权限隔离是指通过对用户或角色的权限进行细粒度的控制,确保不同系统的访问者只能访问和操作自己有权限的资源。

2、优点:

- 精细化管理:通过权限隔离,可以实现严格的访问控制,防止数据泄露和误操作。

- 灵活性高:可以根据不同的业务需求和人员角色灵活配置权限。

3、适用场景:

- 需要对不同人员和角色进行权限管理的企业环境。

- 多部门协作且需要确保数据和功能的独立性。

4、实施步骤:

- 使用基于角色的访问控制(RBAC)对不同用户和角色进行权限划分。

- 配置每个用户或角色的访问权限,确保他们只能访问到自己需要的资源。

- 定期审查权限配置,确保权限设置符合安全要求。

- 结合日志监控,对权限访问进行实时审计,防止权限滥用。

总结

业务系统的隔离方法主要包括物理隔离、逻辑隔离、网络隔离、数据隔离、应用隔离和权限隔离。每种隔离方式都具有不同的优势和适用场景,企业在选择时应根据自身的需求、资源以及安全要求来制定合适的隔离策略。通过合理的隔离措施,不仅能有效提高系统的安全性和稳定性,还能优化资源管理和运维效率。

相关问答FAQs:

业务系统隔离方法有哪些?

业务系统隔离是指通过技术手段和管理措施,将不同的业务系统或其组件分开,以提高安全性、稳定性和灵活性。常见的业务系统隔离方法包括:

-

物理隔离:将不同的业务系统部署在不同的物理服务器上。这种方式能够有效防止不同系统之间的相互影响,适合对安全性要求极高的企业。

-

虚拟化隔离:通过虚拟化技术,在同一台物理服务器上创建多个虚拟机,每个虚拟机运行独立的业务系统。这种方法可以提高资源利用率,同时保持系统之间的隔离。

-

网络隔离:通过网络设备(如防火墙、路由器等)对不同业务系统进行网络层的隔离。网络隔离可以防止未授权访问和数据泄露,确保系统的安全性。

-

逻辑隔离:在同一数据库中使用不同的schema或数据分区,将不同的业务系统的数据逻辑上分隔。虽然物理上共用同一数据库,但通过逻辑手段确保数据的独立性。

-

容器化隔离:使用容器技术(如Docker)将不同的业务系统打包在独立的容器中,容器之间相互隔离,能够快速部署和扩展,同时保持资源的高效利用。

-

权限管理隔离:通过对用户权限的严格管理,确保不同业务系统的用户只能访问其授权的系统,防止数据的非授权访问。

每种隔离方法都有其适用的场景和优缺点,企业应根据自身的需求和资源情况选择合适的隔离方案。

业务系统隔离方法有哪些步骤?

实施业务系统隔离需要经过多个步骤,确保隔离效果的最大化。以下是一些关键步骤:

-

需求分析:在隔离之前,企业需要进行全面的需求分析,明确不同业务系统的功能、数据流及安全需求。通过调研不同部门的需求,确定哪些系统需要隔离。

-

设计架构:基于需求分析的结果,设计合理的系统架构。包括选择隔离的方法(如物理隔离、虚拟化等)、确定系统的部署方式和资源分配等。

-

技术选型:根据设计的架构,选择合适的技术和工具。例如,如果选择虚拟化隔离,可能需要选用VMware、Hyper-V等虚拟化平台;如果选择容器化,可能需要Docker或Kubernetes。

-

实施隔离:按照设计的架构和技术选型进行系统的实施。在这一阶段,需要配置网络、设置防火墙规则、创建虚拟机或容器等。确保各个业务系统之间的隔离有效。

-

权限管理:在系统实施完成后,设置严格的权限管理策略。确保用户只能访问其授权的业务系统,防止数据泄露和非授权访问。

-

测试与验证:对隔离后的系统进行全面的测试,验证其功能是否正常,隔离是否有效。可以通过模拟攻击和压力测试等方式检查系统的安全性和稳定性。

-

监控与维护:实施隔离后,持续监控系统的运行状态,定期进行安全评估和性能优化。确保隔离措施的有效性,以及系统在不断变化的环境下的适应能力。

-

文档记录:对整个隔离过程进行详细的文档记录,包括需求分析、架构设计、技术选型、实施步骤等。便于后续的维护和审计。

通过以上步骤,企业可以有效实现业务系统的隔离,提高系统的安全性和管理效率。每个步骤都需要充分的准备和细致的执行,以确保最终的隔离效果。

以上内容为您详细介绍了业务系统隔离的常见方法及实施步骤,希望能为您的企业管理提供帮助。

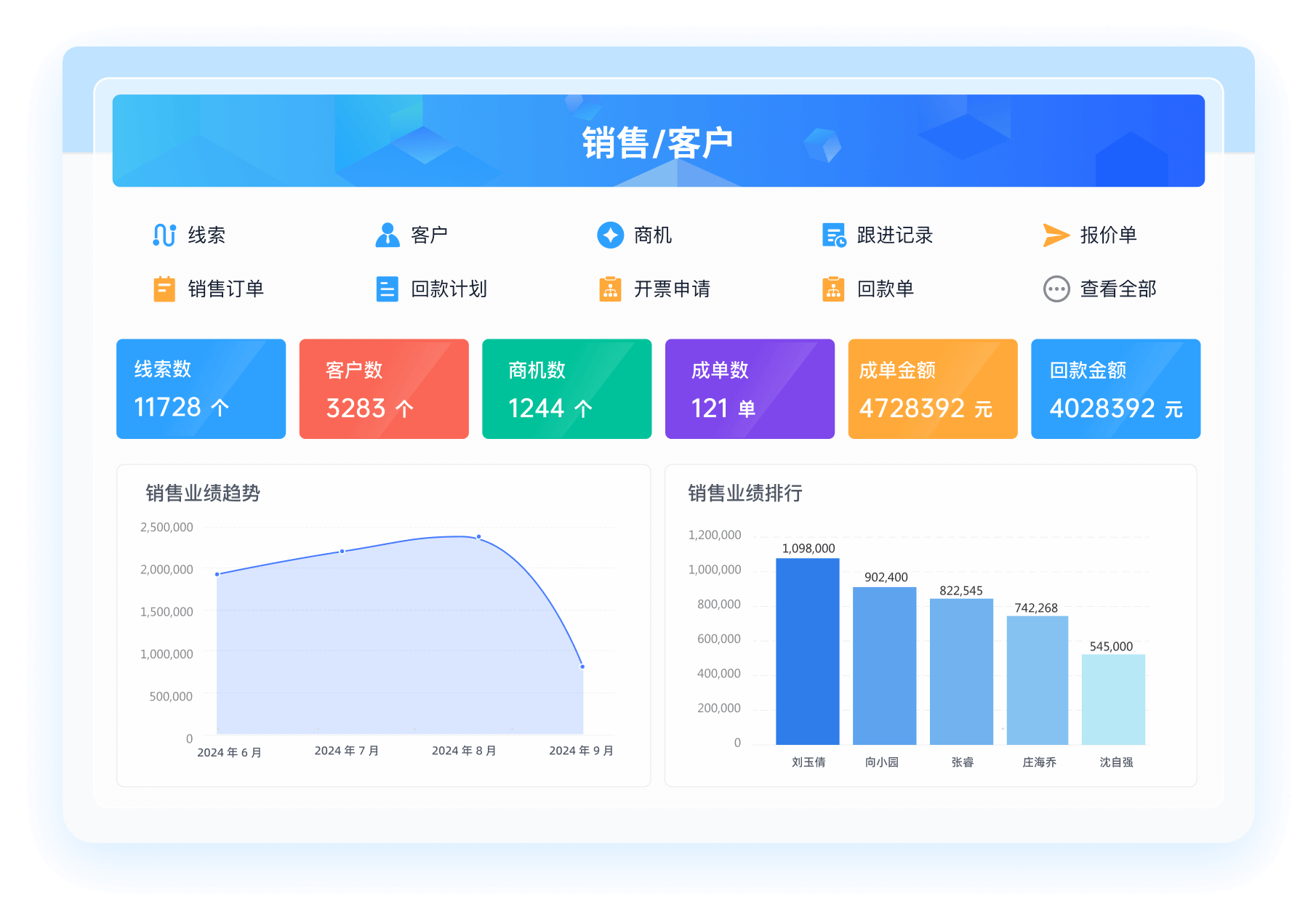

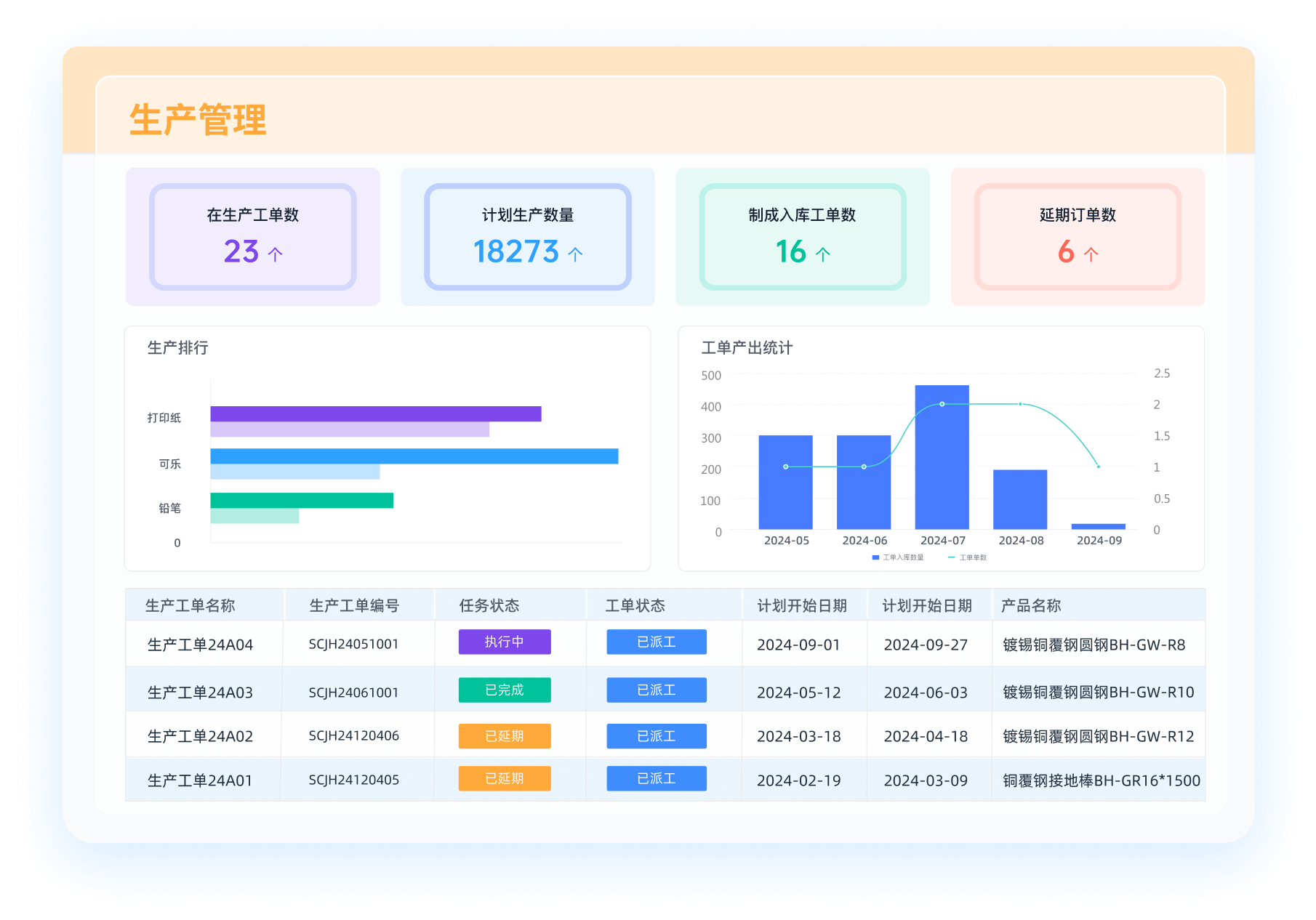

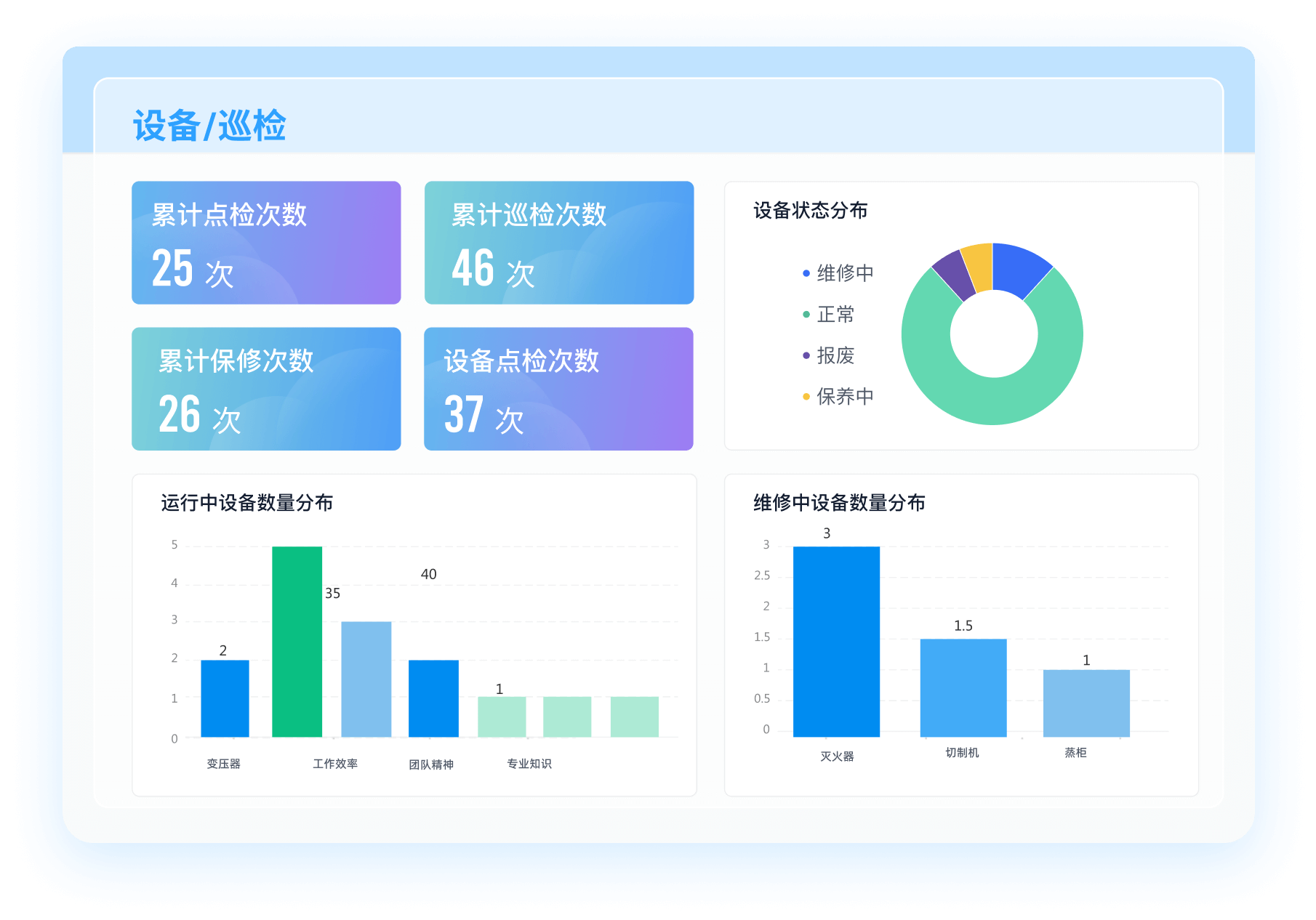

推荐一个好用的业务管理系统,注册直接试用:

https://www.jiandaoyun.com/register?utm_src=wzseonl

100+企业管理系统模板免费使用>>>无需下载,在线安装:

https://s.fanruan.com/7wtn5

阅读时间:7 分钟

阅读时间:7 分钟  浏览量:9384次

浏览量:9384次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》