TPM(可信平台模块)在信息安全中扮演着至关重要的角色。通过TPM,可以实现设备身份验证、硬件加密、数据完整性保护等功能。设备身份验证是TPM的一项关键功能,它通过存储独立于操作系统的密钥和认证信息,确保设备在启动过程中未被篡改。这个过程涉及到TPM芯片内的加密处理器,它会生成和存储加密密钥,并在每次启动时验证固件和操作系统的完整性。这不仅能防止未经授权的系统访问,还能确保系统的可信赖性,从而为企业和个人用户提供更高的安全保障。

一、TPM的基本概念和工作原理

TPM是一种专用的安全芯片,通常集成在计算机的主板上。它通过硬件和软件结合的方式来提供强大的安全功能。TPM芯片具有以下几个主要功能:

- 密钥生成与管理:TPM可以生成和存储加密密钥,这些密钥通常用于设备身份验证和数据加密。

- 硬件加密:TPM提供硬件级别的加密服务,确保数据的安全性远高于纯软件加密。

- 平台完整性验证:TPM在系统启动时验证固件、引导加载程序和操作系统的完整性,防止篡改。

工作原理:TPM芯片内置了一组独立于主操作系统的安全功能模块。当计算机启动时,TPM芯片会首先检查固件和操作系统的完整性,确保没有被恶意篡改。然后,TPM会使用其内部的加密密钥对系统进行身份验证和数据加密。这种硬件级别的安全机制使得TPM在防护恶意软件和物理攻击方面具有显著优势。

二、TPM在设备身份验证中的应用

设备身份验证是TPM的一项核心功能,通过TPM,可以确保设备在每次启动时都能进行可信赖的身份验证。具体来说,TPM芯片会在系统启动时生成并存储一个独特的设备身份密钥(EK)。这个密钥是独立于操作系统和应用程序的,并且无法被软件访问或篡改。

设备身份验证的过程:

- 密钥生成:在设备制造过程中,TPM芯片会生成一个独特的设备身份密钥,并将其存储在安全区域内。

- 身份验证:每次系统启动时,TPM芯片会使用这个密钥来验证设备的身份,确保其未被篡改。

- 数据保护:通过这种方式,TPM可以确保设备上的数据和应用程序在未经授权的情况下无法被访问或修改。

这种硬件级别的身份验证机制极大地增强了设备的安全性,特别是在企业环境中,可以有效防止未授权设备接入网络或访问敏感数据。

三、TPM在硬件加密中的作用

硬件加密是TPM提供的另一项重要功能,通过TPM,可以实现比软件加密更高的安全性。TPM芯片内置了一个加密处理器,专门用于处理加密和解密操作。

硬件加密的优势:

- 高效性:硬件加密通常比软件加密更高效,因为它利用了专用的加密硬件,而不是依赖于CPU。

- 安全性:TPM芯片内的加密密钥独立于操作系统和应用程序,无法被恶意软件或物理攻击获取或篡改。

- 可信赖性:通过TPM加密的数据,即使设备被盗或丢失,也无法被未经授权的用户访问。

硬件加密的应用场景:

- 全盘加密:TPM可以用于实现全盘加密,保护存储在设备上的所有数据。

- 文件和文件夹加密:可以使用TPM加密特定的文件和文件夹,确保敏感数据的安全。

- 网络安全:TPM还可以用于保护网络通信,通过硬件加密来确保数据传输的安全性。

四、TPM在数据完整性保护中的应用

数据完整性保护是TPM的另一项关键功能,通过TPM,可以确保数据在存储和传输过程中未被篡改。TPM使用一种称为“测量”的技术来记录系统的状态和变化,这些测量值被存储在TPM的安全存储区域中。

数据完整性保护的过程:

- 测量系统状态:TPM会在系统启动时测量固件、引导加载程序和操作系统的状态,并记录这些测量值。

- 存储测量值:这些测量值被存储在TPM的安全存储区域中,防止篡改。

- 验证数据完整性:在系统运行过程中,TPM会不断测量和记录系统状态,并将其与存储的测量值进行比较,确保数据未被篡改。

数据完整性保护的应用场景:

- 系统启动保护:TPM可以确保系统在启动过程中未被篡改,防止恶意软件和病毒的侵入。

- 数据传输保护:TPM可以用于保护数据在网络传输过程中的完整性,防止中间人攻击和数据篡改。

- 应用程序安全:通过TPM,可以确保应用程序在运行过程中未被篡改,提高应用程序的安全性和可靠性。

五、TPM在企业安全中的应用

企业安全是TPM的一个重要应用领域,通过TPM,可以为企业提供全面的安全解决方案。TPM可以用于设备身份验证、数据加密和数据完整性保护,确保企业网络和数据的安全。

TPM在企业安全中的应用场景:

- 企业网络安全:通过TPM,可以确保只有经过身份验证的设备才能接入企业网络,防止未授权设备的接入。

- 数据保护:TPM可以用于加密企业数据,确保数据在存储和传输过程中的安全性。

- 远程管理:通过TPM,企业可以远程管理和监控设备的安全状态,及时发现和应对安全威胁。

TPM在企业安全中的优势:

- 高安全性:TPM提供硬件级别的安全保护,确保企业数据和网络的安全。

- 易管理性:TPM可以与企业的安全管理系统集成,提供统一的安全管理和监控平台。

- 高效性:通过TPM,企业可以实现高效的安全管理和数据保护,提高企业的安全性和可靠性。

六、TPM的未来发展趋势

TPM的发展趋势将继续向着更高的安全性和更广泛的应用领域发展。随着物联网、云计算和人工智能等新技术的不断发展,TPM的应用场景将更加广泛。

未来发展趋势:

- 更高的安全性:TPM将不断提升其安全性,通过新的加密算法和安全技术来应对不断变化的安全威胁。

- 更广泛的应用领域:TPM将逐渐应用于物联网设备、智能家居、自动驾驶汽车等新兴领域,提供全面的安全保护。

- 与新技术的结合:TPM将与云计算、人工智能等新技术相结合,提供更智能和高效的安全解决方案。

未来应用场景:

- 物联网安全:TPM将为物联网设备提供身份验证和数据加密,确保物联网设备的安全性。

- 智能家居:TPM将用于智能家居设备的身份验证和数据加密,确保智能家居系统的安全性。

- 自动驾驶汽车:TPM将用于自动驾驶汽车的身份验证和数据加密,确保自动驾驶系统的安全性和可靠性。

七、TPM的实施挑战和解决方案

TPM的实施虽然可以带来显著的安全优势,但在实际应用中也面临一些挑战。企业和个人用户在实施TPM时,需要克服这些挑战,确保TPM的有效应用。

实施挑战:

- 兼容性问题:不同设备和操作系统之间的兼容性问题可能影响TPM的有效应用。

- 管理复杂性:TPM的安全管理和监控可能比较复杂,特别是在大规模企业环境中。

- 安全漏洞:尽管TPM提供了高安全性,但仍可能存在未知的安全漏洞,需要及时更新和修复。

解决方案:

- 选择兼容设备:在选择设备时,确保其支持TPM并与现有系统兼容。

- 安全管理系统:使用安全管理系统来统一管理和监控TPM设备,简化管理复杂性。

- 定期更新:定期更新TPM固件和安全软件,确保及时修复已知的安全漏洞。

通过克服这些挑战,企业和个人用户可以充分利用TPM的安全优势,提供更高的安全保护。

八、TPM的实际案例分析

实际案例可以帮助我们更好地理解TPM的应用和效果。以下是几个TPM在实际应用中的案例分析。

案例一:企业网络安全:

某大型企业采用TPM进行设备身份验证和数据加密,确保只有经过身份验证的设备才能接入企业网络。通过TPM,企业实现了高效的设备管理和数据保护,防止了未授权设备的接入和数据泄露。

案例二:智能家居安全:

某智能家居公司将TPM应用于智能家居设备,通过TPM进行设备身份验证和数据加密,确保智能家居系统的安全性。通过TPM,用户可以放心使用智能家居设备,避免了安全隐患。

案例三:自动驾驶汽车:

某自动驾驶汽车公司将TPM应用于自动驾驶系统,通过TPM进行设备身份验证和数据加密,确保自动驾驶系统的安全性和可靠性。通过TPM,自动驾驶汽车可以有效防止黑客攻击和数据篡改,提高了自动驾驶的安全性。

这些实际案例展示了TPM在不同应用场景中的有效应用和显著效果,进一步证明了TPM在信息安全中的重要性。

九、TPM的法律和合规要求

TPM的应用还需要遵循相关的法律和合规要求,特别是在涉及用户数据和隐私保护的场景中。企业和个人用户在使用TPM时,需要了解和遵守相关法律法规,确保TPM的合法应用。

法律和合规要求:

- 数据保护法:在不同国家和地区,数据保护法对用户数据的收集、存储和使用都有严格的要求。企业和个人用户在使用TPM时,需要确保符合相关的数据保护法。

- 隐私保护:TPM的应用可能涉及用户隐私数据的保护,企业和个人用户需要采取措施,确保用户隐私数据的安全性和保密性。

- 行业标准:在某些行业中,如金融、医疗等,可能有特定的行业标准和合规要求。企业和个人用户在使用TPM时,需要确保符合相关行业标准。

通过遵循相关的法律和合规要求,企业和个人用户可以确保TPM的合法应用,提供更高的安全保护。

十、TPM的未来展望

TPM的未来将继续朝着更高的安全性和更广泛的应用领域发展。随着新技术的发展和应用场景的不断扩展,TPM的潜力将得到进一步发挥。

未来展望:

- 更高的安全性:TPM将不断提升其安全性,通过新的加密算法和安全技术来应对不断变化的安全威胁。

- 更广泛的应用领域:TPM将逐渐应用于物联网设备、智能家居、自动驾驶汽车等新兴领域,提供全面的安全保护。

- 与新技术的结合:TPM将与云计算、人工智能等新技术相结合,提供更智能和高效的安全解决方案。

未来应用场景:

- 物联网安全:TPM将为物联网设备提供身份验证和数据加密,确保物联网设备的安全性。

- 智能家居:TPM将用于智能家居设备的身份验证和数据加密,确保智能家居系统的安全性。

- 自动驾驶汽车:TPM将用于自动驾驶汽车的身份验证和数据加密,确保自动驾驶系统的安全性和可靠性。

通过不断的发展和应用,TPM将为信息安全提供更高的保障,满足不断变化的安全需求。

相关问答FAQs:

什么是TPM安全?

TPM(Trusted Platform Module)安全是一种硬件基础的安全技术,旨在增强计算机系统的安全性。TPM是一个独立的安全芯片,通常集成在主板上,提供安全存储和管理功能。它能够生成、存储和限制使用加密密钥,并提供设备身份验证和完整性检查等服务。TPM安全的核心在于其能够防止未经授权的访问和篡改,保护敏感数据和系统完整性。

TPM的运作方式涉及几个关键组件,包括密钥生成、数据加密、以及对系统启动过程的验证。TPM可以用于多种应用场景,例如全盘加密、数字签名、以及安全启动。这种硬件级别的保护使得TPM成为企业和个人用户在保护其信息资产时不可或缺的工具。

TPM安全的优势在于它提供了比软件解决方案更高的安全性,因为硬件更难受到攻击。即使操作系统或应用程序受到感染,TPM仍然能够保护存储在其内部的加密密钥和安全信息。

TPM安全如何保护数据?

TPM安全保护数据的方式主要依赖于其加密能力和安全存储机制。TPM能够生成和存储加密密钥,这些密钥用于加密和解密敏感数据。通过使用TPM,用户可以确保只有经过授权的应用程序能够访问这些密钥,从而有效地保护数据安全。

在数据保护方面,TPM支持以下几种功能:

-

全盘加密:TPM可以与加密软件结合使用,以实现全盘加密。这样,即使设备丢失,未授权用户也无法访问存储在设备上的数据。

-

密钥管理:TPM能够安全地生成和存储密钥,使得密钥不容易被提取或篡改。这种密钥管理机制可以确保只有经过验证的用户和应用程序才能使用这些密钥进行加密操作。

-

数字签名:TPM可以用于生成数字签名,为文件和数据提供身份验证。这可以防止数据在传输过程中被篡改。

-

安全启动:TPM可以帮助验证设备启动过程中的每一个环节,确保设备在启动时没有被恶意软件感染。通过检查启动过程的完整性,TPM能够提供一个安全的计算环境。

这些功能使得TPM成为保护敏感数据的重要工具,尤其是在企业环境中,TPM的应用能够有效降低数据泄露和被篡改的风险。

TPM安全的应用场景有哪些?

TPM安全在多个领域中得到了广泛应用,尤其是在企业和政府机构中。以下是一些主要的应用场景:

-

企业数据保护:企业常常需要保护其敏感数据,如财务信息、客户资料和知识产权等。通过在企业设备中集成TPM,企业可以实现全盘加密和密钥管理,从而保护其重要数据不被泄露。

-

身份验证:在需要高安全性的环境中,TPM可以用于用户身份验证。通过结合TPM和生物识别技术,企业能够确保只有经过授权的用户能够访问系统和数据。

-

云计算安全:随着云计算的普及,TPM在云环境中的应用也日益重要。TPM可以帮助确保云服务提供商的基础设施安全,并保护存储在云中的敏感数据。

-

物联网安全:在物联网设备中,TPM可以提供硬件级别的安全保护,确保设备之间的通信安全,防止恶意攻击。

-

合规性要求:许多行业的法规要求企业采取适当的措施来保护敏感数据。通过实施TPM安全技术,企业能够更好地满足这些合规性要求。

TPM安全的应用场景不断扩展,随着技术的发展和安全需求的增加,TPM的作用将愈加重要。

在了解TPM安全的基本概念后,企业和个人用户可以考虑将这一安全技术整合到他们的IT基础设施中,以提高数据保护和系统安全性。

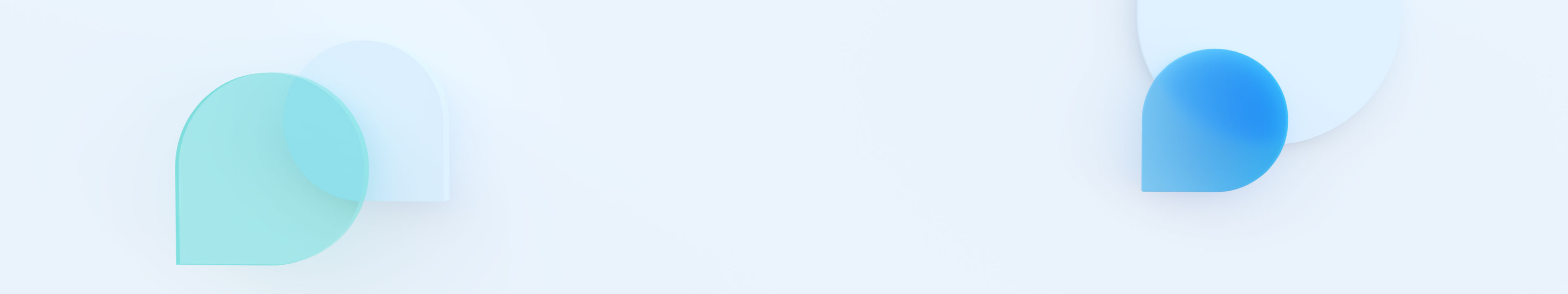

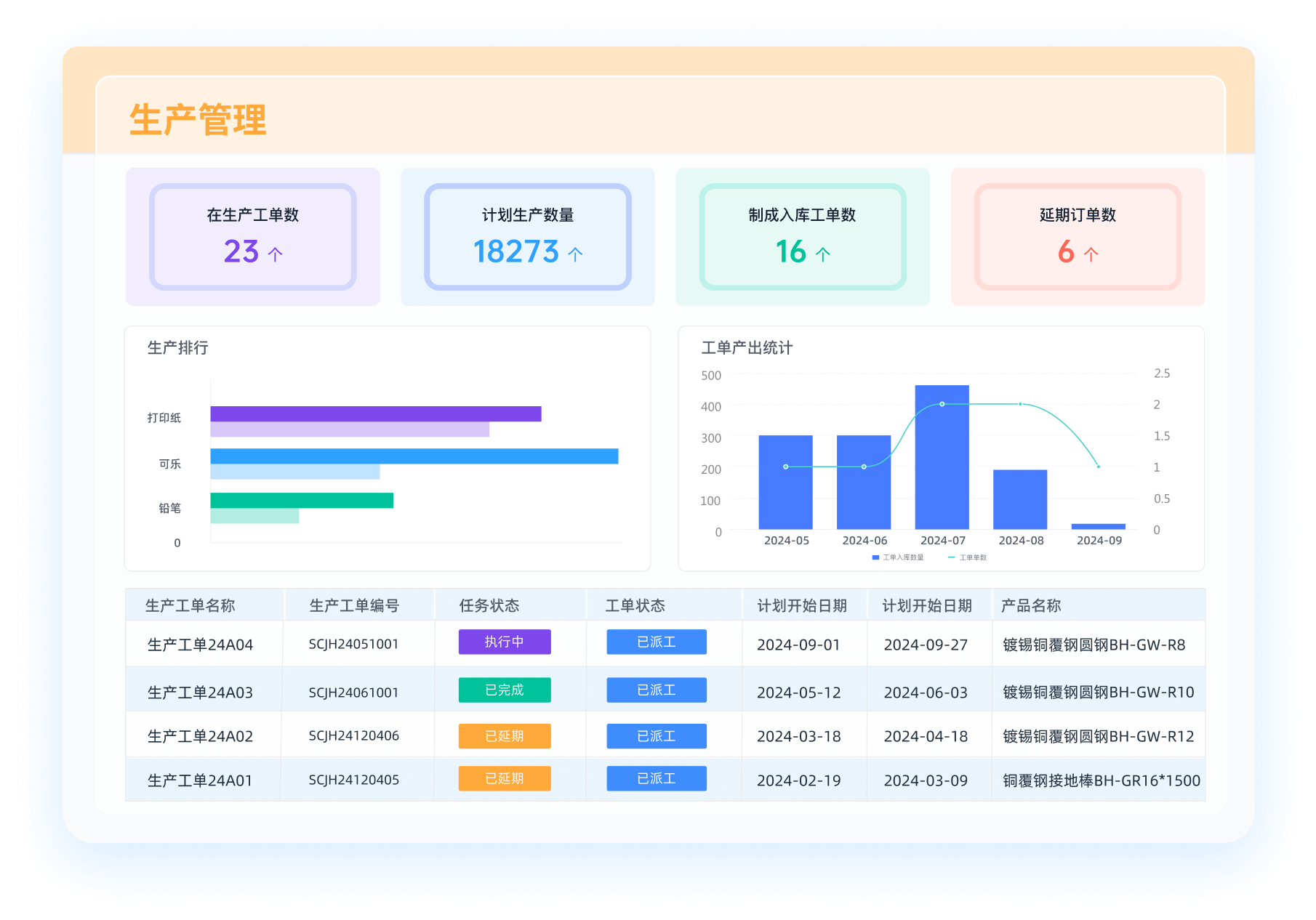

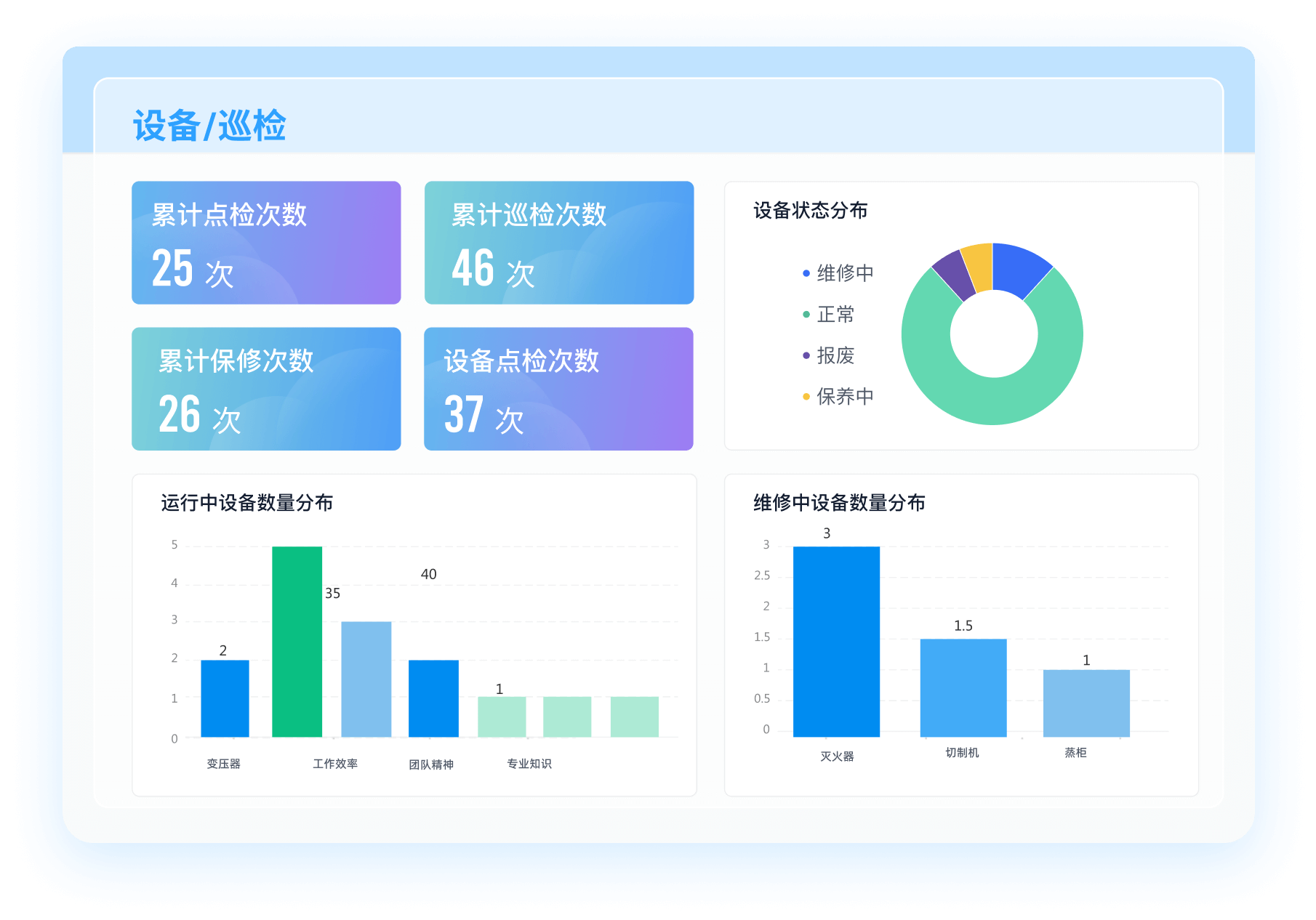

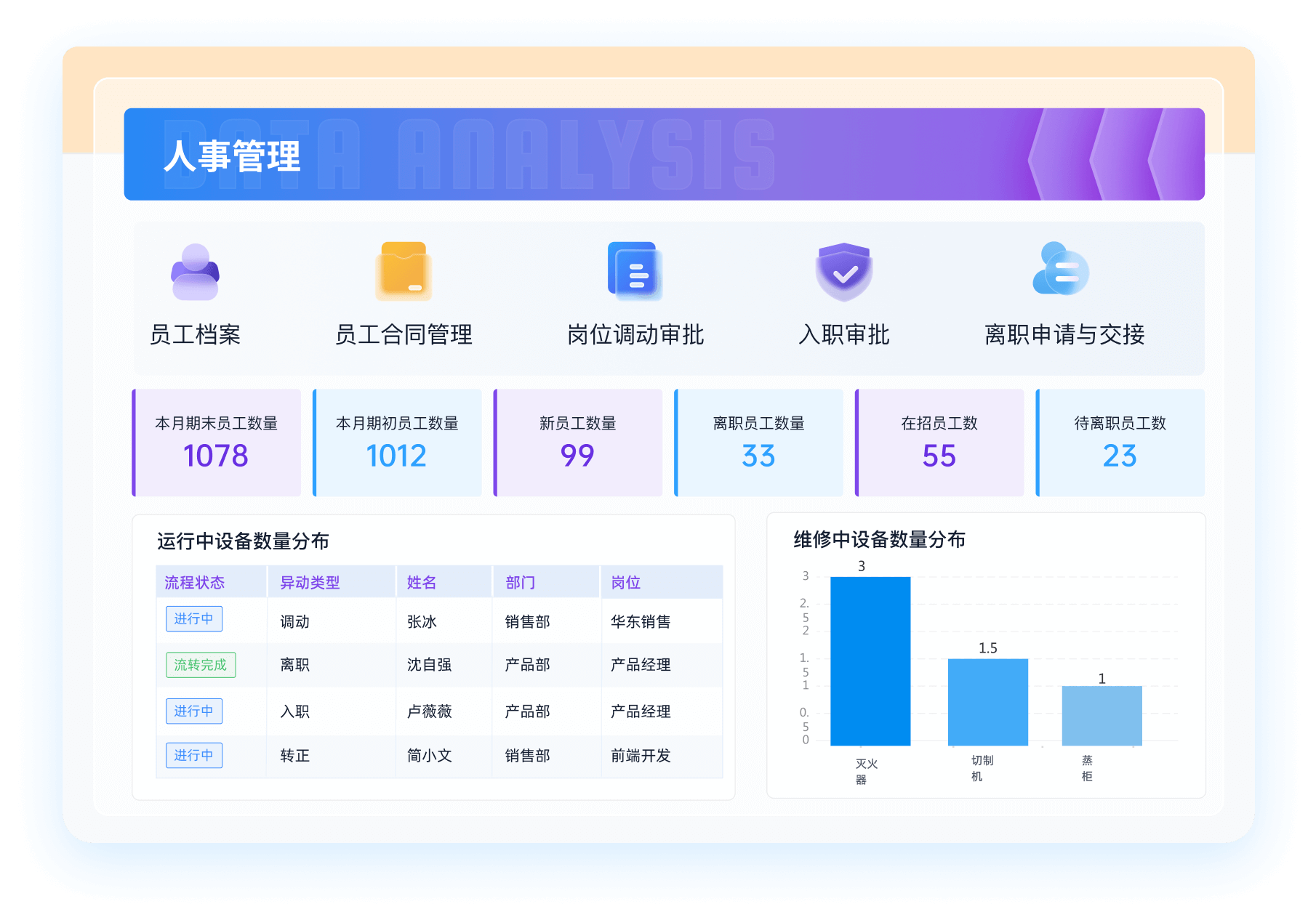

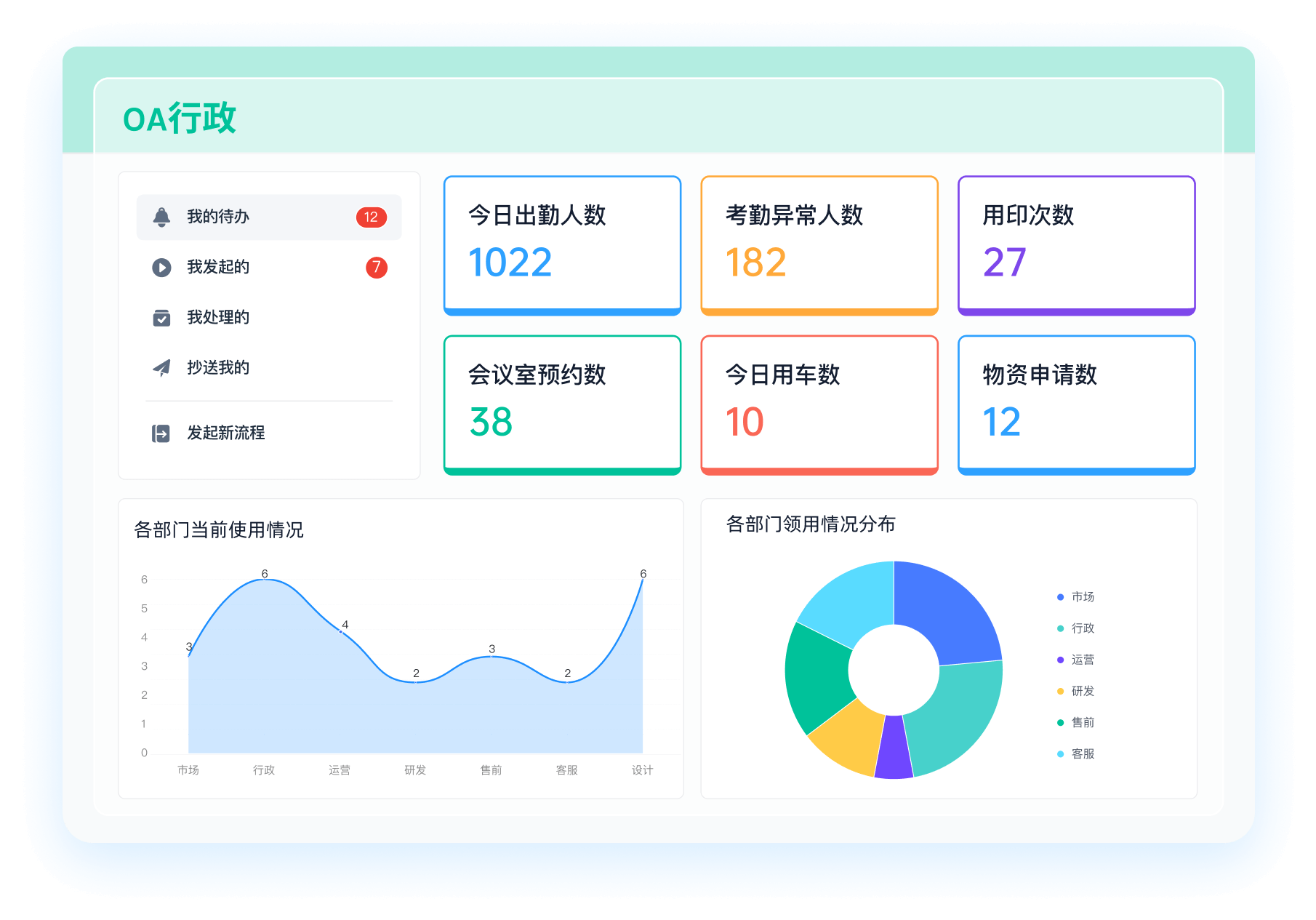

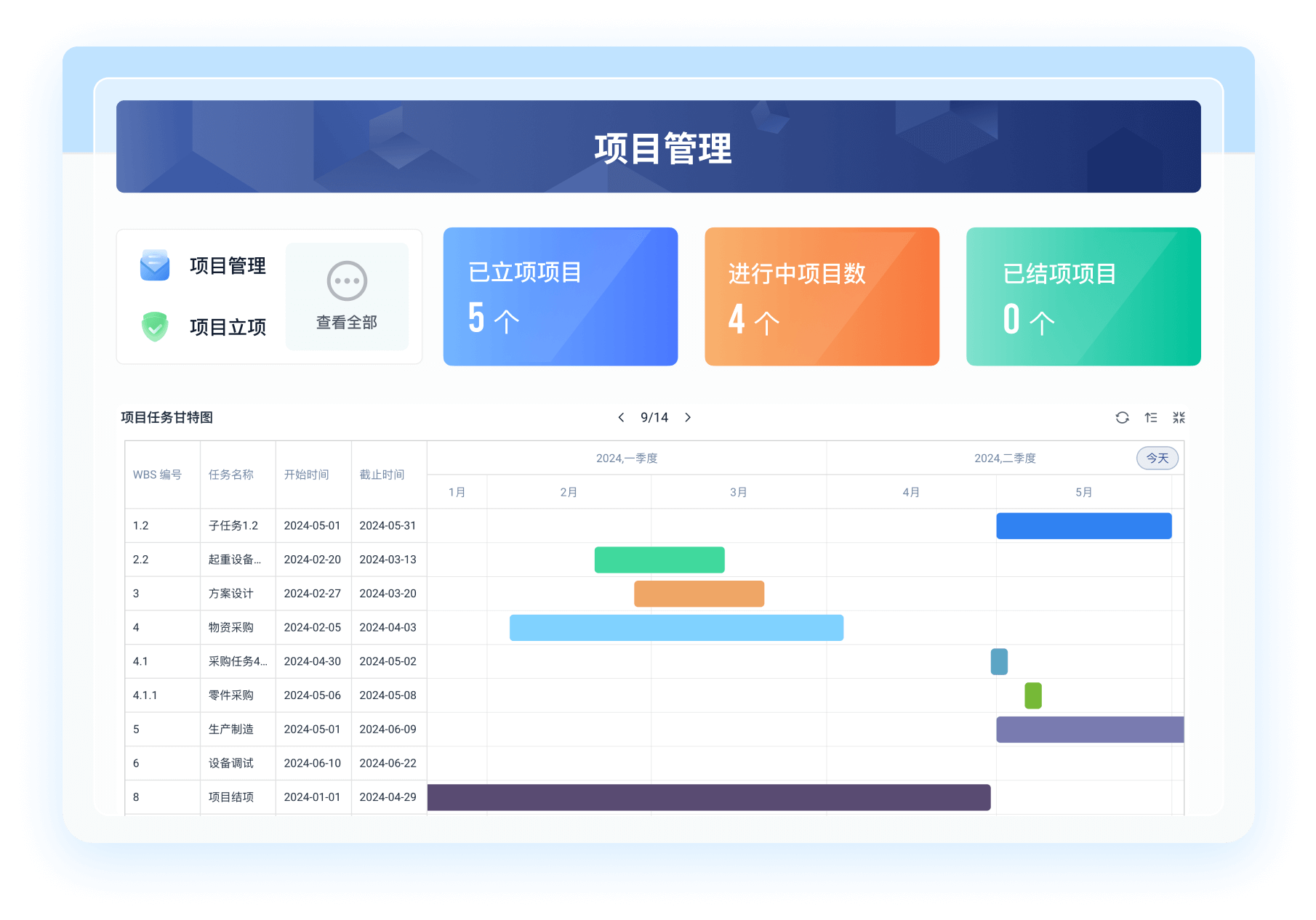

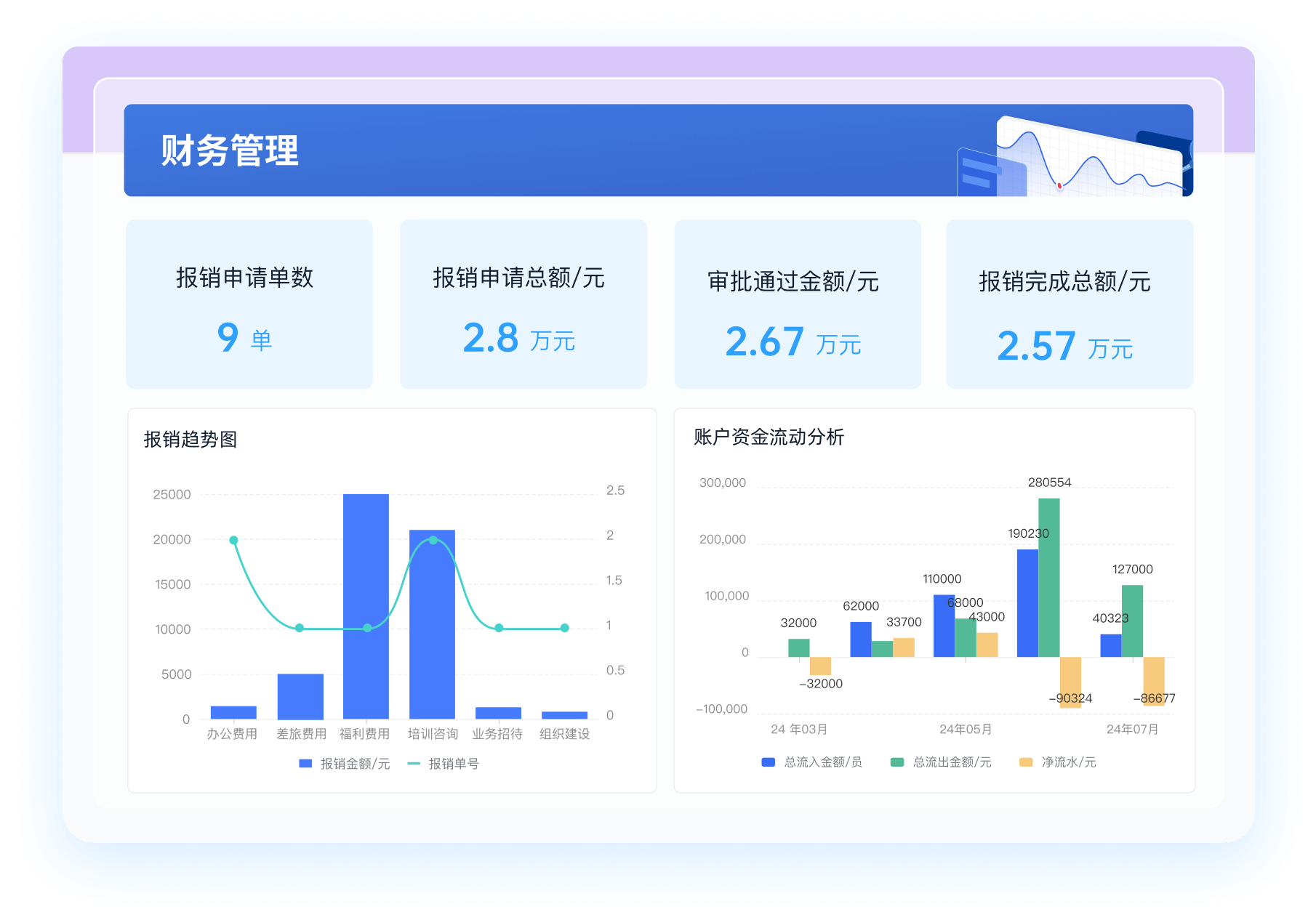

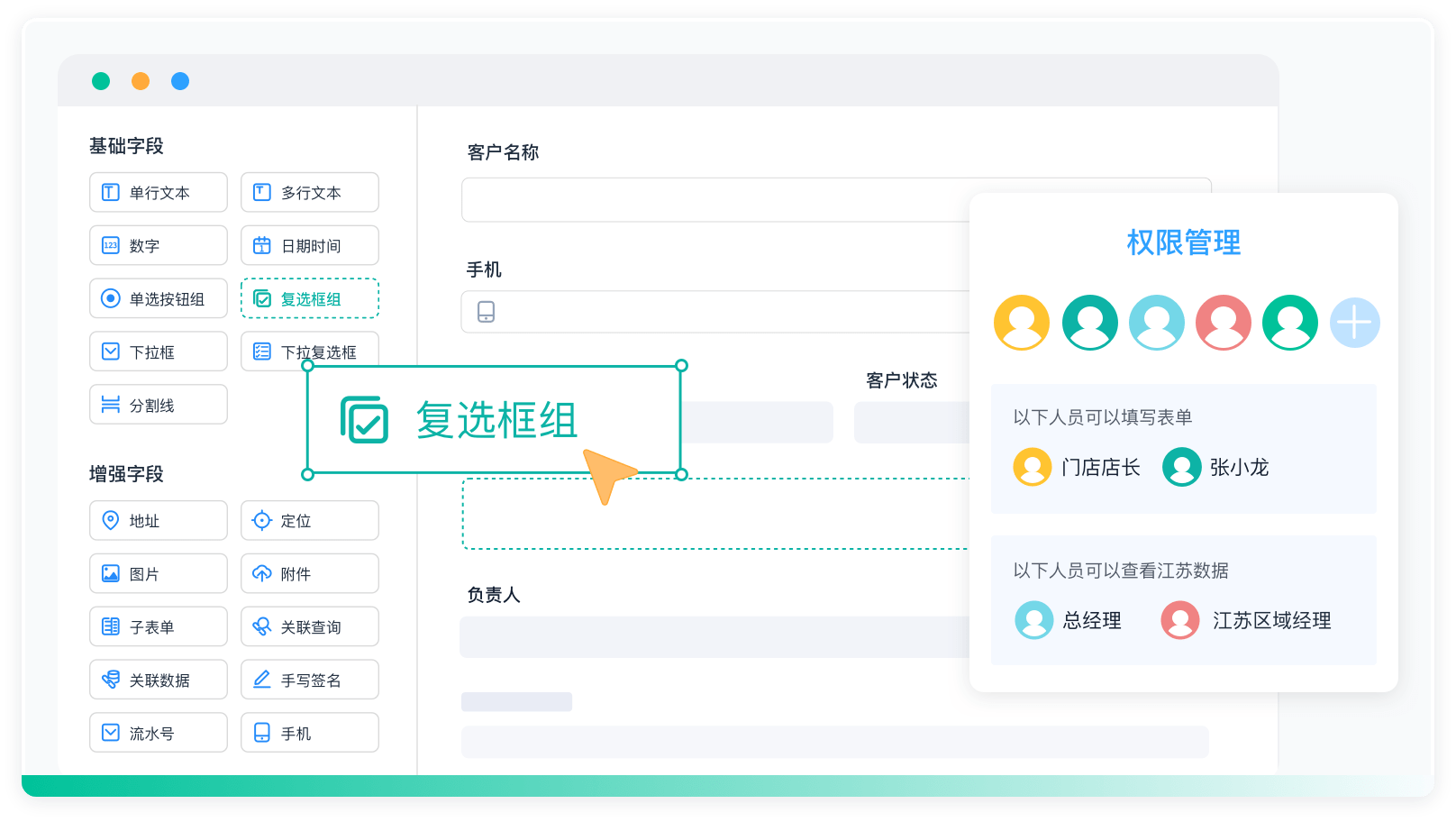

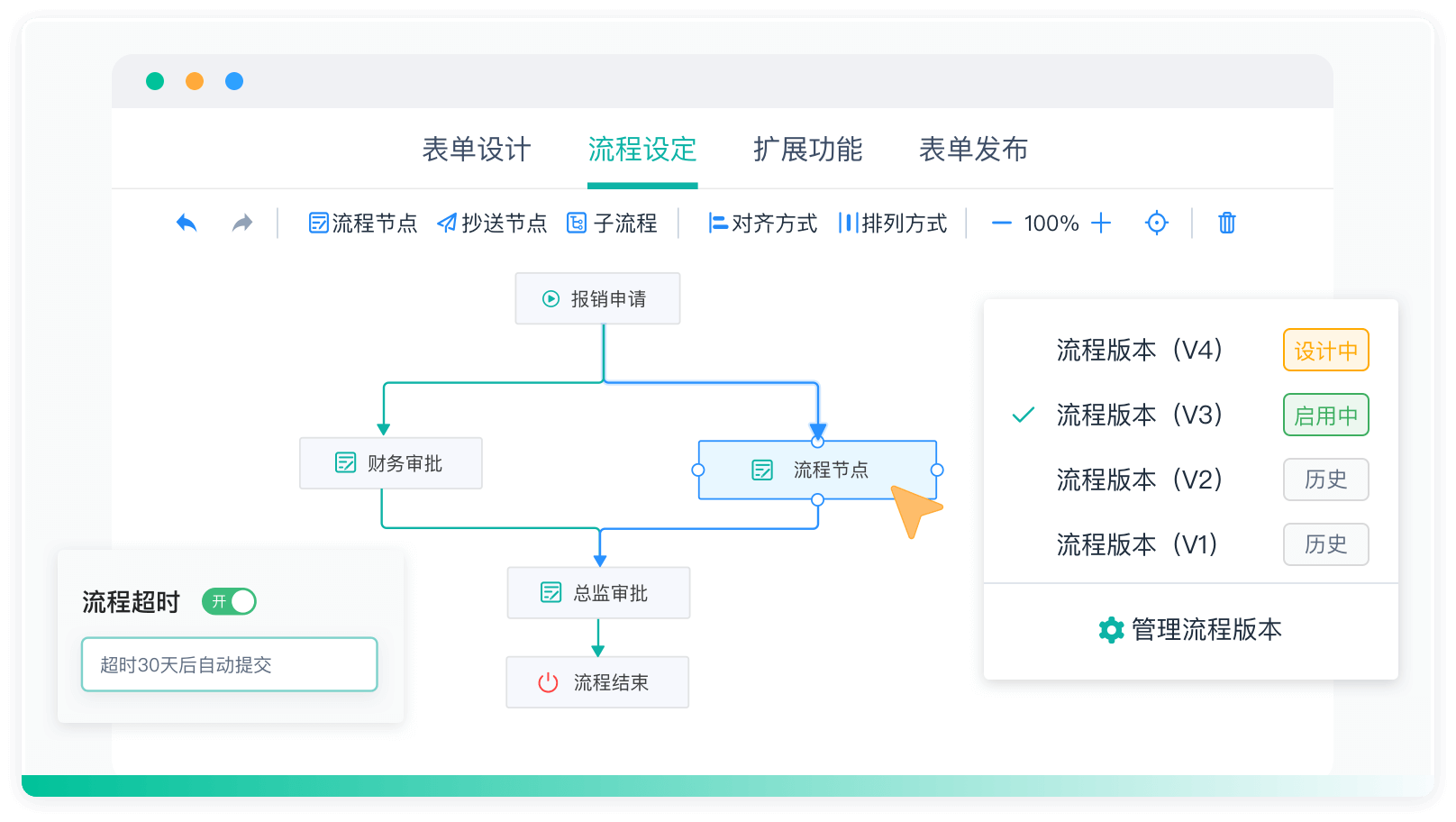

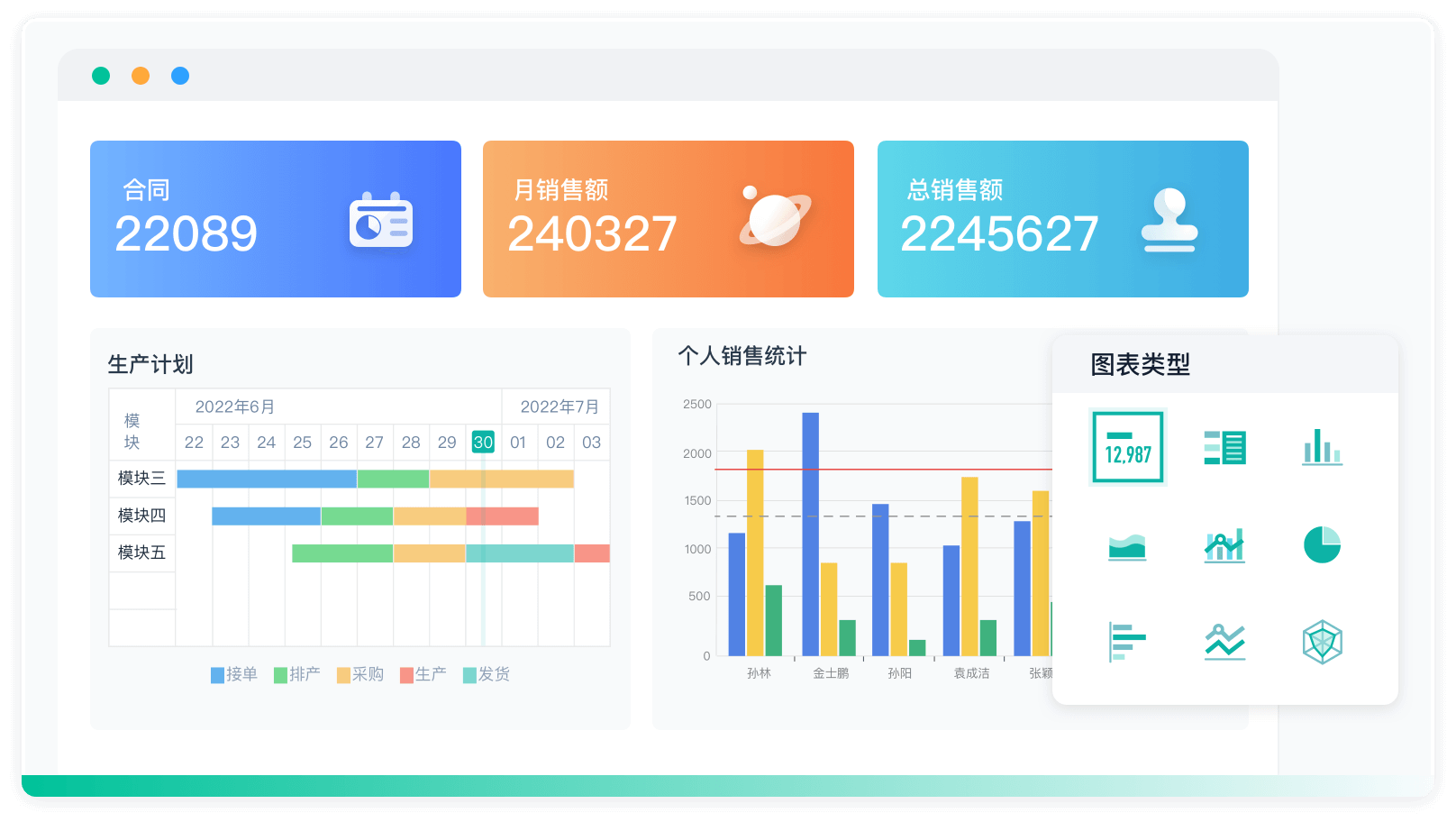

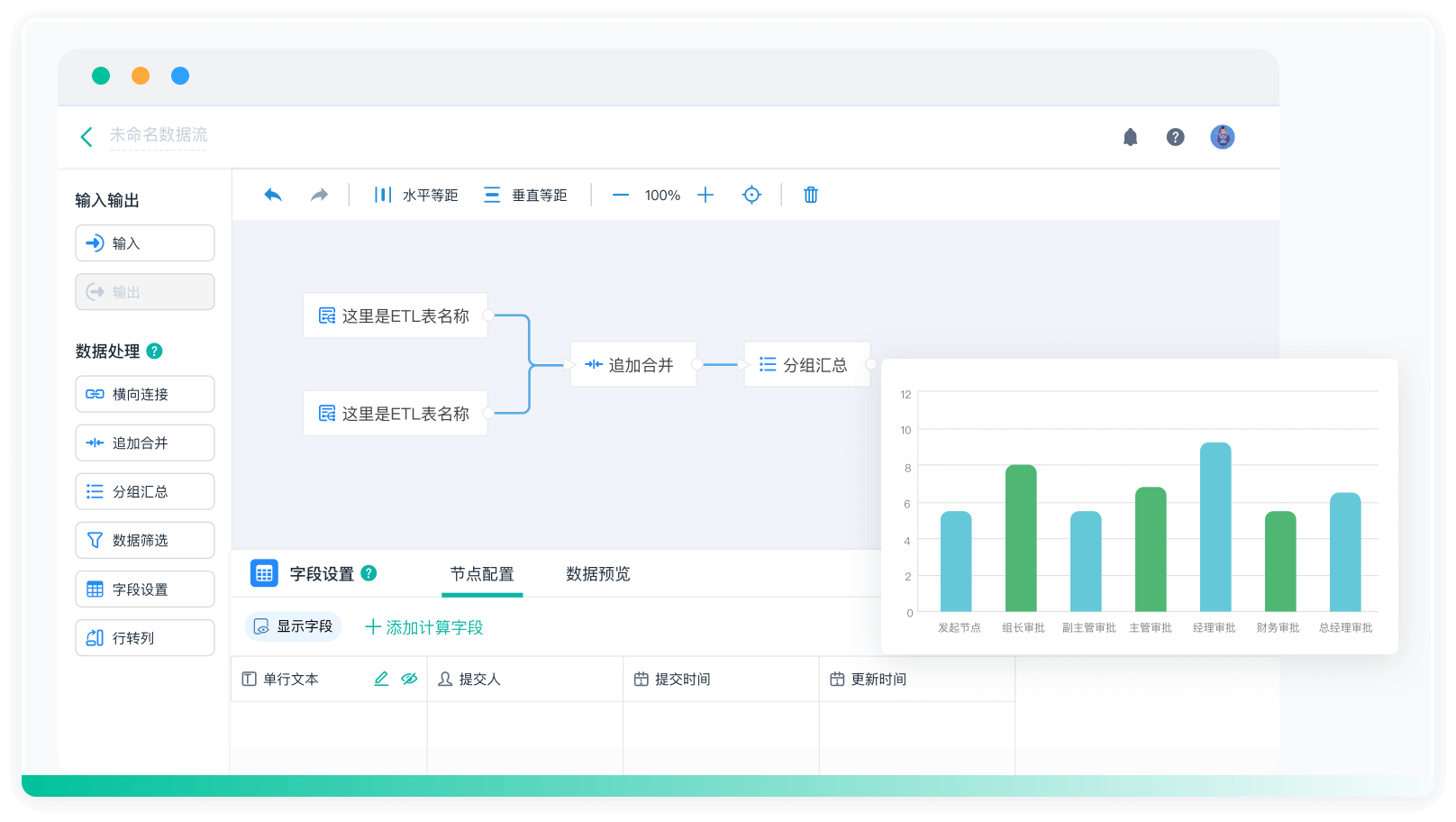

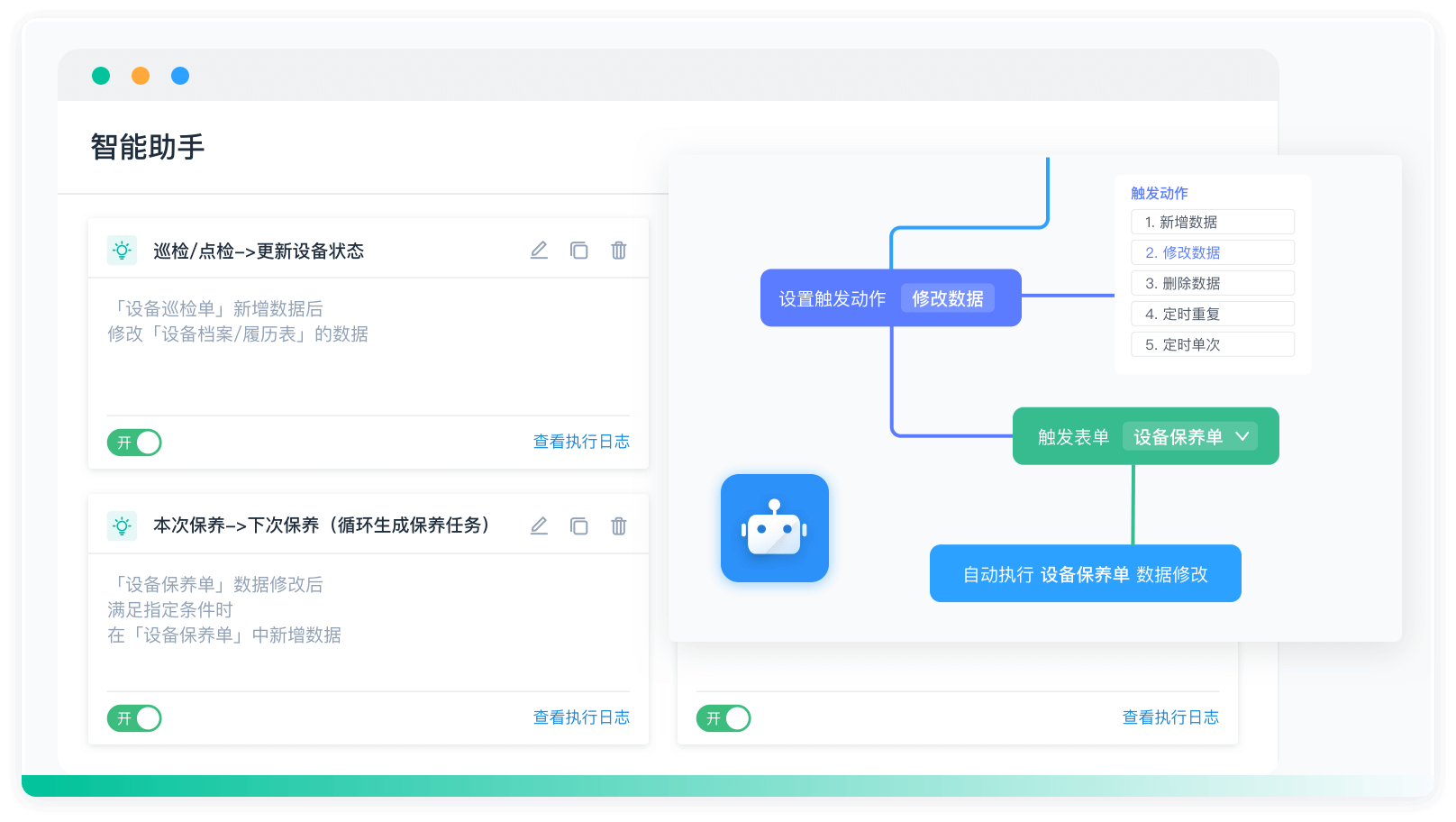

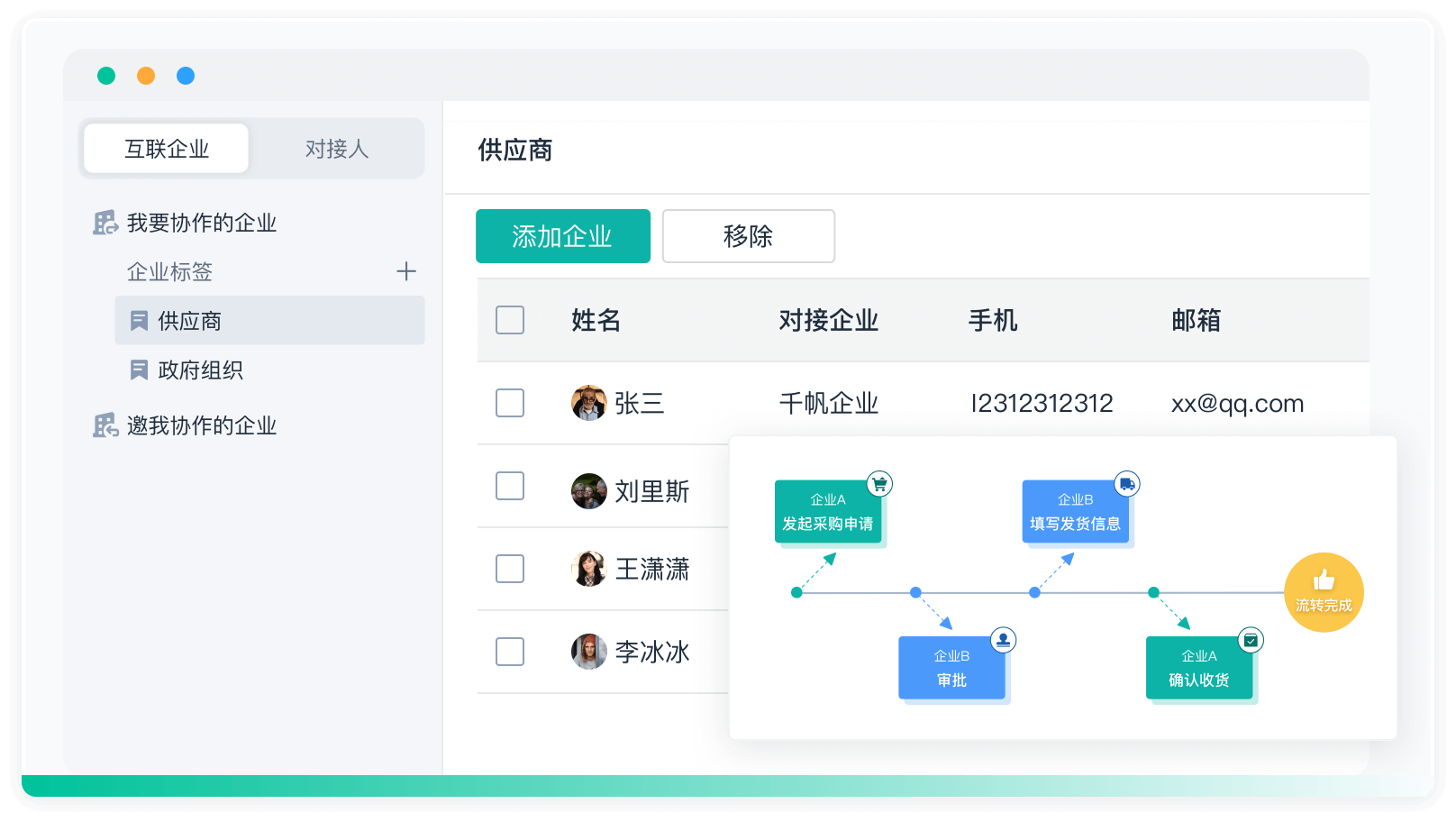

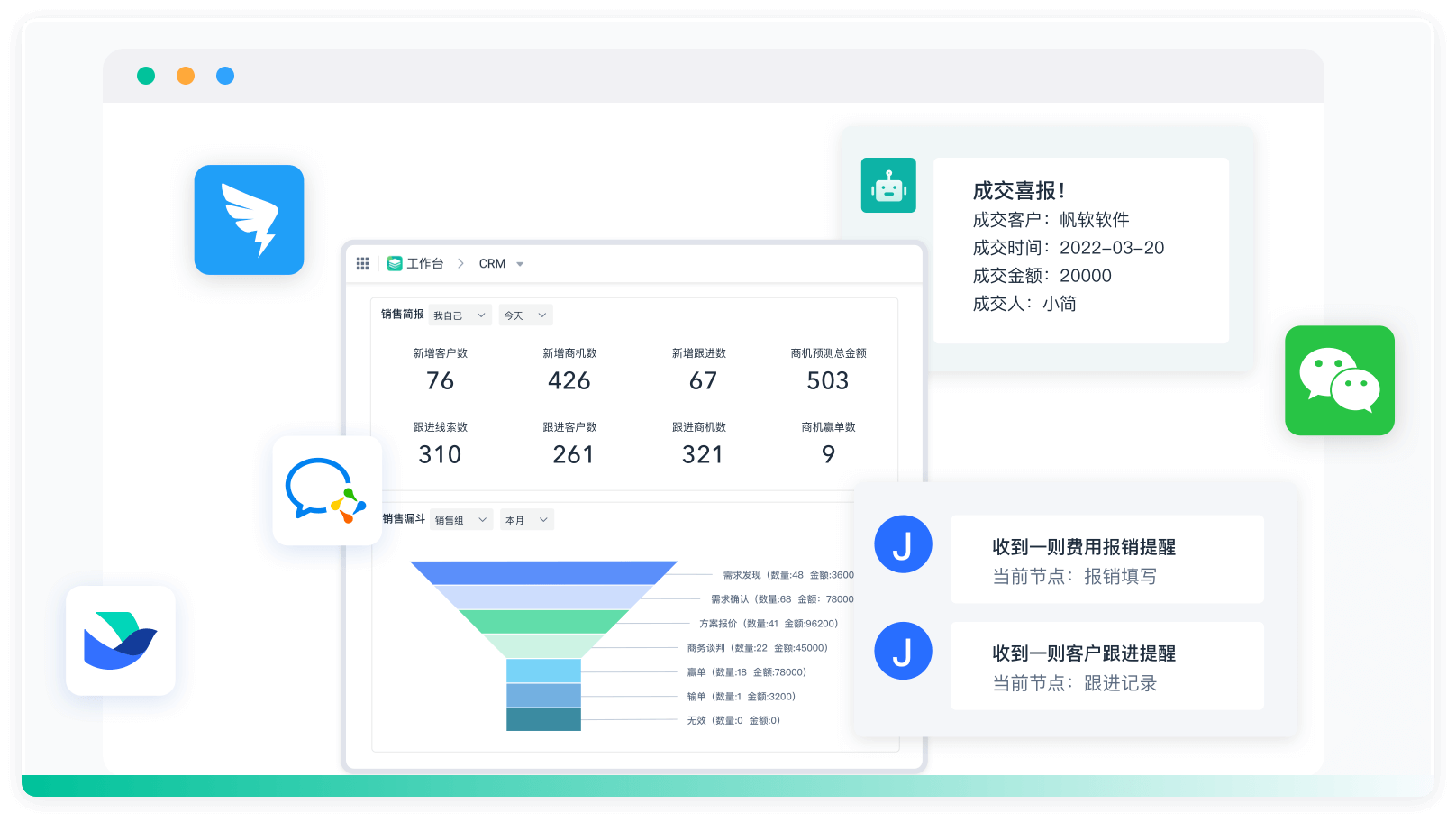

如果您正在寻找一个好用的零代码开发平台,可以快速搭建管理软件,推荐访问: https://s.fanruan.com/x6aj1;。该平台支持5分钟快速搭建,帮助企业高效管理其各项业务。

此外,您还可以使用100+企业管理系统模板,进行在线安装,无需下载,轻松实现各种管理需求。访问地址: https://s.fanruan.com/7wtn5;,让您的企业管理更加高效便捷。

阅读时间:7 分钟

阅读时间:7 分钟  浏览量:1775次

浏览量:1775次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》