COM和TPM是两种完全不同的技术,分别用于不同的领域。 COM(Component Object Model,组件对象模型)是一种微软开发的用于软件组件交互的标准,主要用于软件开发和系统集成。TPM(Trusted Platform Module,可信平台模块)是一种硬件安全模块,主要用于增强系统的安全性。COM用于软件开发、系统集成、面向对象编程;TPM用于硬件安全、数据保护、加密密钥管理。例如,TPM可以存储加密密钥、数字证书和密码,以防止未经授权的访问。这种硬件模块通常集成在计算机主板上,用于保护敏感信息和增强系统的整体安全性。

一、COM技术的定义与背景

COM(Component Object Model,组件对象模型)是由微软公司开发的一种用于软件组件间通信的标准。它的主要目的是促进软件模块之间的互操作性,使得不同的组件可以在同一个系统中无缝协作。COM技术是面向对象编程(OOP)的一个重要实现,它允许开发者创建可重用的、独立的组件,这些组件可以在不同的应用程序中被多次利用。

COM技术最早出现在1990年代,是为了解决软件开发过程中常见的代码重用性和模块化问题。随着软件系统的复杂性增加,传统的编程方法已经难以满足需求。通过引入COM技术,开发者可以更容易地管理和维护复杂的软件系统。COM组件可以用不同的编程语言编写,如C++、Visual Basic等,这使得它具有高度的灵活性和广泛的应用范围。

二、COM的核心概念与结构

COM的核心概念包括接口、类和组件。接口是COM的基本单元,它定义了一组功能,而不关心具体的实现。接口是通过一个全局唯一标识符(GUID)来标识的,确保了接口的唯一性。每个COM对象都实现一个或多个接口,通过这些接口与其他对象进行交互。

类是COM对象的具体实现,一个类可以实现多个接口。类的实例化通过类工厂(Class Factory)来完成,类工厂是一个特殊的COM对象,用于创建特定类的实例。组件则是包含一个或多个类的二进制文件(如DLL或EXE),它们可以被注册到系统中供其他应用程序使用。

COM的架构还包括一个运行时库(Runtime Library),用于管理COM对象的生命周期、接口查询和对象间的通信。该运行时库负责对象的创建、销毁以及引用计数(Reference Counting),确保资源的有效管理和释放。

三、COM的优点与应用

COM技术的主要优点包括模块化、重用性和语言无关性。模块化使得开发者可以将复杂的系统分解为多个独立的模块,每个模块可以单独开发、测试和维护。重用性则允许开发者创建通用的组件,这些组件可以在多个应用程序中重复使用,节省了开发时间和成本。

语言无关性是COM的一大优势,它使得不同编程语言编写的组件可以相互协作。例如,一个用C++编写的COM组件可以被Visual Basic应用程序调用,反之亦然。这为软件开发提供了极大的灵活性和便利性。

COM技术广泛应用于各种软件系统中,如微软Office套件、Windows操作系统和许多企业级应用。它还被用于开发ActiveX控件、OLE(对象链接与嵌入)和DCOM(分布式组件对象模型)等技术,进一步扩展了其应用范围。

四、TPM技术的定义与背景

TPM(Trusted Platform Module,可信平台模块)是一种硬件安全模块,旨在提供计算机系统的可信计算环境。TPM主要用于增强系统的安全性,通过硬件手段存储和保护敏感信息,如加密密钥、数字证书和密码。这种模块通常集成在计算机主板上,提供硬件级别的安全保障。

TPM技术由可信计算组(Trusted Computing Group,TCG)开发和推广,是可信计算(Trusted Computing)概念的核心组成部分。可信计算的目标是通过硬件和软件的结合,提供一个安全、可信的计算环境,防止恶意软件和未经授权的访问。

随着信息安全问题日益严峻,TPM技术在各类计算设备中的应用越来越广泛。它不仅被用于个人计算机和服务器,还被应用于物联网设备、嵌入式系统和移动设备中,提供全面的安全保护。

五、TPM的核心功能与结构

TPM模块的核心功能包括加密密钥管理、平台完整性验证和安全启动(Secure Boot)。加密密钥管理是TPM的基本功能之一,TPM可以生成、存储和管理加密密钥,确保这些密钥不会被恶意软件窃取或篡改。

平台完整性验证是通过测量和记录系统启动过程中的各个阶段,确保系统未被篡改。TPM在系统启动时会测量启动过程中的各个组件,如BIOS、引导加载程序和操作系统内核,并将这些测量结果存储在TPM的寄存器中。如果测量结果与预期不符,系统可以采取相应的措施,防止潜在的安全威胁。

安全启动是通过TPM和系统固件的结合,确保系统从可信状态启动。在安全启动过程中,系统会逐步验证启动链中的每个组件,确保只有被信任的代码可以执行。如果某个组件未通过验证,系统会阻止其运行,从而保护系统免受恶意软件的攻击。

TPM模块通常集成在计算机主板上的一个独立芯片中,但也可以通过固件模拟或软件实现。独立芯片的TPM具有更高的安全性,因为它与主系统隔离,防止恶意软件对其进行攻击。固件模拟和软件实现的TPM虽然方便,但其安全性较低,主要用于开发和测试环境。

六、TPM的优点与应用

TPM的主要优点包括硬件级别的安全保障、增强的数据保护和可信计算环境。硬件级别的安全保障使得TPM能够提供比软件更高的安全性,防止物理攻击和恶意软件的侵害。这种硬件模块可以存储和保护敏感信息,如加密密钥、数字证书和密码,确保这些信息不会被未经授权的访问。

增强的数据保护是TPM的一大优势,TPM可以用于加密和解密数据,确保数据在传输和存储过程中的安全性。例如,TPM可以用于保护硬盘加密密钥,防止数据被未经授权的用户读取。此外,TPM还可以用于数字签名和验证,确保数据的完整性和真实性。

TPM广泛应用于各种计算设备中,如个人计算机、服务器、物联网设备和嵌入式系统。在个人计算机和服务器中,TPM可以用于加密硬盘、保护登录凭证和支持远程验证。在物联网设备和嵌入式系统中,TPM可以提供设备身份验证、数据加密和平台完整性验证,确保设备和数据的安全性。

七、COM与TPM的比较与联系

COM和TPM虽然是两种完全不同的技术,但它们在某些方面具有一定的联系和互补性。COM主要用于软件开发和系统集成,而TPM则侧重于硬件安全和数据保护。二者可以在同一个系统中协同工作,提供全面的功能和安全保障。

COM技术可以用于开发和集成各种软件组件,如安全管理软件、身份验证系统和加密服务。这些软件组件可以利用TPM提供的硬件安全功能,增强系统的整体安全性。例如,身份验证系统可以通过COM技术调用TPM模块,进行加密密钥的生成和管理,确保用户身份的真实性和数据的安全性。

TPM模块则可以通过COM技术与其他软件组件进行交互,提供硬件级别的安全支持。例如,TPM可以通过COM接口与安全管理软件进行通信,提供加密密钥和数字证书的存储和管理功能。这种结合使得系统既具备了灵活的软件功能,又具备了强大的硬件安全保障。

八、未来发展趋势

随着信息技术的不断发展,COM和TPM技术也在不断演进和创新。在COM技术方面,未来的发展趋势包括更高效的组件管理、更强大的接口定义和更广泛的语言支持。这种趋势将进一步提升软件开发的效率和系统的互操作性,使得软件组件可以更灵活地集成和重用。

TPM技术的未来发展趋势则包括更高的安全性、更广泛的应用和更多的功能扩展。随着网络安全威胁的不断增加,TPM技术将继续演进,提供更强大的硬件安全保护。未来的TPM模块可能会集成更多的安全功能,如生物识别认证、物理攻击防护和更高效的加密算法。

此外,随着物联网和边缘计算的发展,TPM技术将在这些新兴领域中发挥更重要的作用。TPM模块将被广泛应用于各种物联网设备和边缘计算节点,提供设备身份验证、数据加密和平台完整性验证,确保整个网络的安全性。

九、技术实现与案例分析

在技术实现方面,COM和TPM都有各自的实现方法和案例。COM技术的实现通常涉及编写和注册COM组件、定义和实现接口以及管理组件的生命周期。例如,在Windows操作系统中,开发者可以使用Visual Studio开发COM组件,并通过注册表将其注册到系统中,供其他应用程序调用。

TPM技术的实现则涉及硬件模块的集成、固件和驱动程序的开发以及与操作系统的协同工作。例如,在Windows操作系统中,TPM模块可以通过TPM管理工具和API与操作系统进行交互,提供加密密钥管理、平台完整性验证和安全启动等功能。

案例分析方面,COM技术的经典案例包括微软Office套件、Internet Explorer和Windows操作系统中的各种服务和控件。这些应用程序和服务通过COM技术实现了模块化设计和组件重用,提高了开发效率和系统的可维护性。

TPM技术的经典案例包括BitLocker硬盘加密、Windows Hello身份验证和各种企业级安全解决方案。这些应用程序和服务通过TPM技术提供了硬件级别的安全保护,确保了数据的安全性和系统的可信性。

十、结论

COM和TPM是两种具有各自独特优势和应用领域的技术。COM技术通过提供模块化、重用性和语言无关性的特性,极大地促进了软件开发和系统集成。TPM技术则通过提供硬件级别的安全保障,增强了系统的整体安全性和数据保护能力。二者可以在同一个系统中协同工作,提供全面的功能和安全保障。

未来,随着技术的不断演进和创新,COM和TPM将继续在各自的领域中发挥重要作用,并在更多的新兴领域中得到广泛应用。通过结合这两种技术,开发者可以创建更加灵活、高效和安全的系统,满足不断变化的需求和挑战。

相关问答FAQs:

1. 什么是COM和TPM,它们在计算机系统中有什么作用?

COM(Component Object Model)是一种微软开发的技术,旨在使软件组件能够在不同的编程语言和环境中进行互操作。它允许开发者创建可重用的组件,这些组件可以在不同的应用程序之间共享。这种技术的核心是它提供了一种标准的接口,允许不同的组件通过这些接口进行通信。COM广泛应用于Windows操作系统中,尤其是在开发桌面应用程序和服务时。

TPM(Trusted Platform Module)则是一种硬件安全模块,主要用于增强计算机系统的安全性。TPM提供了硬件级别的安全功能,包括生成和存储加密密钥、保护敏感数据以及确保系统的完整性。TPM通过提供一个独立于操作系统的安全环境,使得恶意软件难以篡改操作系统或应用程序的安全功能。它在数据加密、身份验证和安全启动等方面起着至关重要的作用。

2. COM和TPM有什么区别,它们在技术应用上有何不同?

COM和TPM在技术上有显著的区别。COM是一种软件层面的技术,主要用于实现软件组件之间的交互和重用。它关注的是如何在应用程序之间共享功能,而不是关注安全性。通过COM,开发者可以创建和使用各种组件,这些组件可以是数据库连接、用户界面元素或其他功能模块。

相比之下,TPM是一种硬件技术,侧重于计算机系统的安全性。TPM用于存储加密密钥和其他敏感信息,以确保数据的安全和系统的完整性。它通过硬件提供的安全功能来保护计算机免受物理攻击和恶意软件的侵害。因此,TPM的应用更为专注于数据保护和身份验证,而不是软件组件的互操作性。

在实际应用中,COM可能用于开发一个需要与其他软件模块交互的应用程序,而TPM则可能用于保护用户的敏感信息,如密码和加密密钥,确保在使用软件时数据的安全性。

3. 在什么场合下应该使用COM和TPM,这两者的结合能带来什么好处?

使用COM的场合通常是在需要高度模块化和可重用性的应用程序开发中。例如,开发大型企业应用程序时,开发者可以利用COM创建多个功能组件,这些组件可以在不同的应用程序中共享和重用。这种方法不仅提高了开发效率,还降低了维护成本,因为开发者可以独立更新或替换某个组件而不影响整个系统的运作。

TPM则在需要确保数据安全和系统完整性的场合发挥重要作用。比如,在处理敏感数据(如金融信息、个人身份信息等)的应用程序中,TPM可以为这些数据提供强有力的保护。它可以确保只有经过身份验证的用户才能访问这些数据,并且提供硬件支持的加密功能,增强系统的安全性。

将COM与TPM结合使用,可以实现更安全的应用程序开发。在一个使用COM构建的模块化应用程序中,可以利用TPM的安全功能来保护各个组件之间的数据传输和存储。这样不仅提高了应用程序的灵活性和可重用性,还增强了系统的安全性。这种结合在金融、医疗和政府等对数据安全要求极高的行业中尤为重要。

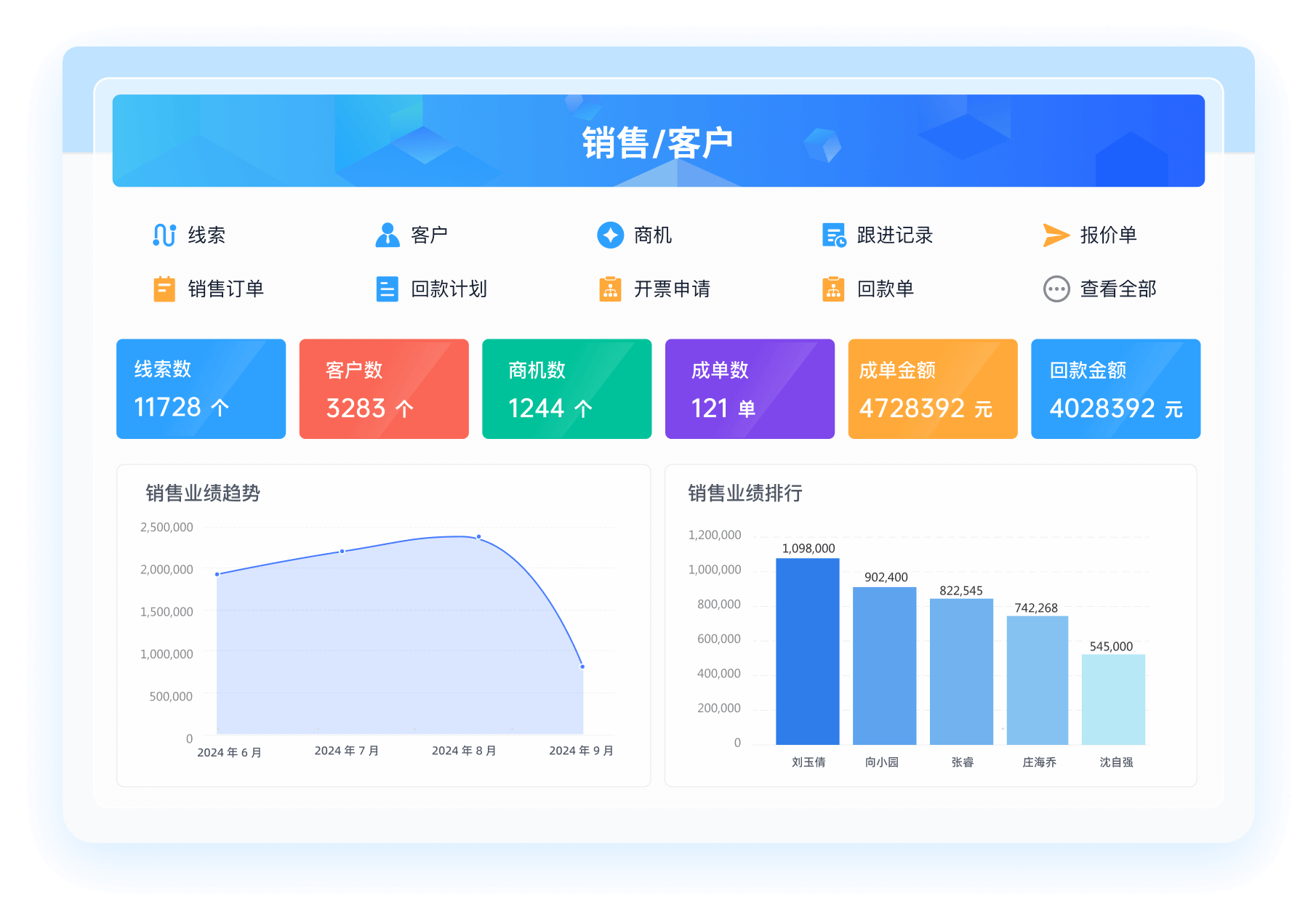

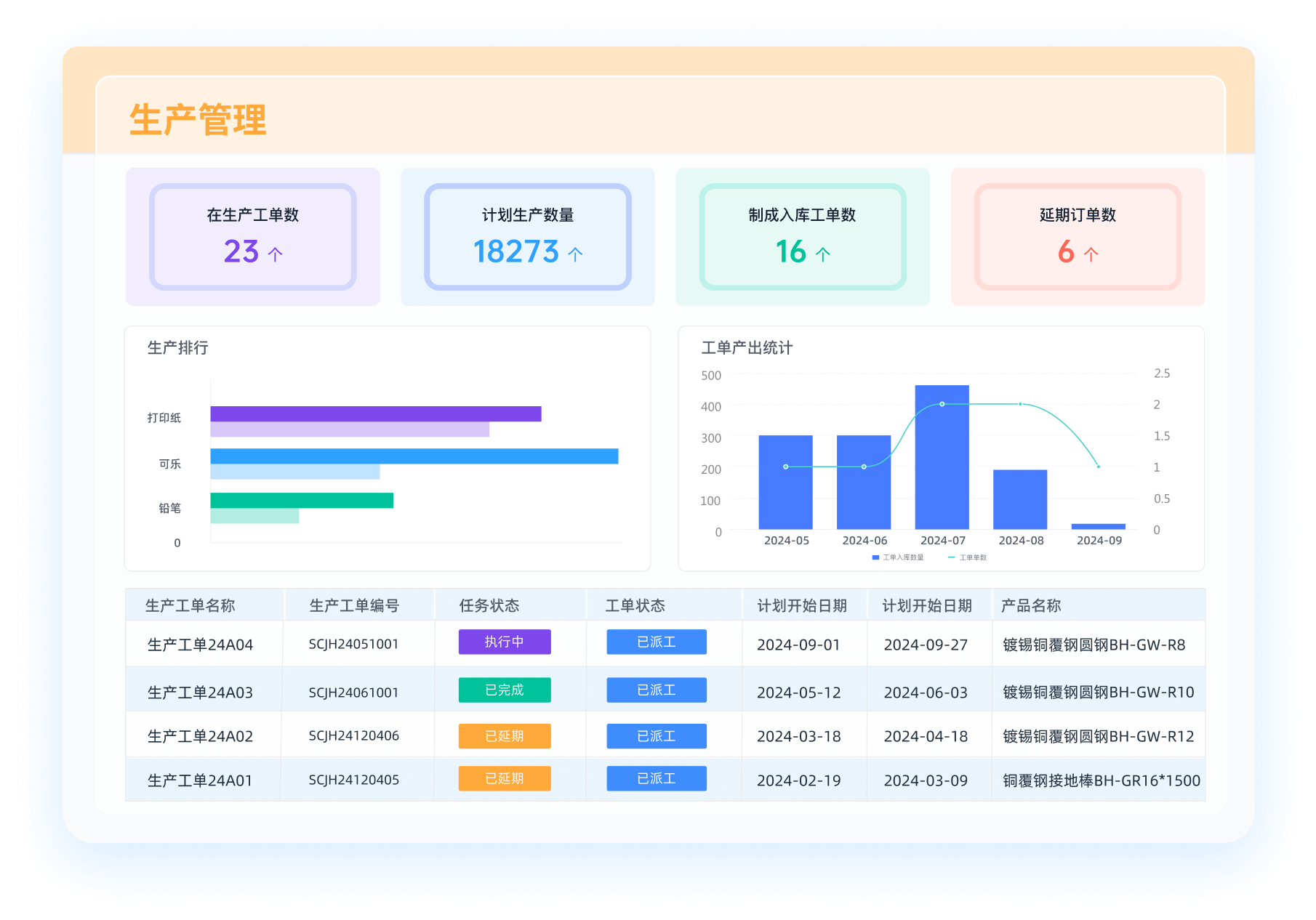

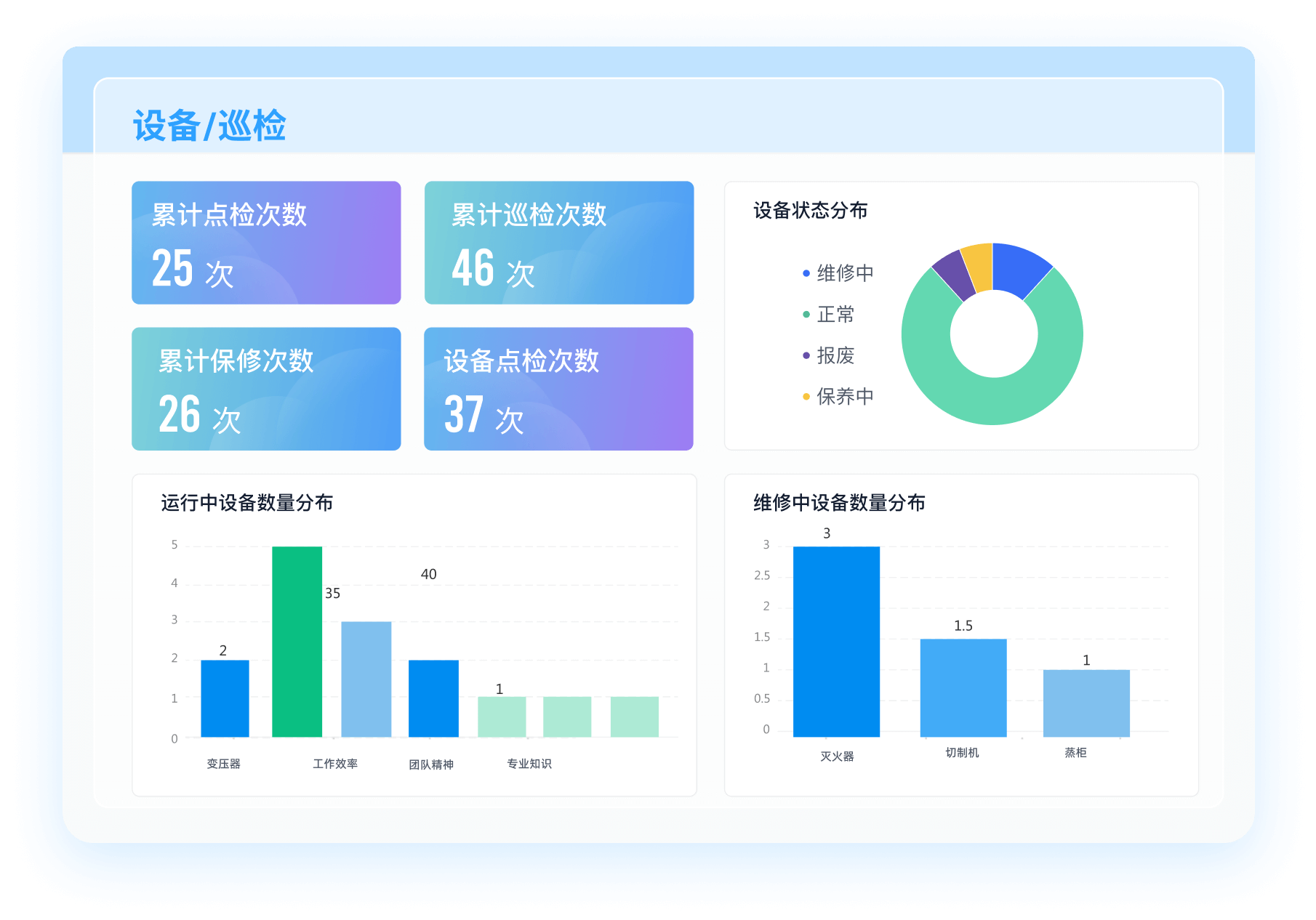

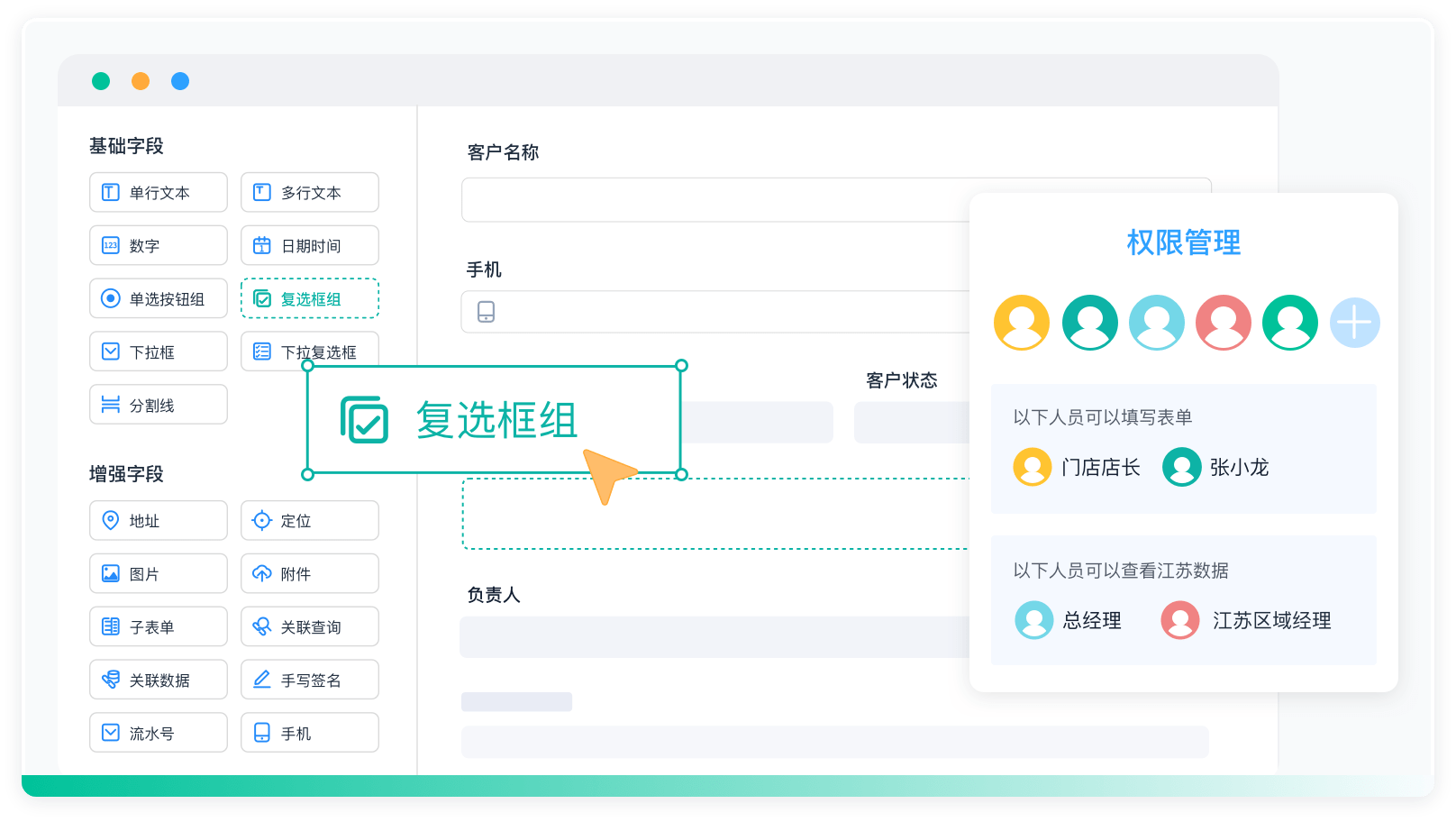

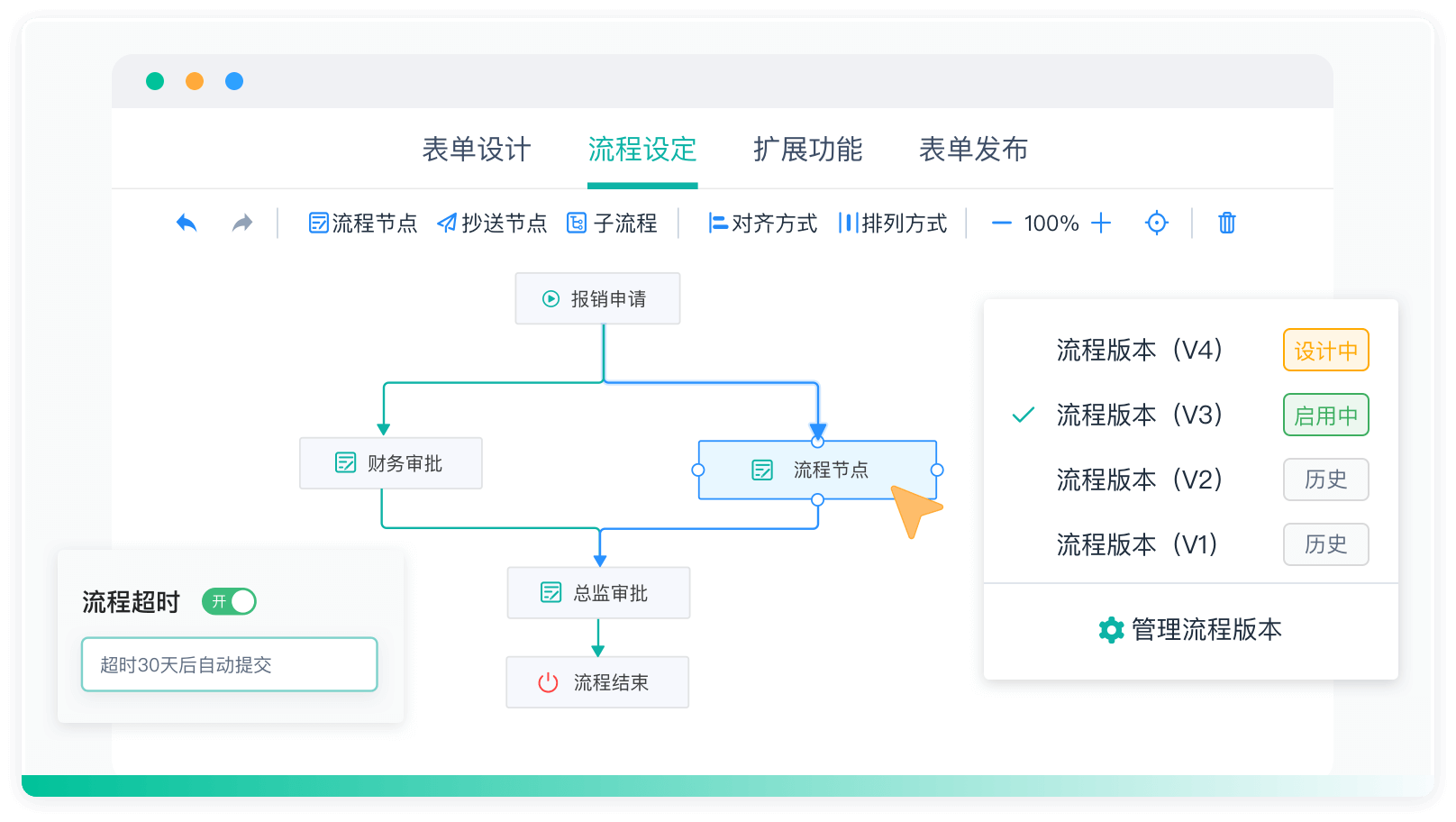

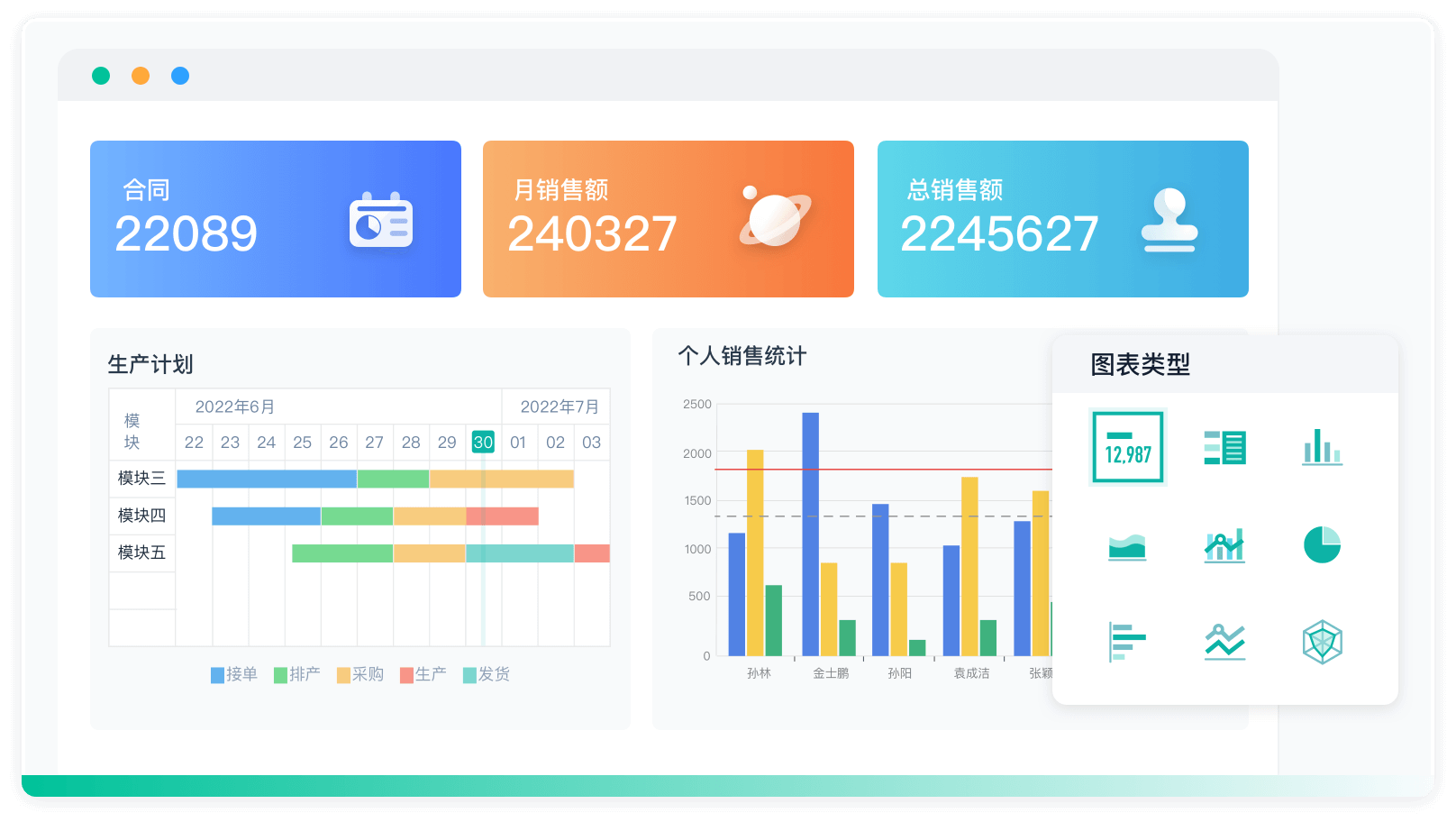

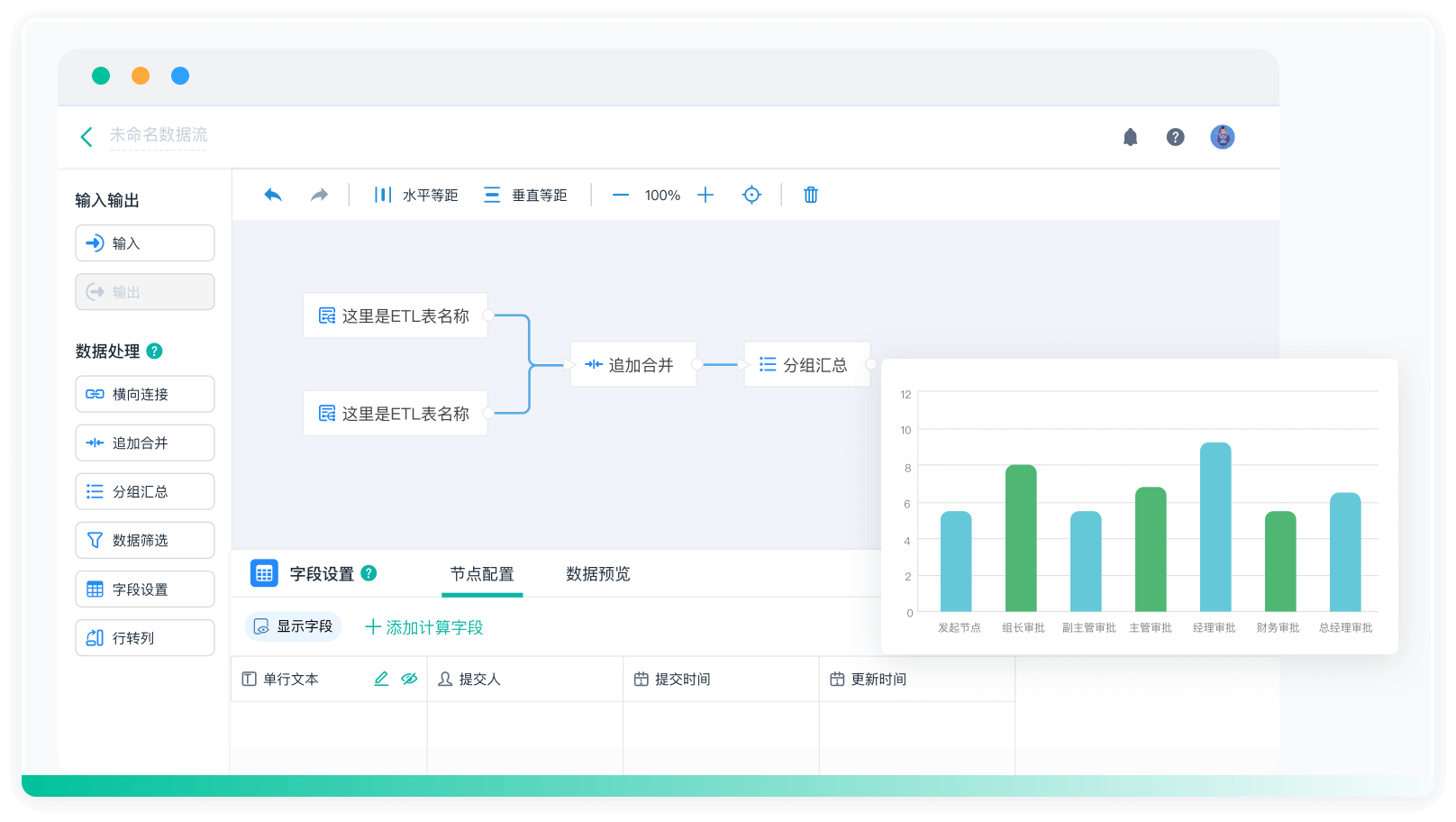

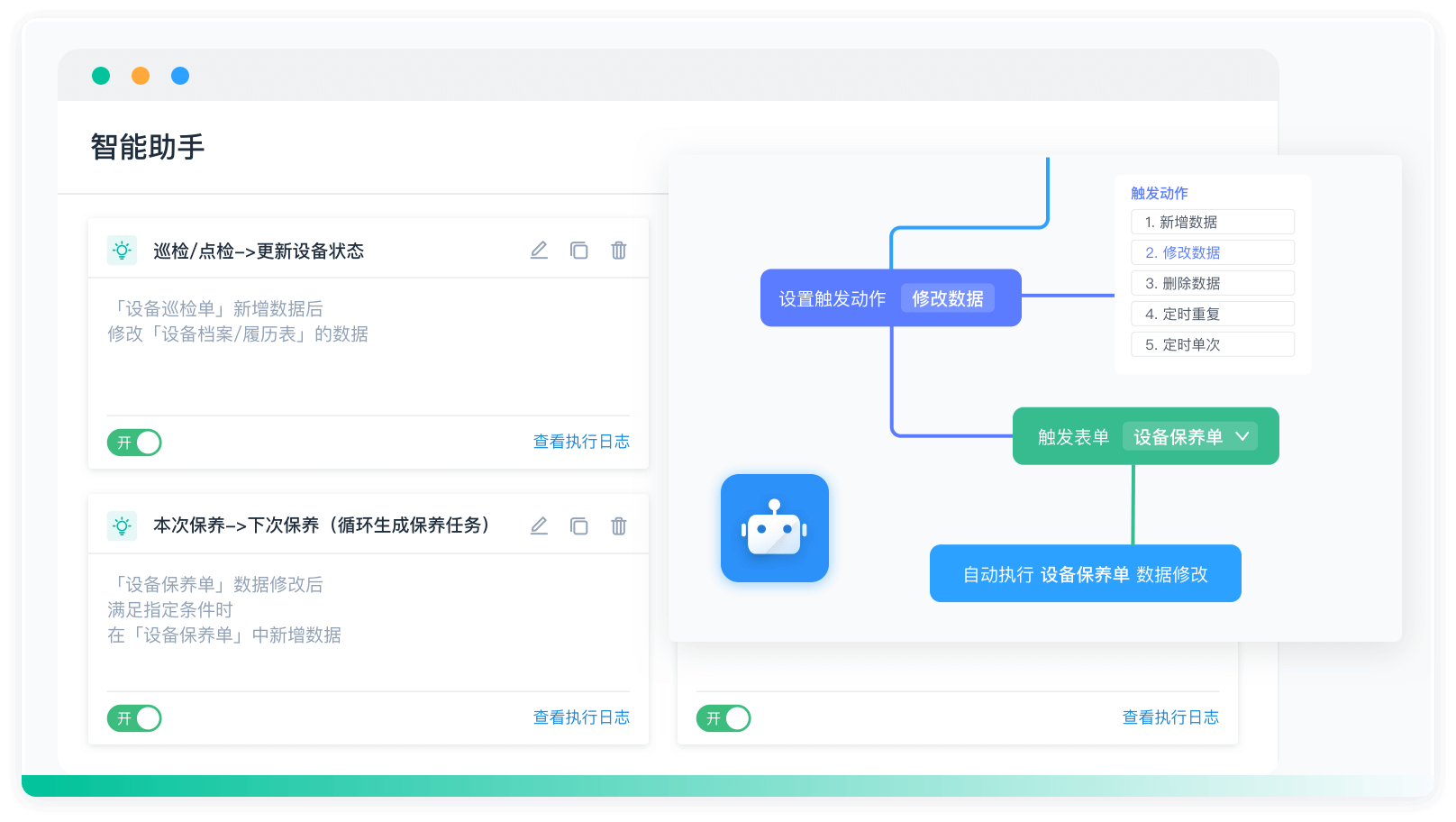

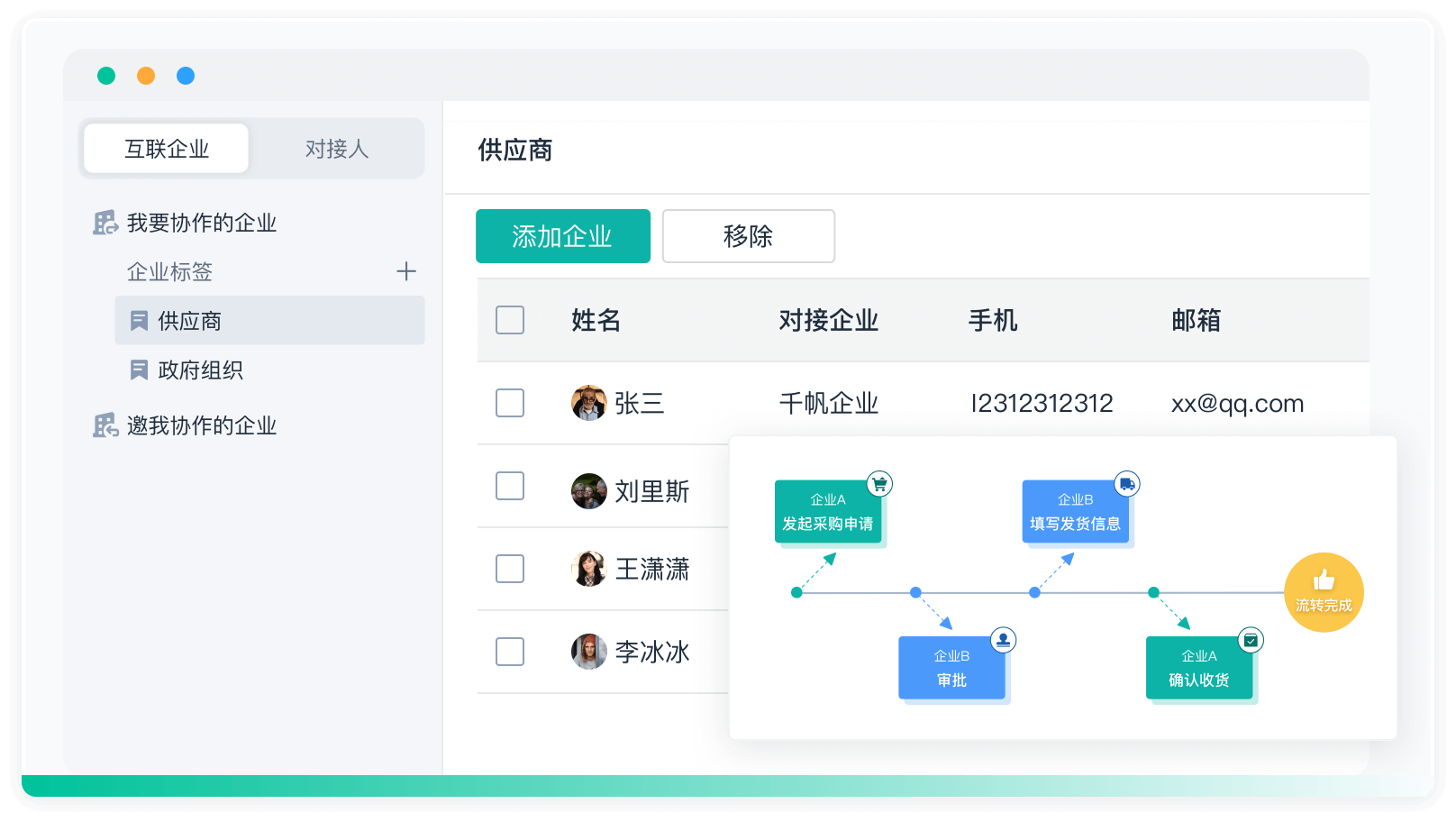

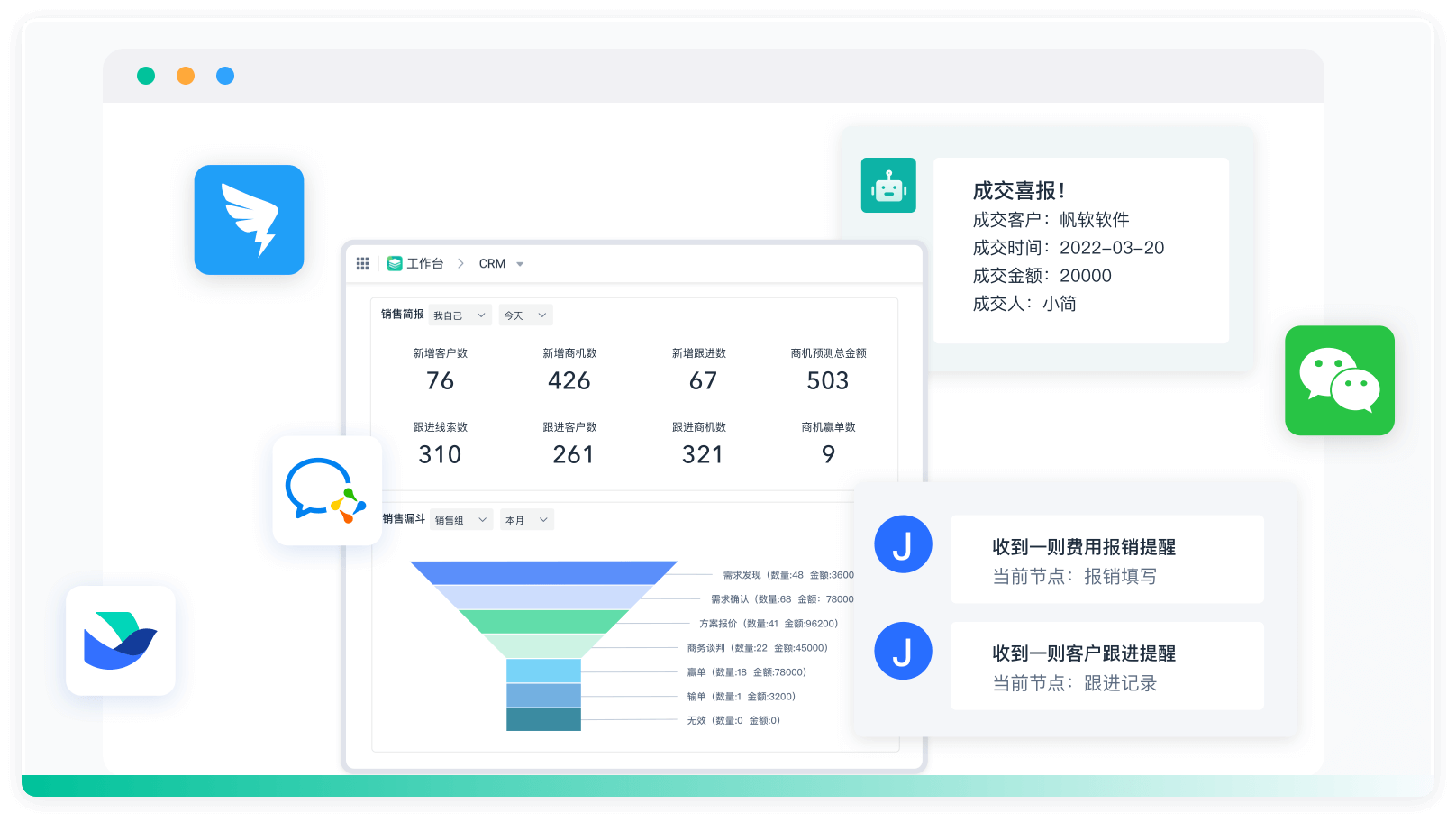

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:8 分钟

阅读时间:8 分钟  浏览量:7590次

浏览量:7590次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》