TPM安全规范包括:硬件信任根、密钥管理、数据完整性保护、平台身份验证、远程证明。硬件信任根是指TPM(Trusted Platform Module,受信任平台模块)作为计算设备的一个安全硬件模块,提供了一种安全的、物理上独立的信任根。它通过生成和存储加密密钥,确保系统启动过程中的每一个步骤都是可信的。在详细描述中,硬件信任根的作用尤为重要,因为它不仅在设备启动过程中确保了系统的安全性,还在操作系统运行期间提供了持续的保护。TPM通过生成唯一的加密密钥来保证只有在特定的硬件和软件配置下,系统才能正确启动和运行,从而防止未经授权的访问和篡改。

一、硬件信任根

硬件信任根是TPM的核心功能之一。TPM作为硬件安全模块,内置在计算设备的主板上,或以独立芯片形式存在。其主要功能是提供一个安全的存储和计算环境,用于生成和保护加密密钥。硬件信任根通过加密引导过程,确保系统在启动时没有被篡改。TPM会在每次启动时验证系统固件和操作系统的完整性,只有在验证通过后才允许系统继续启动。硬件信任根的作用不仅在系统启动过程中体现,还在操作系统运行期间提供持续保护,防止恶意软件和未经授权的访问。

为了更好理解硬件信任根,可以将其与传统的信任模型进行对比。传统信任模型依赖于软件解决方案,如防火墙和反病毒软件,然而这些软件本身也可能受到攻击。硬件信任根则通过独立于主系统的硬件模块,提供了更高的安全性。TPM内部的加密算法和密钥管理机制进一步增强了系统的防护能力。硬件信任根的独立性和不可篡改性,使其成为现代计算设备安全体系的重要组成部分。

二、密钥管理

TPM在密钥管理方面具有独特优势。它可以生成、存储和管理加密密钥,这些密钥用于保护敏感数据和验证系统的完整性。TPM生成的密钥是基于硬件的,具有更高的安全性,因为密钥的生成和存储都在TPM内部进行,避免了在传输过程中被截获或篡改的风险。密钥管理是TPM的一项核心功能,它确保了数据在存储和传输过程中的安全性。

密钥管理的具体实现包括多个方面。首先,TPM可以生成随机密钥,确保每个密钥的唯一性和不可预测性。其次,TPM能够安全地存储密钥,防止密钥被盗取或篡改。TPM还提供了密钥备份和恢复功能,以确保在硬件故障或系统升级时,密钥能够安全地转移到新的设备上。此外,TPM还支持密钥的生命周期管理,包括密钥的生成、使用、存储、备份和销毁等各个阶段。通过这些功能,TPM在密钥管理方面提供了全方位的保护,确保了数据的机密性、完整性和可用性。

三、数据完整性保护

数据完整性保护是TPM的另一个重要功能。TPM通过生成和存储加密哈希值,确保数据在存储和传输过程中没有被篡改。每当数据被创建或修改时,TPM会生成一个对应的哈希值,并将其安全地存储在TPM内部。当需要验证数据完整性时,TPM会重新计算数据的哈希值,并与存储的哈希值进行比较。如果哈希值匹配,表示数据没有被篡改;如果不匹配,表示数据可能已经被篡改。这种哈希值的生成和比较机制,使TPM在数据完整性保护方面具有显著优势。

TPM的数据完整性保护不仅适用于文件和数据的存储,还适用于系统启动过程中的完整性验证。在系统启动过程中,TPM会验证系统固件和操作系统的哈希值,确保系统在启动过程中没有被篡改。这种严格的完整性验证机制,确保了系统的可信启动和运行,从而防止了恶意软件和未经授权的篡改。

四、平台身份验证

平台身份验证是TPM的另一项重要功能。TPM通过生成和存储唯一的加密密钥,为每个设备提供一个唯一的身份标识。这个身份标识可以用于设备的身份验证,确保只有经过授权的设备才能访问系统资源和进行敏感操作。平台身份验证通过TPM生成的唯一密钥,实现了设备的唯一性和不可伪造性,从而增强了系统的安全性。

平台身份验证的具体实现包括多个方面。首先,TPM生成一个唯一的设备密钥,用于设备的身份标识。这个密钥可以用于设备的注册和认证过程,确保只有经过授权的设备才能访问系统资源。其次,TPM可以生成多个应用密钥,用于不同的应用和服务的身份验证。每个应用密钥都是唯一的,确保了不同应用和服务之间的隔离和保护。此外,TPM还支持多因素身份验证,包括密码、生物特征和硬件令牌等,进一步增强了平台的安全性。通过这些功能,TPM在平台身份验证方面提供了全方位的保护,确保了设备的唯一性和不可伪造性。

五、远程证明

远程证明是TPM的最后一项重要功能。TPM通过生成和验证加密证书,实现了远程设备的身份验证和可信状态验证。远程证明的具体过程包括:首先,TPM生成一个唯一的设备证书,用于设备的身份验证。这个证书由可信的证书颁发机构签发,确保了证书的真实性和可信度。其次,远程设备可以通过TPM提供的加密证书,向远程服务器进行身份验证。远程服务器可以验证设备证书的有效性,确保设备的身份真实可靠。远程证明通过TPM生成和验证的加密证书,实现了远程设备的身份验证和可信状态验证,从而增强了系统的安全性。

远程证明的应用场景包括多个方面。首先,远程证明可以用于云计算和物联网设备的身份验证,确保只有经过授权的设备才能访问云资源和物联网服务。其次,远程证明可以用于远程管理和维护,确保远程操作的安全性和可信性。此外,远程证明还可以用于软件更新和补丁管理,确保只有经过验证的软件和补丁才能在设备上安装和运行。通过这些功能,TPM在远程证明方面提供了全方位的保护,确保了远程设备的身份验证和可信状态验证,从而增强了系统的安全性。

综上所述,TPM作为一个重要的硬件安全模块,通过硬件信任根、密钥管理、数据完整性保护、平台身份验证和远程证明等功能,为现代计算设备提供了全方位的安全保护。TPM的独立性和不可篡改性,使其在系统启动和运行过程中,能够有效地防止恶意软件和未经授权的访问,从而增强了系统的安全性和可信性。未来,随着技术的不断发展,TPM在计算设备安全领域的应用将会更加广泛和深入,为用户提供更高水平的安全保障。

相关问答FAQs:

什么是TPM安全规范?

TPM(Trusted Platform Module)安全规范是一种硬件安全标准,旨在增强计算设备的安全性。TPM是一种专用的安全芯片,能够在计算机中提供硬件级别的安全功能。它通过生成、存储和管理加密密钥,确保系统的身份验证和数据保护。TPM能够防止未经授权的访问,保护用户的敏感信息,确保设备的完整性。TPM安全规范通常被应用于各种设备,包括个人电脑、服务器及移动设备,以实现安全引导、数据加密和数字签名等功能。

TPM的核心功能包括密钥生成与管理、平台完整性验证以及安全存储。通过TPM,用户可以在设备上安全地存储密码和加密密钥,从而提升系统的安全性。TPM的应用在现代信息安全中扮演着至关重要的角色,特别是在保护企业数据和满足合规要求方面。

TPM安全规范的主要功能和优势是什么?

TPM安全规范的主要功能包括:

-

安全引导(Secure Boot):TPM能够确保系统在启动时只加载经过验证的代码,防止恶意软件在系统启动时加载,从而保护系统的完整性。

-

密钥管理:TPM能够生成和存储加密密钥,这些密钥可以用于数据加密、身份验证和数字签名等。由于密钥存储在TPM硬件中,相较于软件存储,安全性更高。

-

平台完整性检测:TPM可以对操作系统和应用程序进行完整性检测,确保其未被篡改。当系统检测到不一致时,可以采取相应措施,如警告用户或阻止系统启动。

-

数字签名:TPM可以用于生成和验证数字签名,确保数据在传输过程中未被篡改,增强通信的安全性。

-

数据加密:TPM支持对数据进行加密和解密,保护敏感信息不被非法访问。

TPM的优势体现在其提供的硬件级别的安全性,使得黑客难以通过软件攻击获取敏感信息。此外,TPM的标准化也使得不同设备和系统之间的兼容性大大提高,便于企业在不同平台上实施安全策略。

如何实施TPM安全规范以增强企业安全?

实施TPM安全规范需要遵循以下步骤:

-

评估现有设备:首先,企业需要评估其现有设备是否支持TPM。大多数现代计算机和服务器都集成了TPM模块,但某些旧设备可能需要升级。

-

启用TPM:在设备的BIOS或UEFI设置中启用TPM功能。确保TPM处于激活状态,以便操作系统能够识别并使用它。

-

配置TPM:通过操作系统的TPM管理工具配置TPM。包括生成和存储密钥、设置安全策略和启用安全引导等。

-

集成安全应用:将TPM与企业的安全应用程序集成,例如数据加密软件、身份验证系统等,以便充分利用TPM的功能。

-

定期监控和维护:企业应定期监控TPM的运行状态,确保其正常工作。必要时进行更新和维护,确保TPM始终处于最佳状态。

通过实施TPM安全规范,企业可以显著提升其信息安全水平,保护敏感数据免受各种安全威胁,同时满足行业合规要求。

总结

TPM安全规范是现代信息安全中不可或缺的一部分,提供了硬件级别的安全保障。通过安全引导、密钥管理和平台完整性检测等功能,TPM能够有效保护企业的敏感信息和系统完整性。为了确保TPM的有效实施,企业需要评估现有设备、启用并配置TPM,并将其与安全应用程序集成。通过这些措施,企业可以大幅提升其安全防护能力。

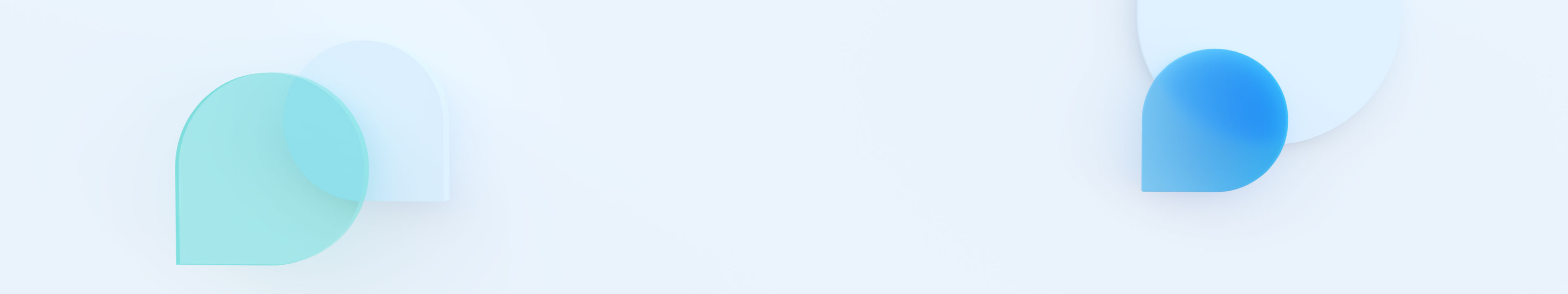

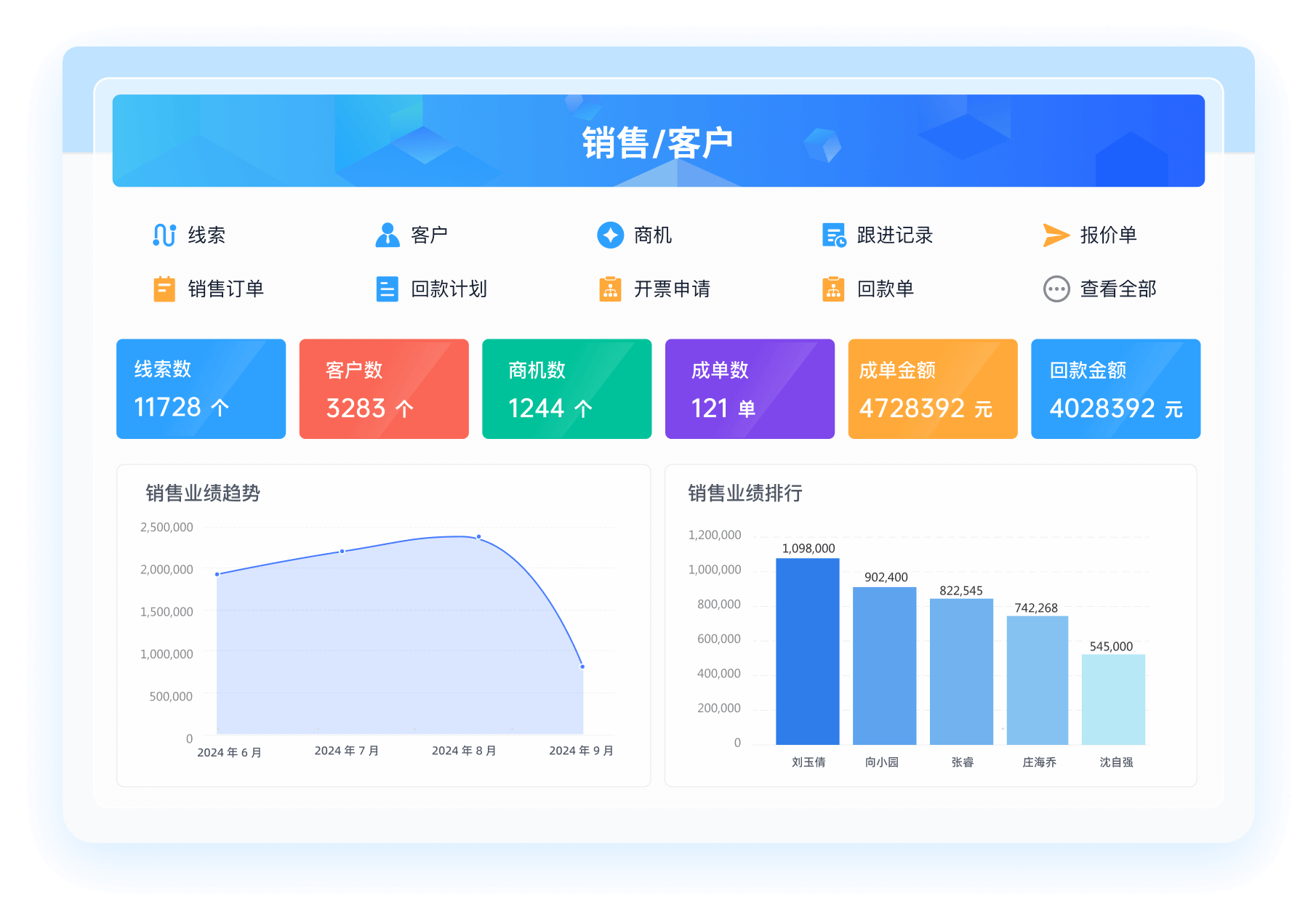

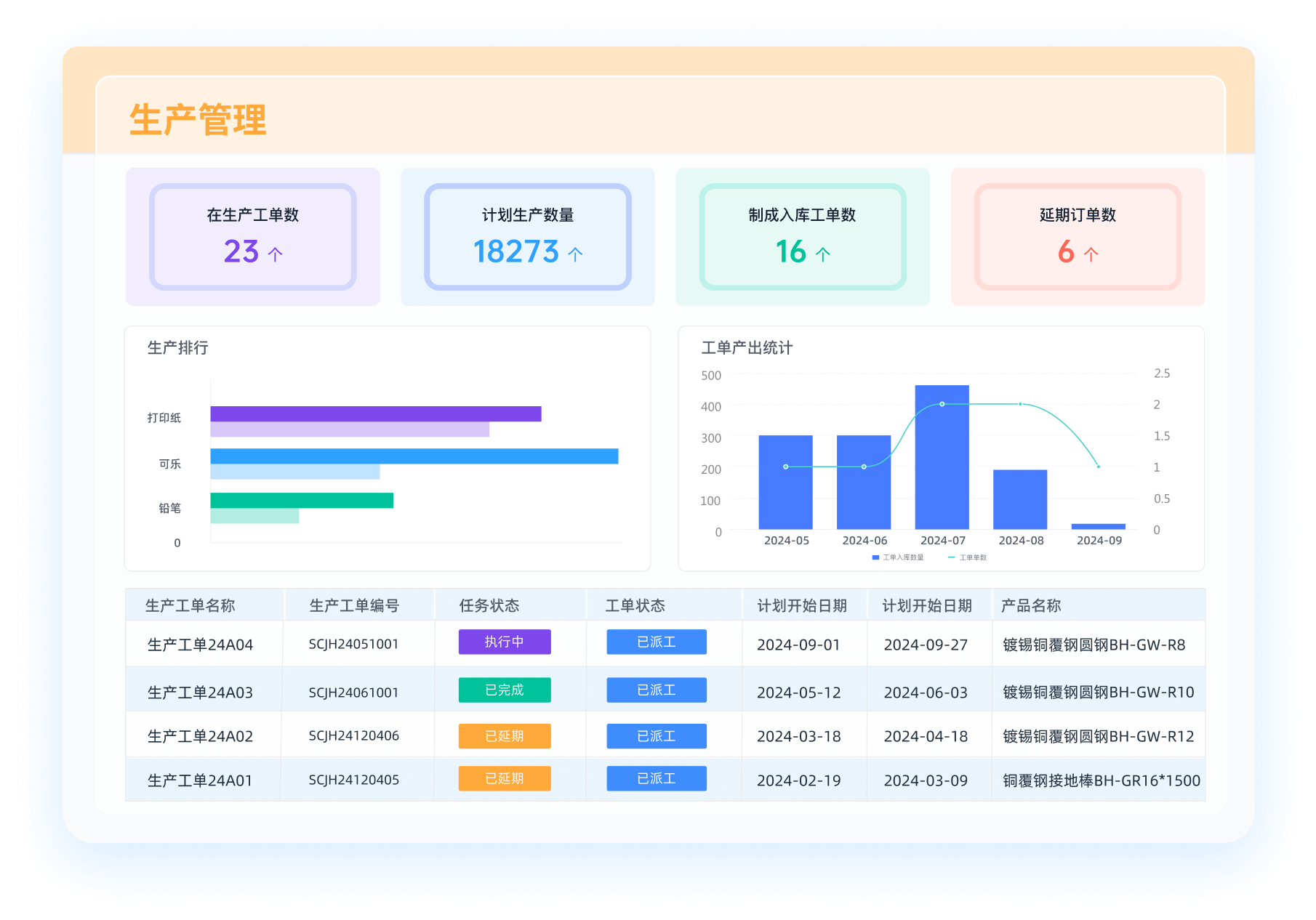

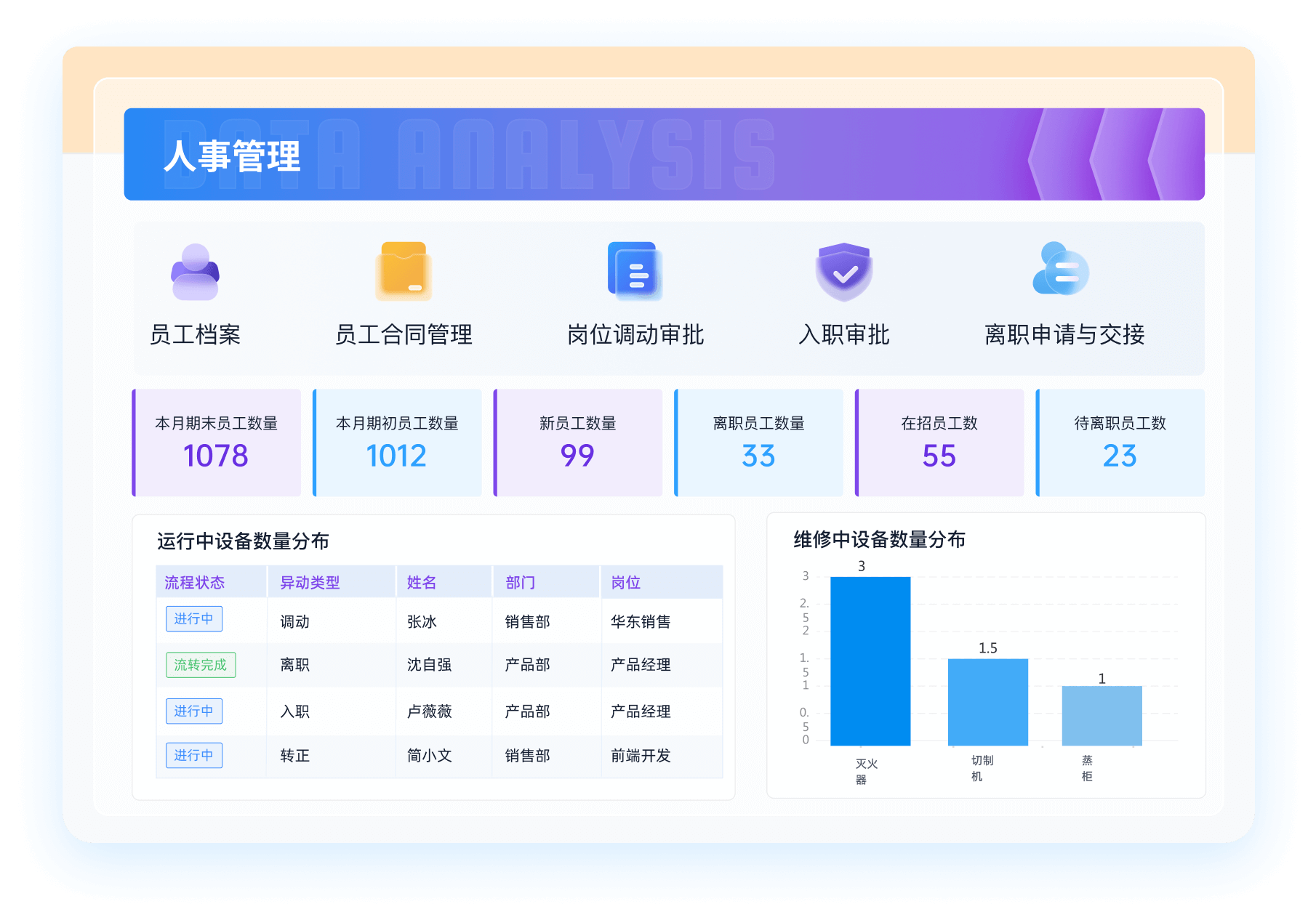

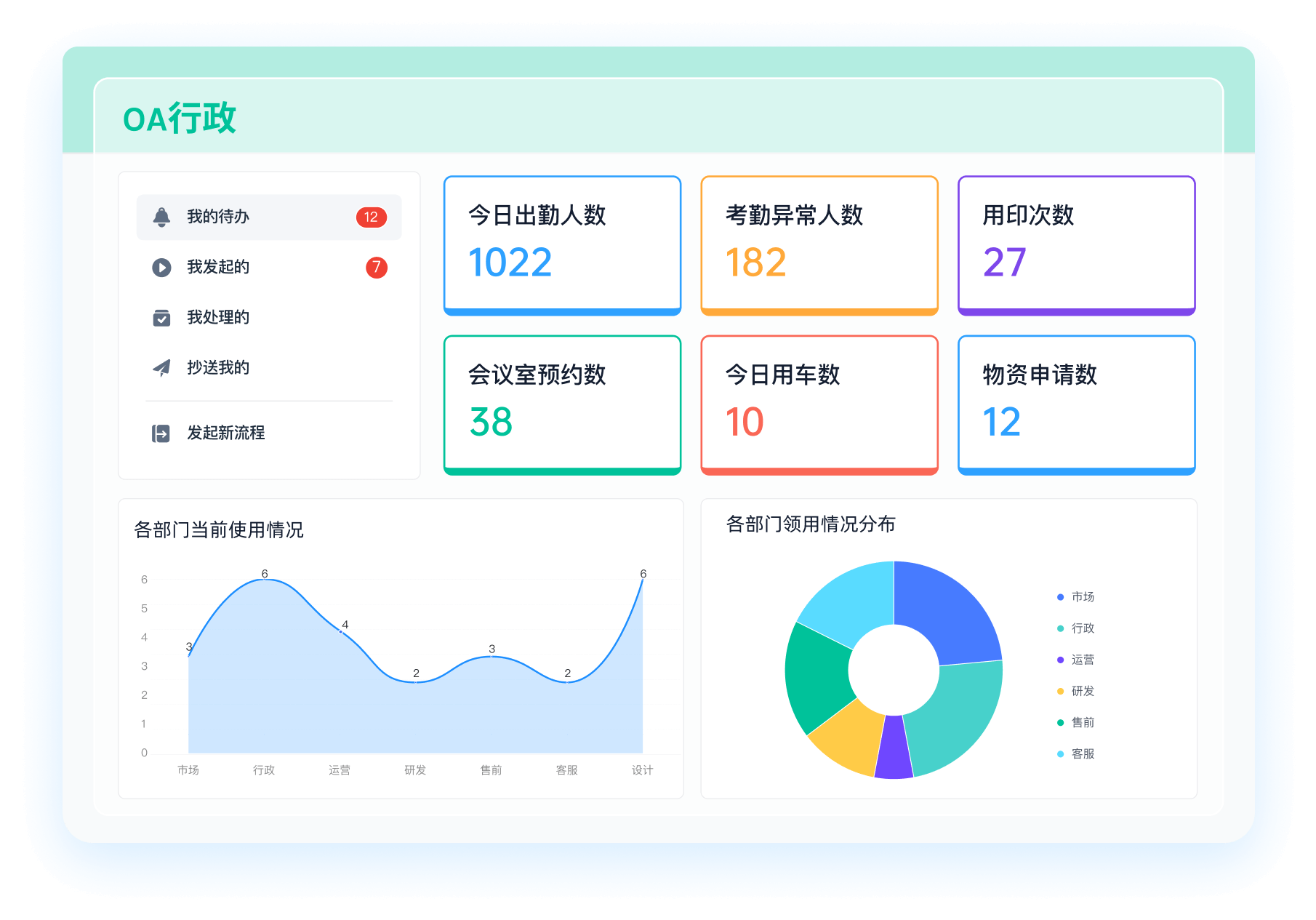

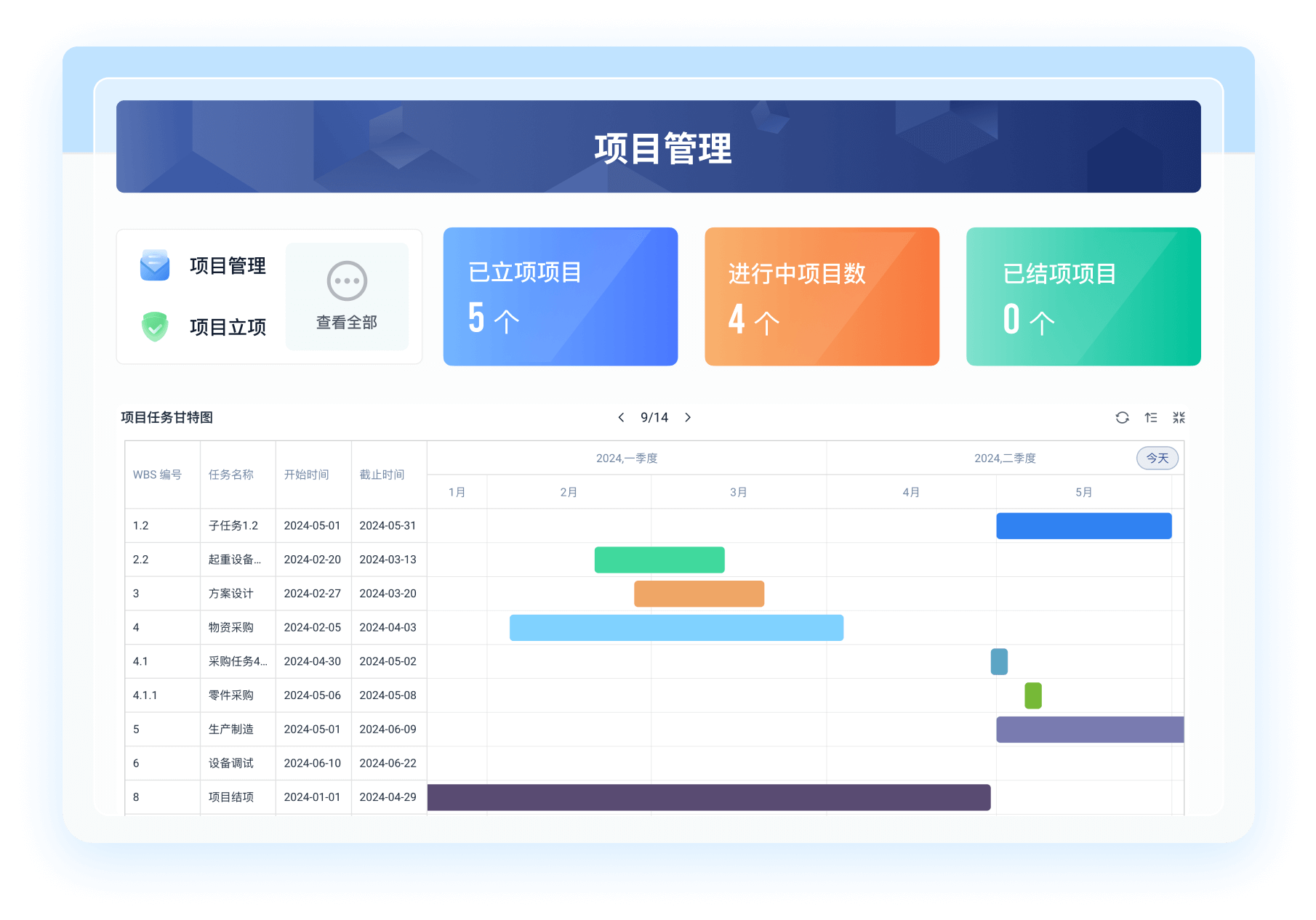

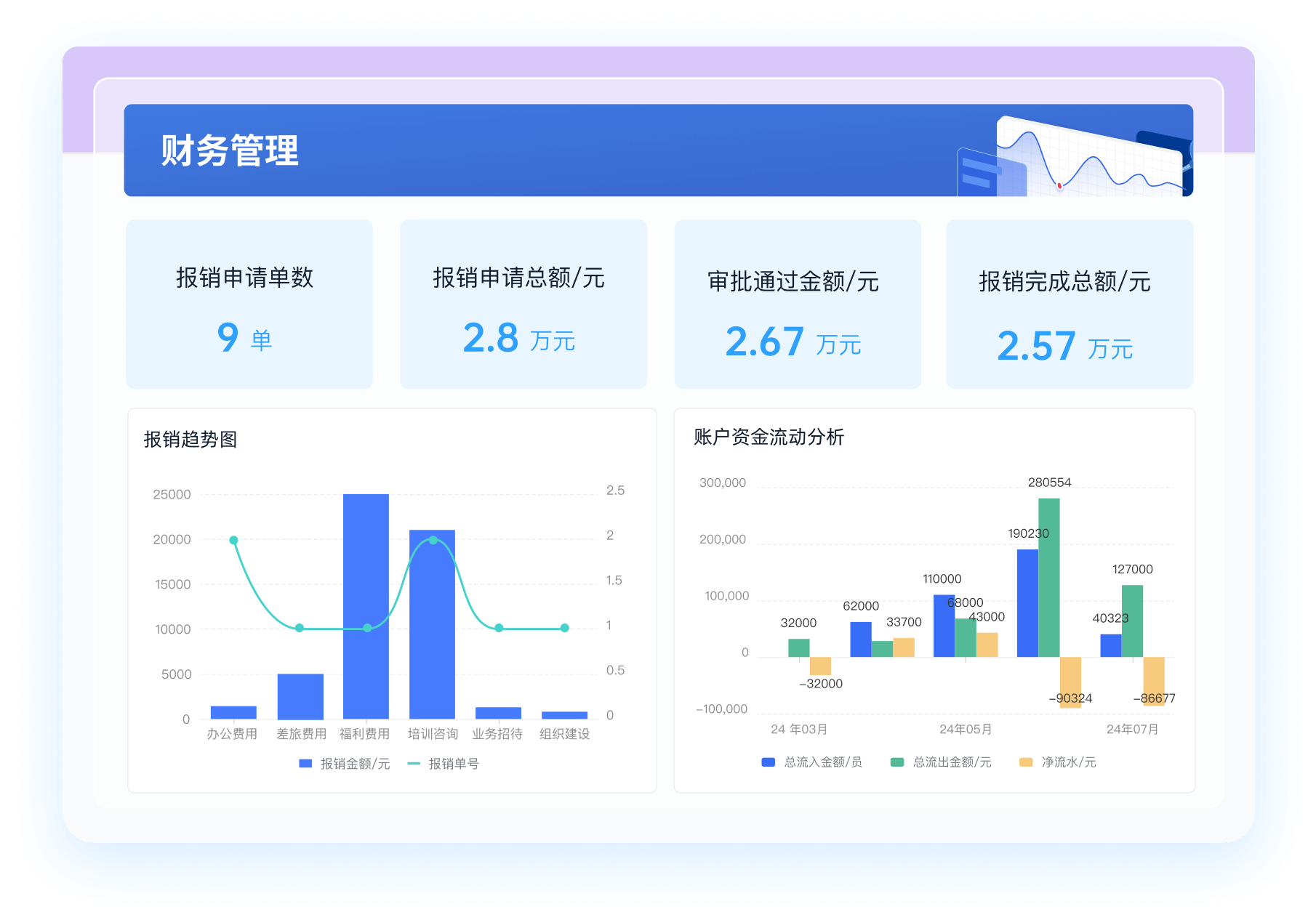

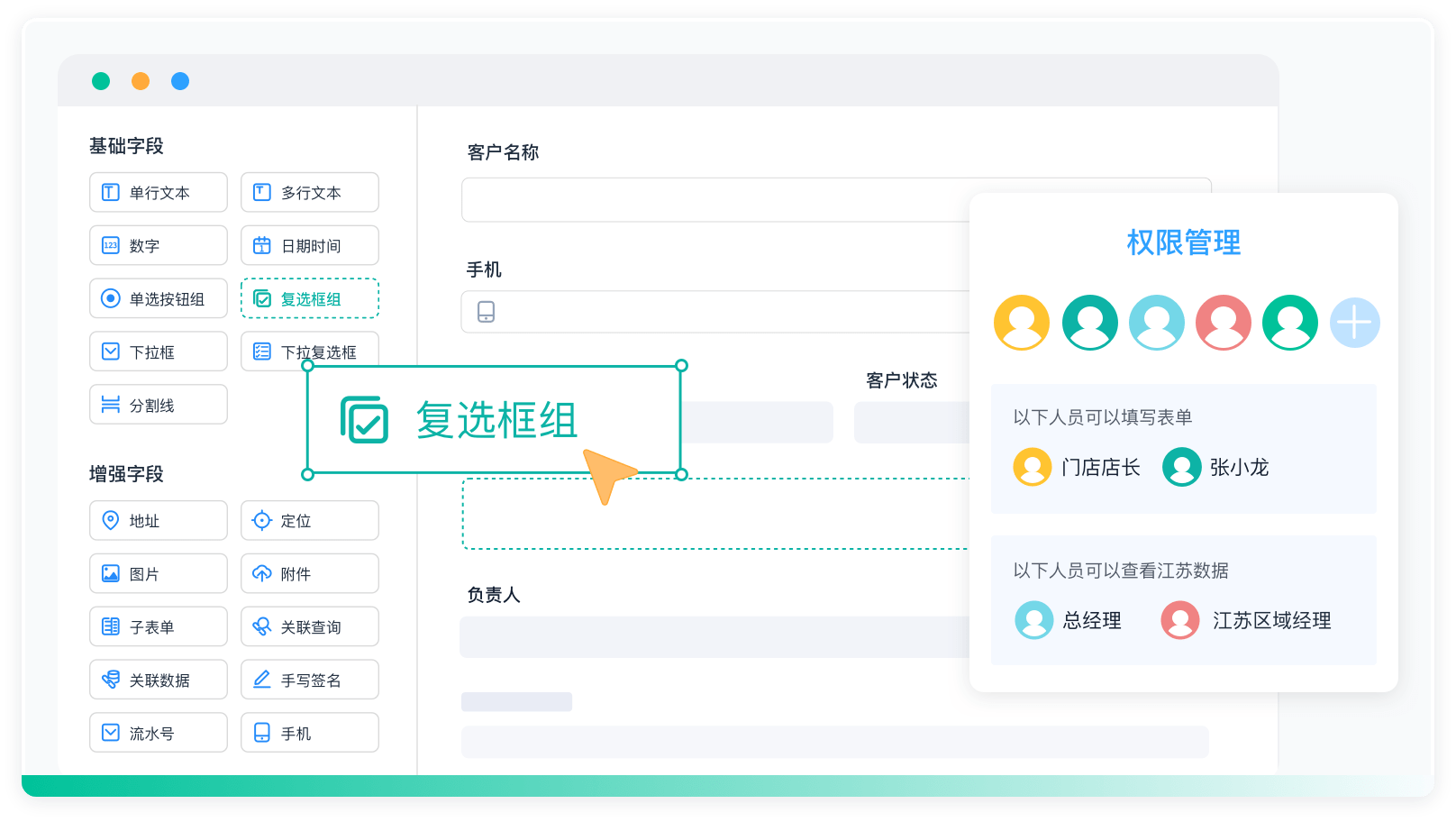

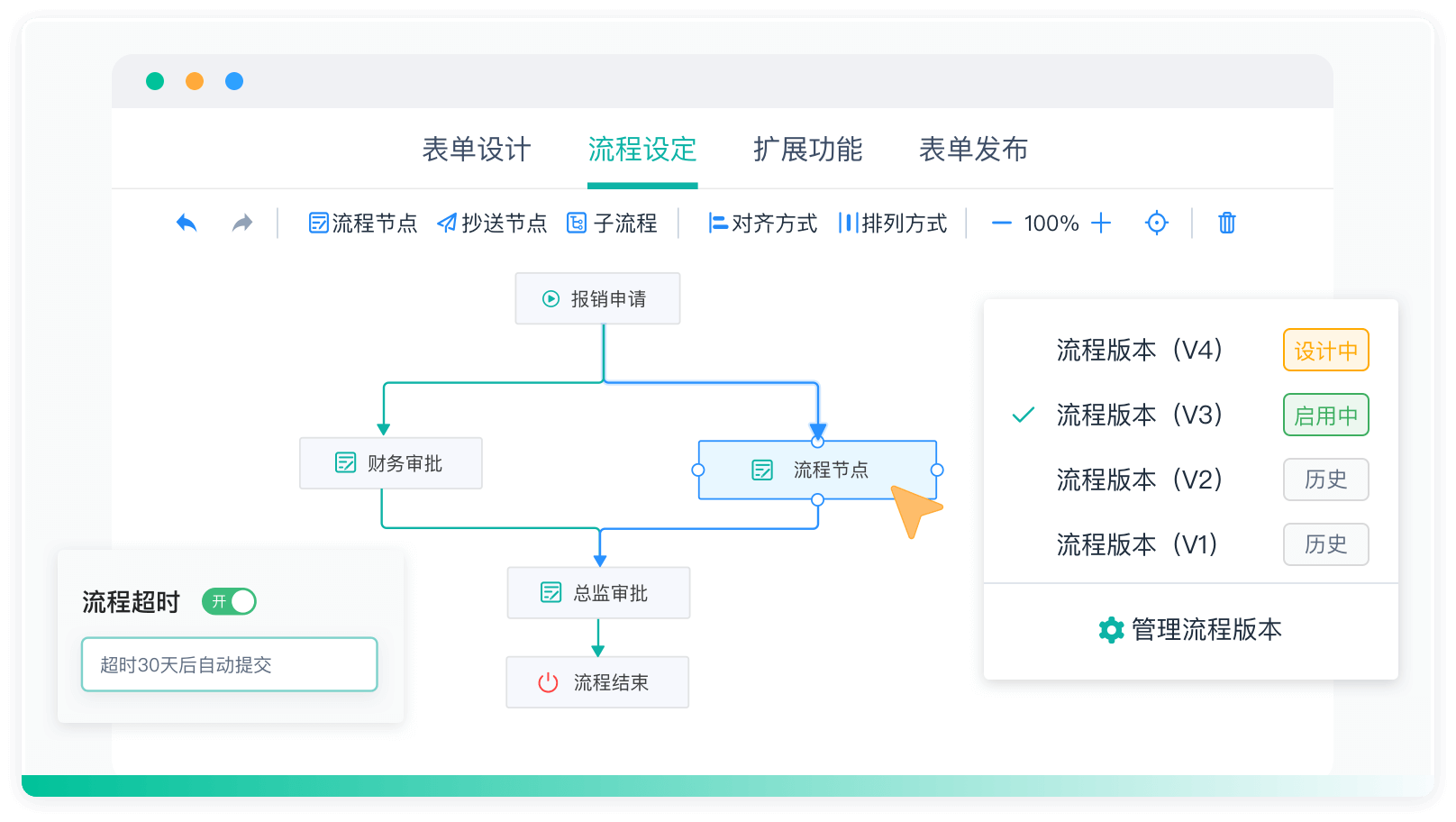

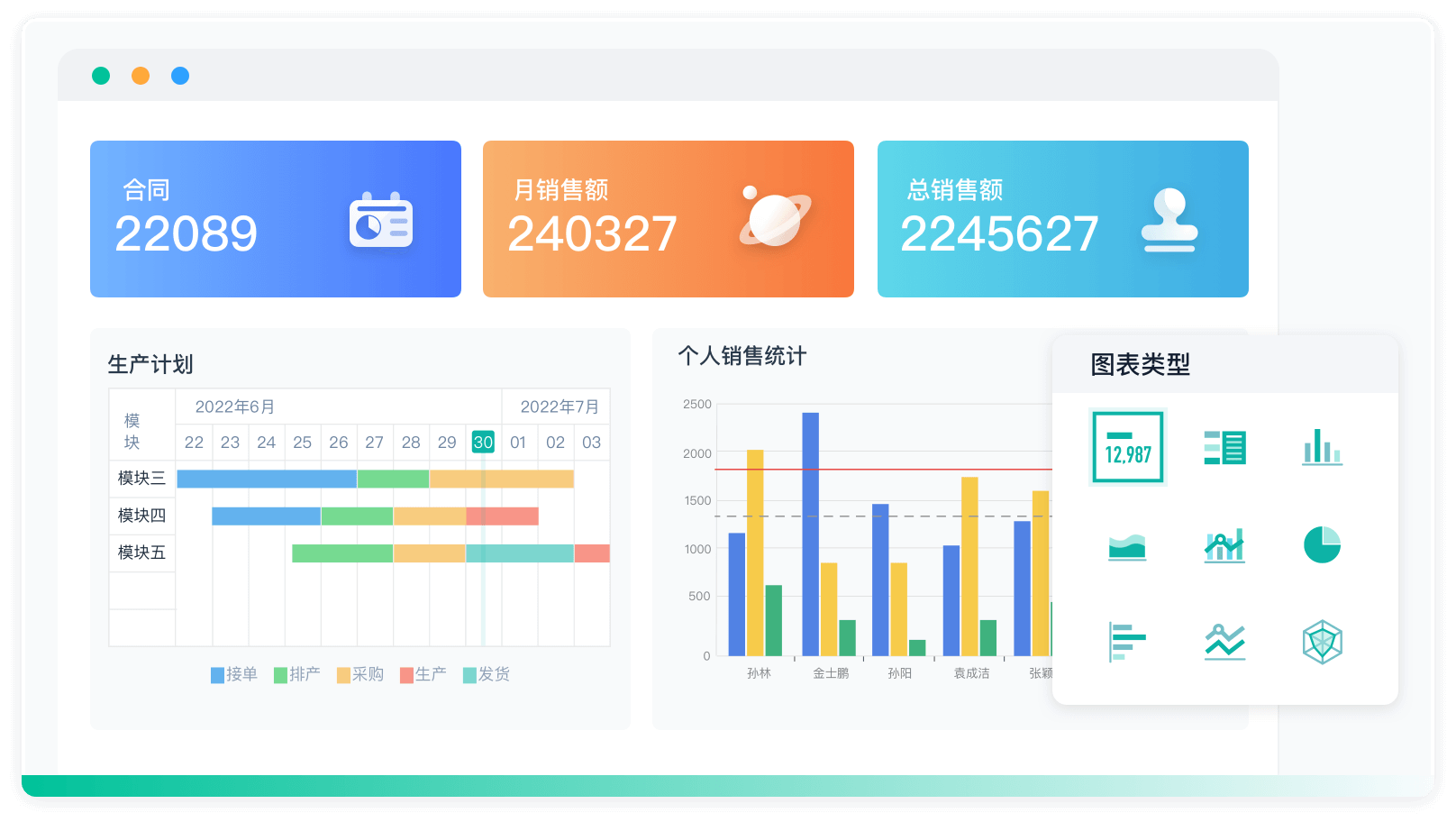

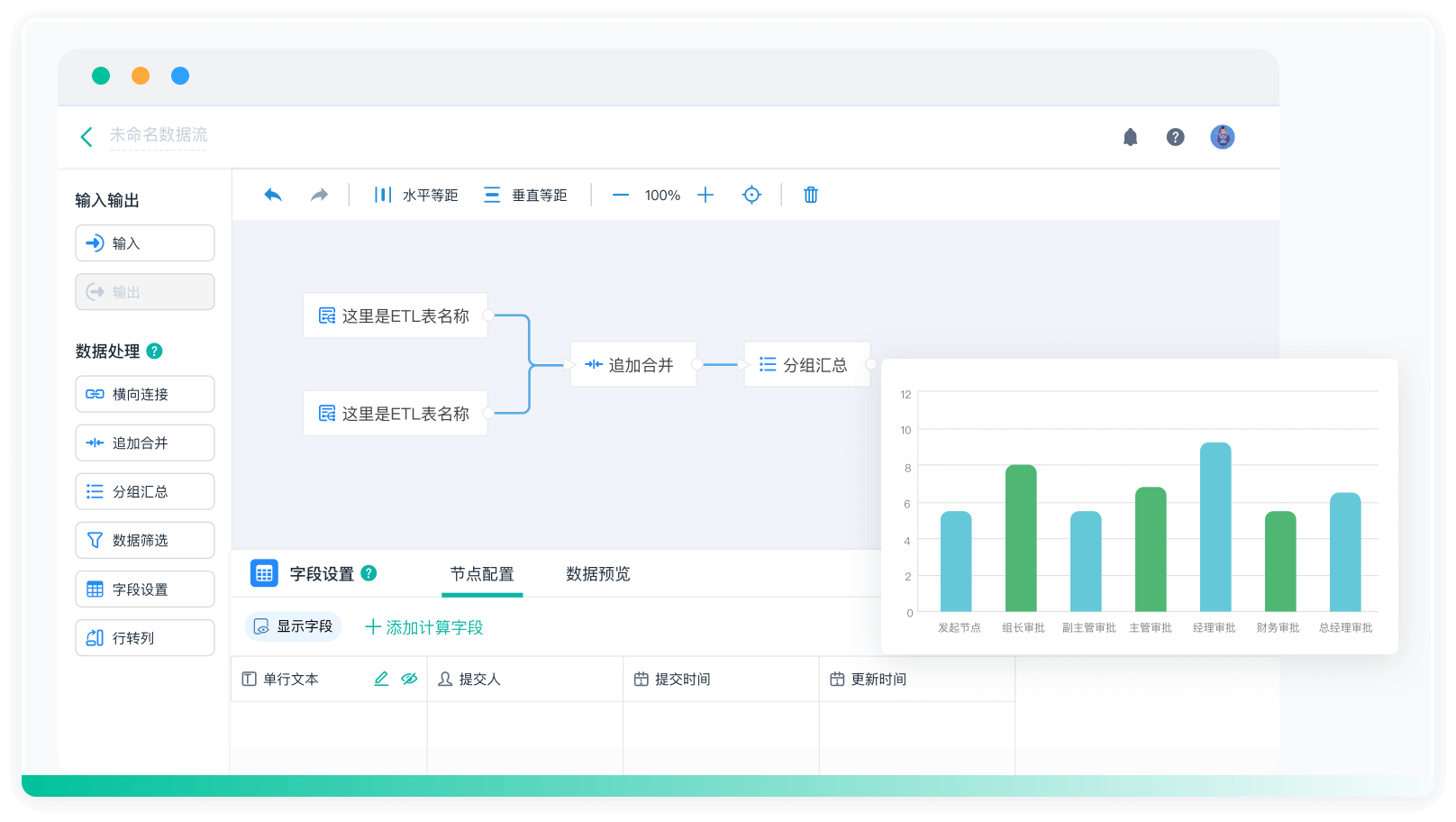

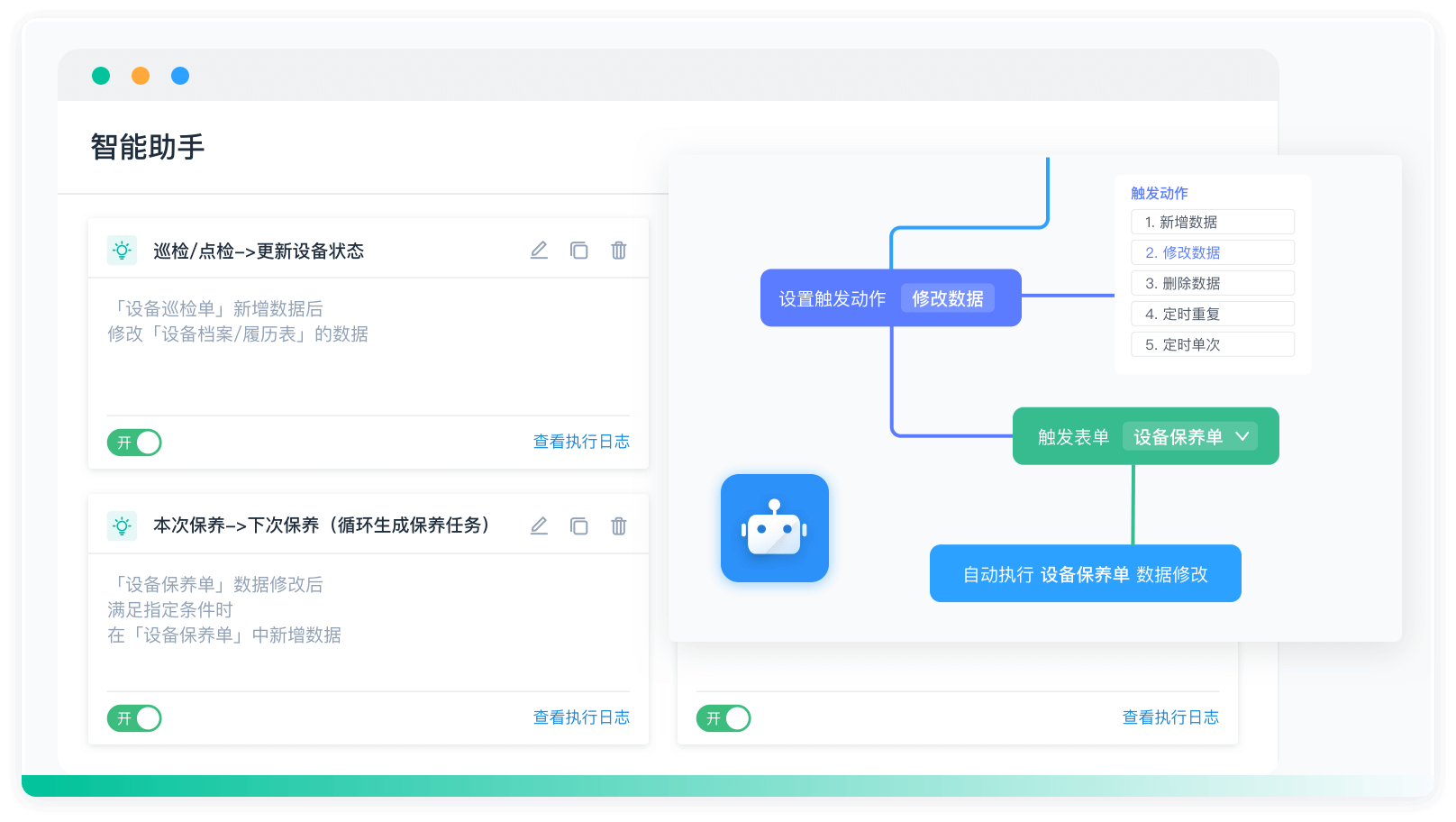

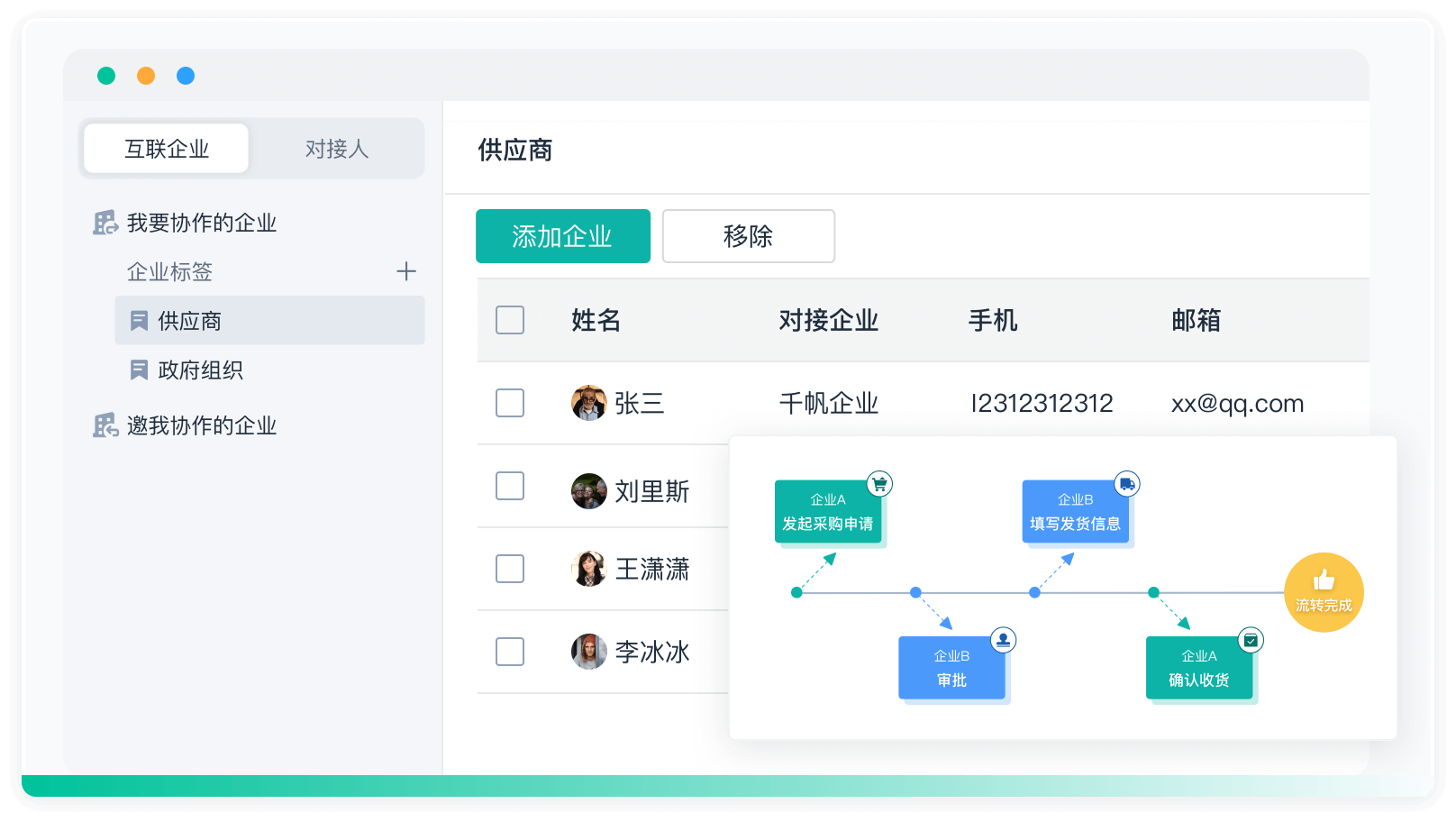

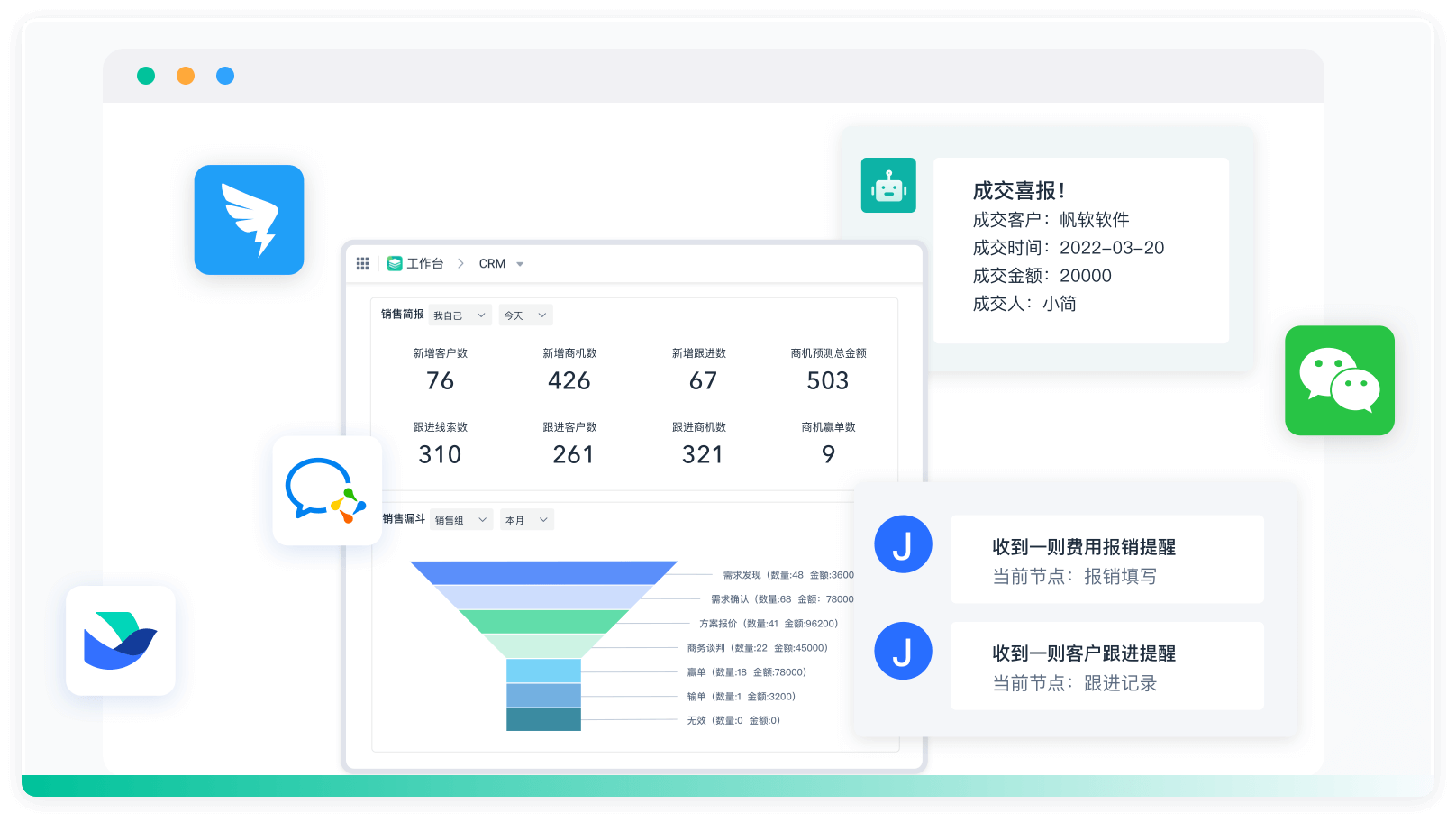

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:9 分钟

阅读时间:9 分钟  浏览量:5861次

浏览量:5861次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》