TPM模块机器提供了硬件级别的安全性、数据完整性保护、强制的加密密钥存储等多种功能,能够显著提高系统的整体安全性。硬件级别的安全性使得TPM模块能够独立于操作系统运行,抵御恶意软件的攻击,确保数据的机密性和完整性。TPM(Trusted Platform Module)模块是一个专门设计的芯片,用于执行加密操作,安全存储密钥和其他敏感数据。它可以在启动时验证系统的完整性,防止未经授权的更改,并确保只有经过验证的代码才能运行。TPM模块还支持多种加密算法和协议,可以用于保护数据传输和存储。通过提供可信的计算环境,TPM模块在企业级安全解决方案中扮演着关键角色。

一、TPM模块的基本概念和原理

TPM(Trusted Platform Module)是由国际可信计算组(TCG)定义的一个标准,它的主要目的是增强设备的安全性。TPM是一个独立的硬件模块,通常集成在计算机的主板上。它提供了一组用于加密和解密的功能,包括密钥生成、密钥存储和数据加密等。TPM模块最显著的特点是它能在硬件级别上执行操作,独立于操作系统,这意味着即使操作系统被攻破,TPM模块依然可以提供安全保障。

TPM模块的核心组件包括一个随机数生成器、一个非易失性存储器、一个SHA-1哈希引擎和一个RSA加密引擎。这些组件共同工作,确保数据和密钥的安全性。例如,随机数生成器可以生成高质量的随机数,用于密钥生成;SHA-1哈希引擎可以用于数据完整性验证;而RSA加密引擎则提供了强大的加密能力。

TPM的工作原理可以简化为以下几个步骤:首先,TPM模块生成一对密钥,包括一个公钥和一个私钥。公钥可以公开发布,而私钥则被安全存储在TPM模块中。然后,当需要加密数据时,使用公钥进行加密,只有拥有私钥的TPM模块才能解密这些数据。通过这种方式,TPM模块可以确保数据在传输和存储过程中的安全性。

二、TPM模块的主要功能

TPM模块提供了一系列功能,这些功能共同作用,确保系统的整体安全性。以下是TPM模块的主要功能:

1. 安全启动(Secure Boot): TPM模块可以在系统启动时验证固件和操作系统的完整性,防止未经授权的更改。通过计算启动过程中的各个组件的哈希值,并与预先存储的值进行比较,TPM可以确保只有经过验证的代码才能运行。

2. 密钥管理(Key Management): TPM模块提供了强大的密钥管理功能,包括密钥生成、存储和分发。密钥生成器可以生成高质量的加密密钥,而这些密钥可以安全地存储在TPM模块中,防止被盗取或篡改。

3. 数据加密(Data Encryption): TPM模块支持多种加密算法和协议,可以用于保护数据的传输和存储。例如,TPM可以用于加密硬盘上的数据,确保只有经过授权的用户才能访问这些数据。

4. 远程验证(Remote Attestation): TPM模块可以生成设备的唯一标识,并提供远程验证功能。通过这种方式,企业可以确保只有经过验证的设备才能接入其网络,防止未经授权的设备接入。

5. 平台配置寄存器(Platform Configuration Registers, PCRs): TPM模块包含多个PCRs,用于存储系统启动过程中的哈希值。通过这些PCRs,TPM可以记录并验证系统的启动状态,确保系统的完整性。

6. 隐私保护(Privacy Protection): TPM模块提供了一系列隐私保护功能,包括匿名认证和隐私保护密钥管理。这些功能可以确保用户的隐私不被泄露,同时提供强大的安全性。

三、TPM模块的应用场景

TPM模块在多个领域中有广泛的应用,以下是一些主要的应用场景:

1. 企业级安全解决方案: 在企业环境中,TPM模块可以用于保护敏感数据、确保系统的完整性和防止未经授权的访问。例如,TPM模块可以用于加密硬盘上的数据,确保只有经过授权的用户才能访问这些数据。同时,通过远程验证功能,企业可以确保只有经过验证的设备才能接入其网络,防止数据泄露和网络攻击。

2. 物联网设备: 随着物联网设备的普及,安全性成为一个重要问题。TPM模块可以为物联网设备提供硬件级别的安全保障,确保设备的完整性和数据的机密性。例如,TPM模块可以用于保护设备的固件,防止未经授权的更改,同时确保设备间的数据传输安全。

3. 金融服务: 在金融服务领域,数据的安全性和完整性至关重要。TPM模块可以用于保护金融数据的存储和传输,确保只有经过授权的用户才能访问这些数据。例如,TPM模块可以用于加密银行卡信息,防止数据被盗取和篡改。

4. 政府和军事应用: 在政府和军事应用中,数据的安全性和保密性尤为重要。TPM模块可以为这些应用提供强大的安全保障,确保敏感数据的机密性和完整性。例如,TPM模块可以用于加密和存储机密文件,防止未经授权的访问和篡改。

5. 个人计算设备: 对于个人计算设备,TPM模块可以提供额外的安全层。例如,TPM模块可以用于加密个人文件和密码,确保只有设备的合法用户才能访问这些数据。同时,通过安全启动功能,TPM模块可以防止恶意软件的加载,确保系统的安全性。

四、TPM模块的优势和局限性

TPM模块在提供安全性方面有显著的优势,但也存在一些局限性。以下是TPM模块的主要优势和局限性:

优势:

1. 硬件级别的安全性: TPM模块独立于操作系统运行,能够抵御恶意软件的攻击,确保数据的机密性和完整性。

2. 强大的加密能力: TPM模块支持多种加密算法和协议,能够提供高质量的加密和解密功能,保护数据的传输和存储。

3. 灵活的密钥管理: TPM模块提供了强大的密钥管理功能,包括密钥生成、存储和分发,确保密钥的安全性。

4. 远程验证: TPM模块可以生成设备的唯一标识,并提供远程验证功能,确保只有经过验证的设备才能接入网络。

5. 数据完整性保护: TPM模块通过平台配置寄存器(PCRs)记录和验证系统的启动状态,确保系统的完整性。

局限性:

1. 依赖硬件: TPM模块是一个独立的硬件模块,需要额外的硬件成本和设计复杂度。对于一些低成本设备,这可能是一个制约因素。

2. 兼容性问题: 不同厂商的TPM模块可能存在兼容性问题,特别是在多设备或多平台环境中使用时,需要特别注意。

3. 性能开销: 虽然TPM模块提供了强大的加密能力,但在某些情况下,可能会对系统性能产生一定的影响,特别是在高频次的加密和解密操作中。

4. 用户复杂性: 对于普通用户来说,理解和配置TPM模块可能具有一定的复杂性,需要额外的学习和培训。

五、如何配置和使用TPM模块

配置和使用TPM模块涉及多个步骤和考虑因素。以下是一些关键步骤和建议:

1. 硬件支持: 首先,确保你的设备支持TPM模块。大多数现代计算设备,如笔记本电脑和服务器,已经集成了TPM模块。如果你的设备不支持TPM模块,可以考虑购买外部TPM模块并进行安装。

2. 启用TPM模块: 在BIOS或UEFI设置中启用TPM模块。这通常可以通过进入BIOS/UEFI设置界面,找到TPM相关选项,并启用它们来完成。

3. 操作系统配置: 在操作系统中配置和使用TPM模块。以Windows为例,可以通过“tpm.msc”命令打开TPM管理工具,查看和管理TPM模块的状态和配置。确保TPM模块已经被初始化,并按照操作系统的指引完成配置。

4. 密钥管理: 使用TPM模块生成和管理加密密钥。在大多数操作系统中,TPM模块可以与内置的加密工具(如Windows的BitLocker)集成,提供密钥管理和数据加密功能。确保密钥的生成、存储和使用符合最佳实践,防止密钥泄露和滥用。

5. 安全启动: 配置TPM模块的安全启动功能,确保系统启动过程中的各个组件都经过验证。这可以通过操作系统的安全设置来实现,确保只有经过验证的代码才能运行,防止恶意软件的加载。

6. 远程验证: 配置TPM模块的远程验证功能,确保只有经过验证的设备才能接入网络。这通常需要与企业级的安全解决方案集成,如VPN或网络访问控制系统,提供额外的安全保障。

六、未来的发展趋势和挑战

TPM模块作为硬件级别的安全解决方案,未来的发展趋势和挑战将受到多方面因素的影响。以下是一些主要的发展趋势和挑战:

1. 物联网和边缘计算: 随着物联网和边缘计算的发展,越来越多的设备将需要强大的安全保障。TPM模块可以为这些设备提供硬件级别的安全性,但也面临着如何在资源受限的环境中高效运行的挑战。

2. 云计算和虚拟化: 在云计算和虚拟化环境中,TPM模块的应用将更加广泛。例如,虚拟TPM(vTPM)技术可以为虚拟机提供类似于物理TPM模块的安全功能,确保虚拟机之间的数据隔离和安全性。

3. 隐私保护: 随着隐私保护法规的不断完善,TPM模块将需要提供更强大的隐私保护功能。例如,匿名认证和隐私保护密钥管理等功能将变得更加重要,确保用户的隐私不被泄露。

4. 标准化和兼容性: 不同厂商的TPM模块可能存在兼容性问题,未来需要进一步推动标准化工作,确保TPM模块在多设备和多平台环境中的无缝集成和互操作性。

5. 性能优化: TPM模块在提供强大安全功能的同时,如何在不影响系统性能的情况下高效运行将是一个重要的挑战。未来需要进一步优化TPM模块的性能,确保在高频次的加密和解密操作中不对系统性能产生显著影响。

6. 用户教育和培训: 普通用户对TPM模块的理解和配置可能具有一定的复杂性,未来需要提供更多的用户教育和培训资源,帮助用户更好地理解和使用TPM模块,确保系统的安全性和可靠性。

通过以上内容的详细介绍,我们可以了解到TPM模块在提供硬件级别的安全性方面具有显著的优势,但也存在一定的局限性和挑战。未来随着技术的不断发展,TPM模块将会在更多领域中发挥重要作用,提供更强大的安全保障。

相关问答FAQs:

什么是TPM模块机器?

TPM(Trusted Platform Module)模块机器是一种集成了TPM芯片的计算机或设备。TPM芯片是一种安全加密处理器,旨在提供硬件级别的安全性。这种模块通常用于保护存储在计算机上的敏感数据,提供安全启动功能,以及支持数字证书和加密密钥的管理。TPM模块机器能够防止恶意软件和未授权访问,增强设备的整体安全性。

TPM模块的主要功能包括:

- 加密密钥的生成和存储:TPM可以安全地生成和存储加密密钥,确保这些密钥不易被攻击者获取。

- 安全启动:TPM可以验证启动过程中的每一个环节,确保系统只会在经过验证的状态下启动,防止恶意软件的加载。

- 数字证书管理:TPM支持数字证书的生成和存储,帮助实现身份验证和数据加密。

现代计算机和设备普遍采用TPM模块,以提升安全性,尤其是在处理敏感数据的环境中。

TPM模块机器的应用场景有哪些?

TPM模块机器在多个领域中得到了广泛应用,尤其是在需要高安全性的行业。以下是一些主要的应用场景:

-

企业数据保护:许多公司依赖TPM模块来保护其内部数据,确保敏感信息不被泄露。通过加密文件和存储凭证,TPM可以有效防止数据丢失和未授权访问。

-

身份验证系统:TPM模块用于实现强身份验证,尤其是在金融和医疗行业。通过结合生物识别技术和TPM,用户的身份可以得到更高的保障,防止身份盗用。

-

安全通信:在需要保证数据传输安全的场合,TPM可以提供加密和解密服务,确保信息在传输过程中不被截取或篡改。

-

虚拟化环境:TPM在虚拟机中也发挥着重要作用,帮助确保虚拟机的安全性,并在虚拟机迁移和管理中提供支持。

-

物联网设备:越来越多的物联网设备采用TPM技术,以确保设备之间的通信安全,防止被黑客攻击。

如何选择合适的TPM模块机器?

在选择TPM模块机器时,需要考虑多个因素,以确保所选设备能够满足特定的安全需求和使用场景。以下是一些重要的考虑事项:

-

TPM版本:当前有TPM 1.2和TPM 2.0两个主要版本。TPM 2.0提供了更多的安全功能和改进,建议在采购时选择支持TPM 2.0的设备。

-

兼容性:确保TPM模块与现有的操作系统和软件兼容。某些应用程序可能依赖于特定的TPM功能,因此在选择设备时要进行相应的测试。

-

性能需求:根据使用场景评估TPM模块的性能要求。对于高性能计算需求,选择具备更高处理能力的TPM模块会更为合适。

-

制造商信誉:选择知名制造商生产的TPM模块,可以获得更好的技术支持和产品质量保障。

-

安全认证:查看TPM模块是否通过了相关的安全认证,例如FIPS(联邦信息处理标准)认证,以确保其安全性和可靠性。

通过综合考虑以上因素,用户能够选择到最适合自己需求的TPM模块机器,确保数据和系统的安全性。

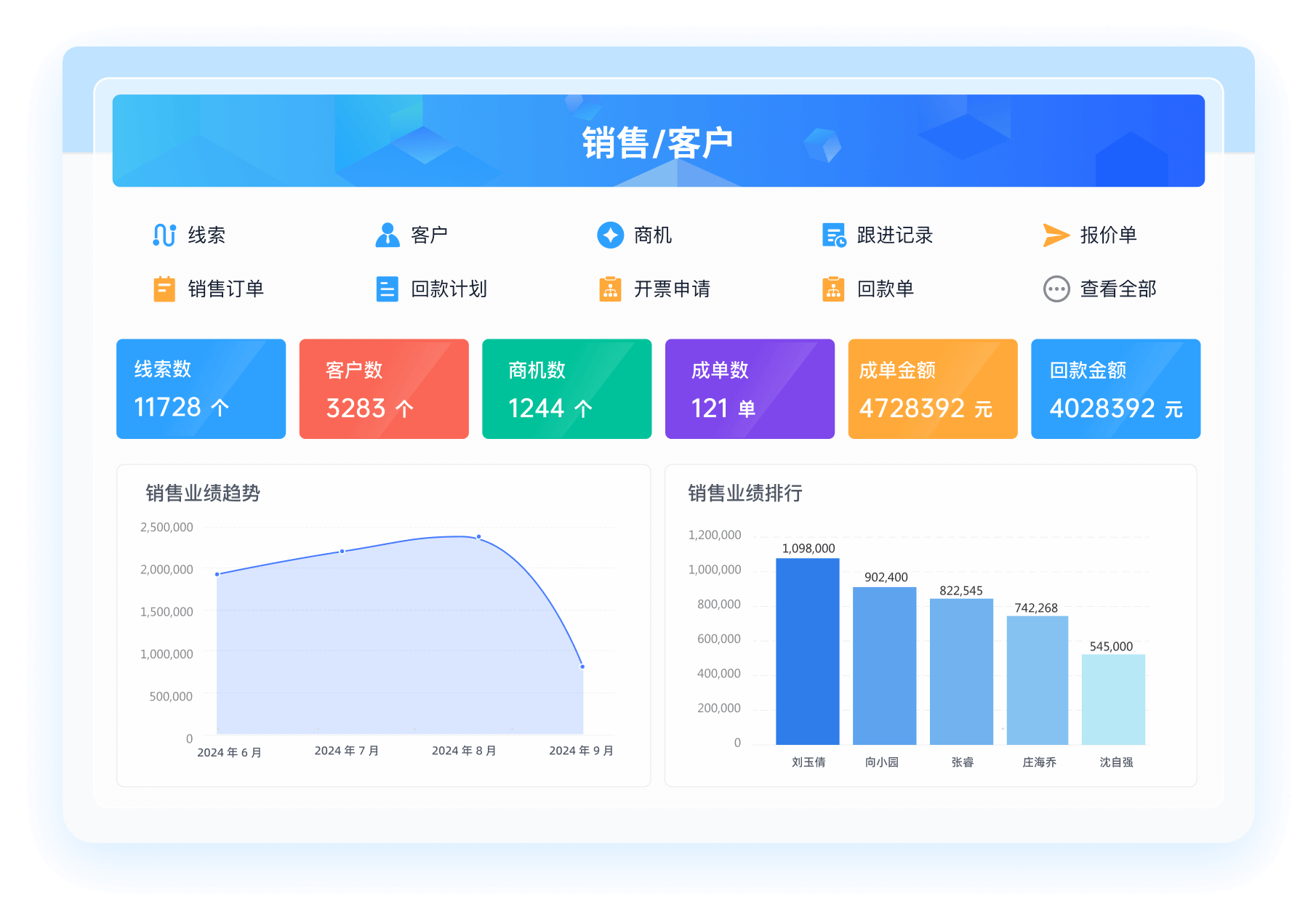

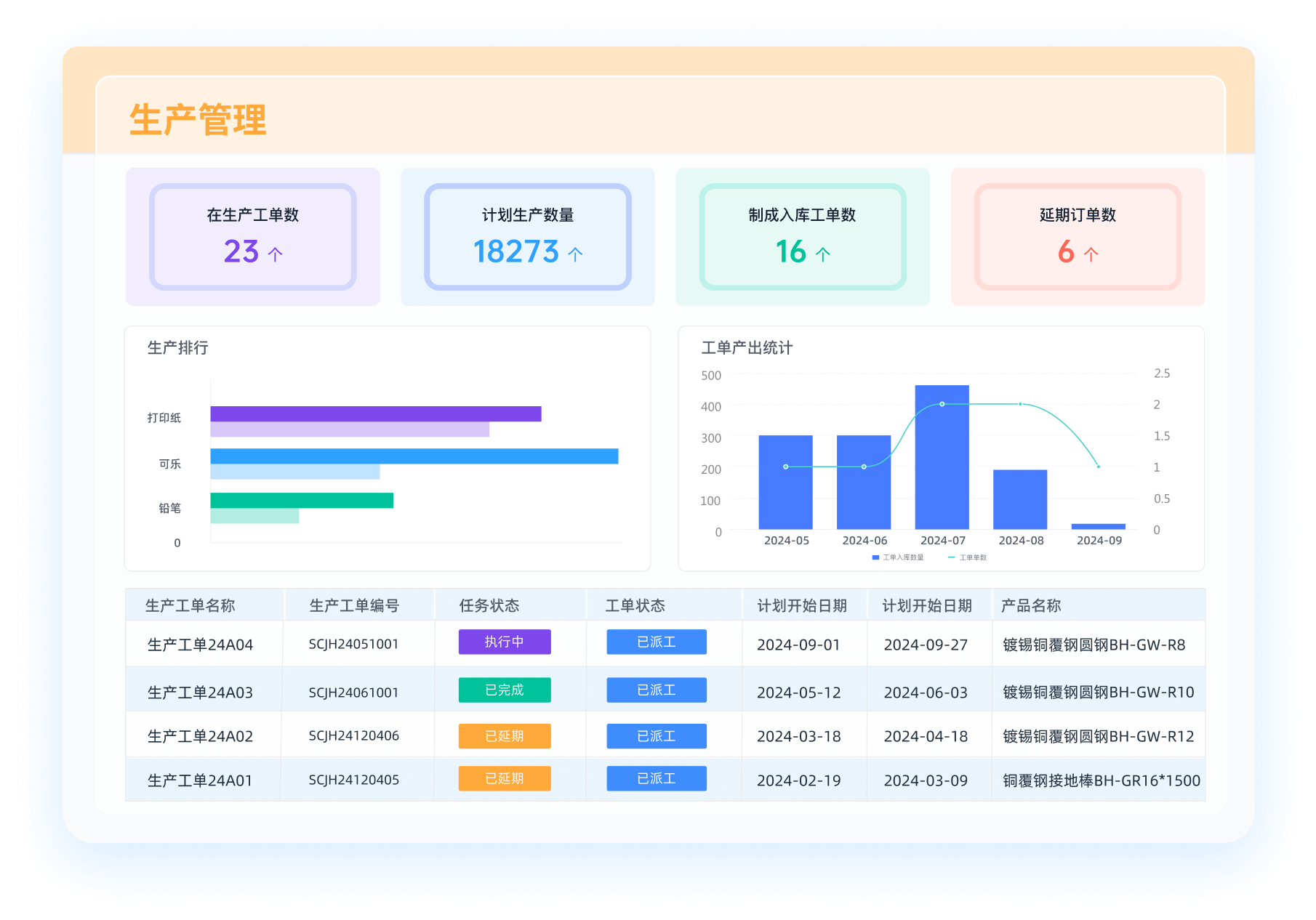

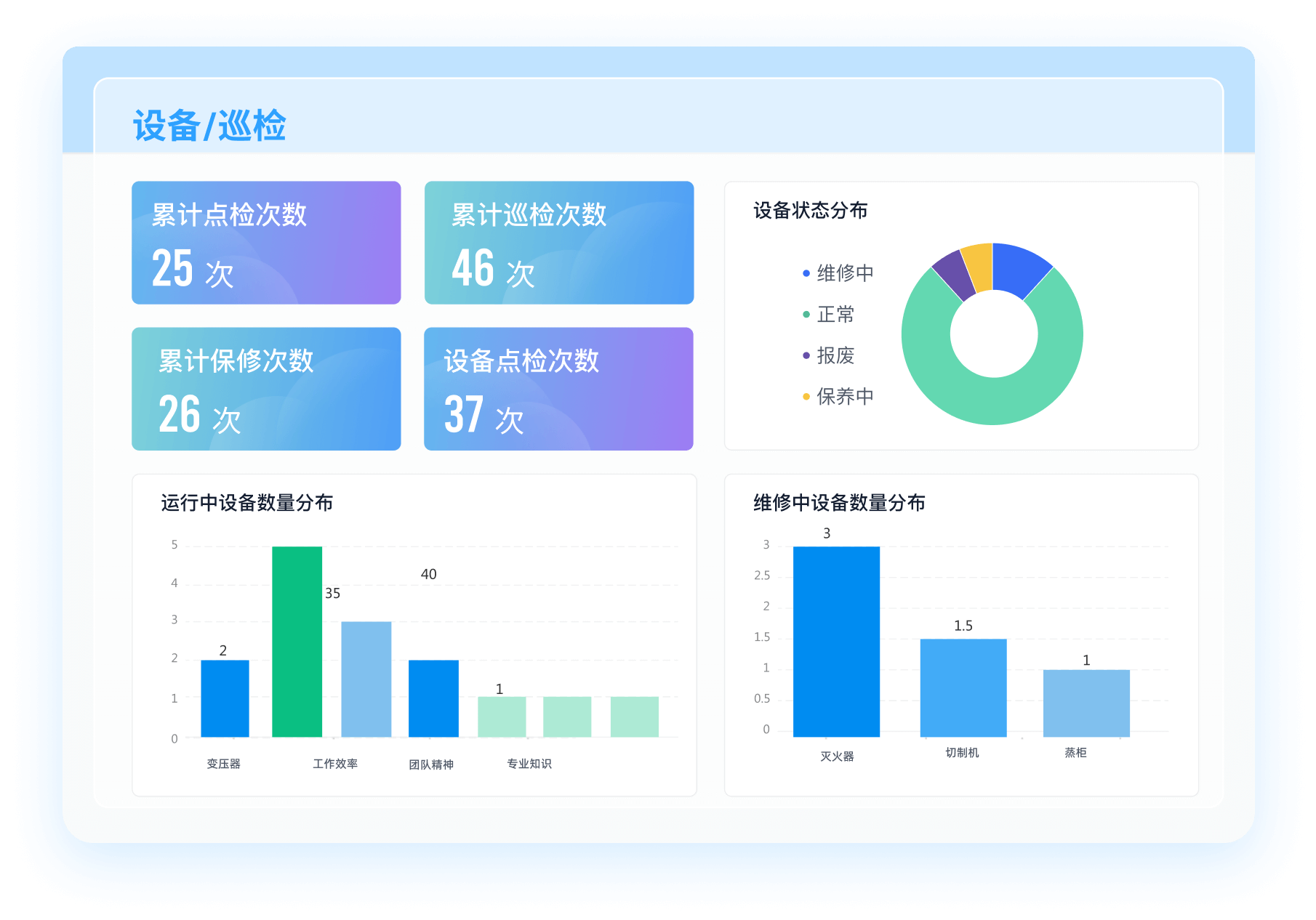

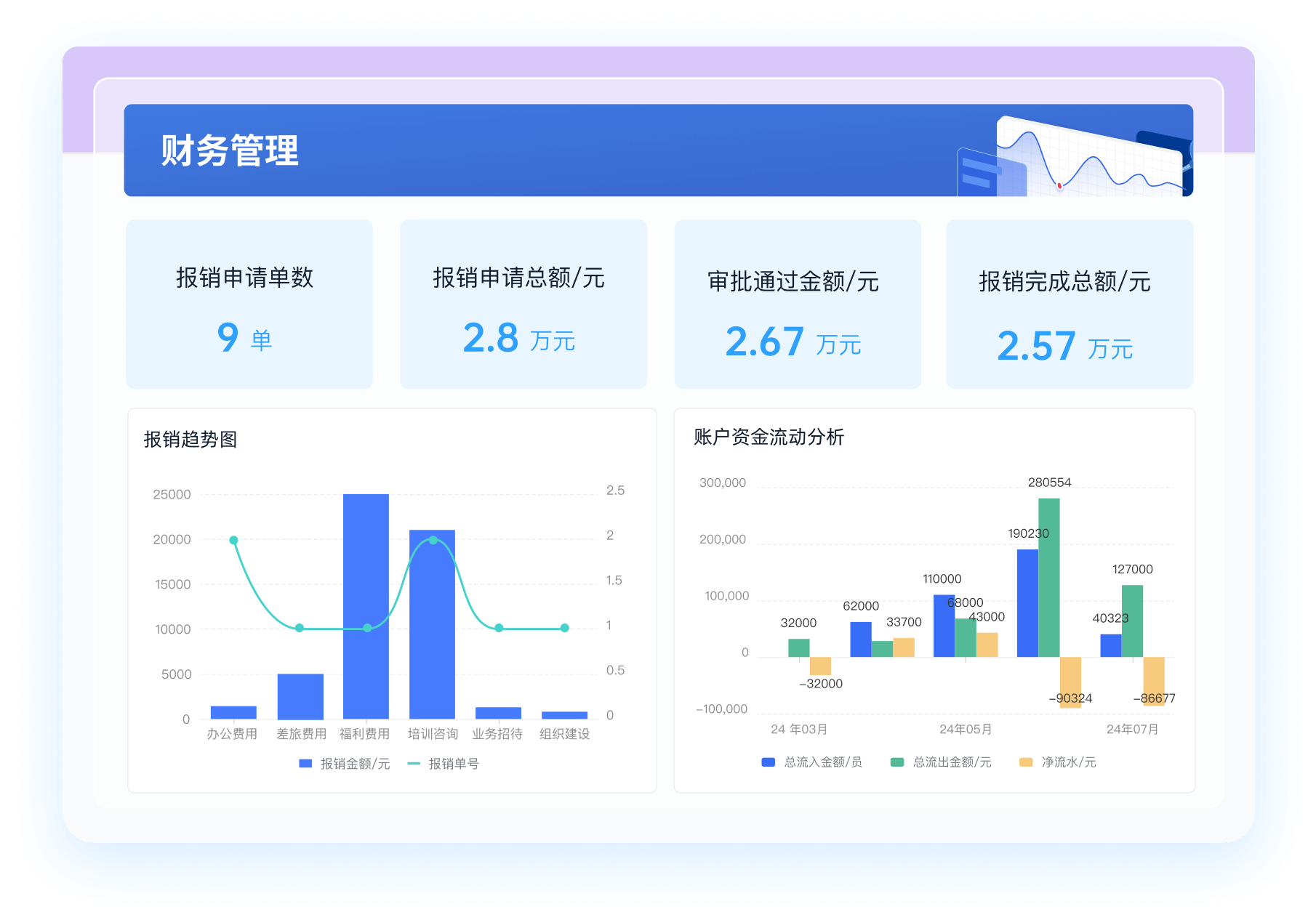

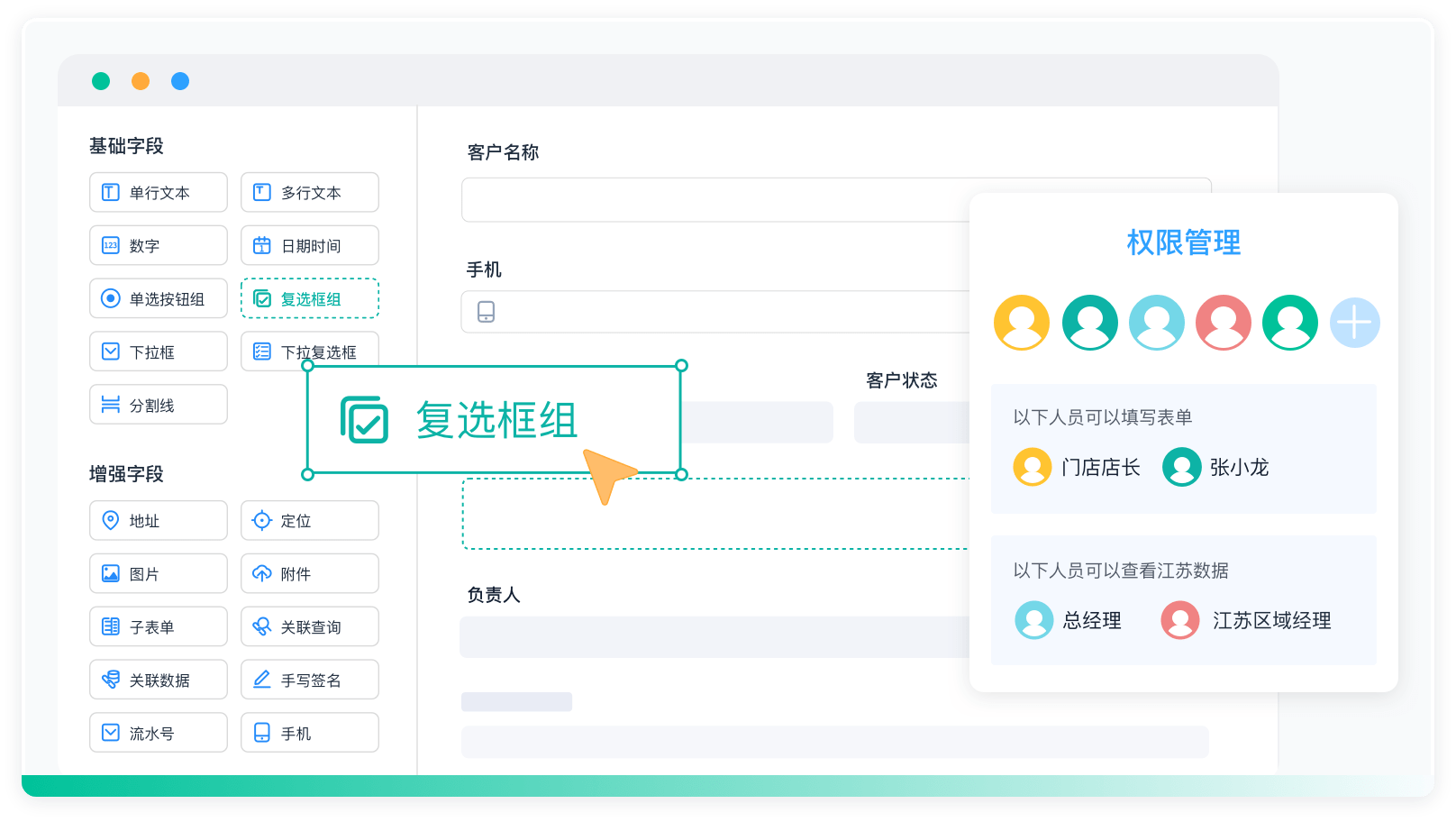

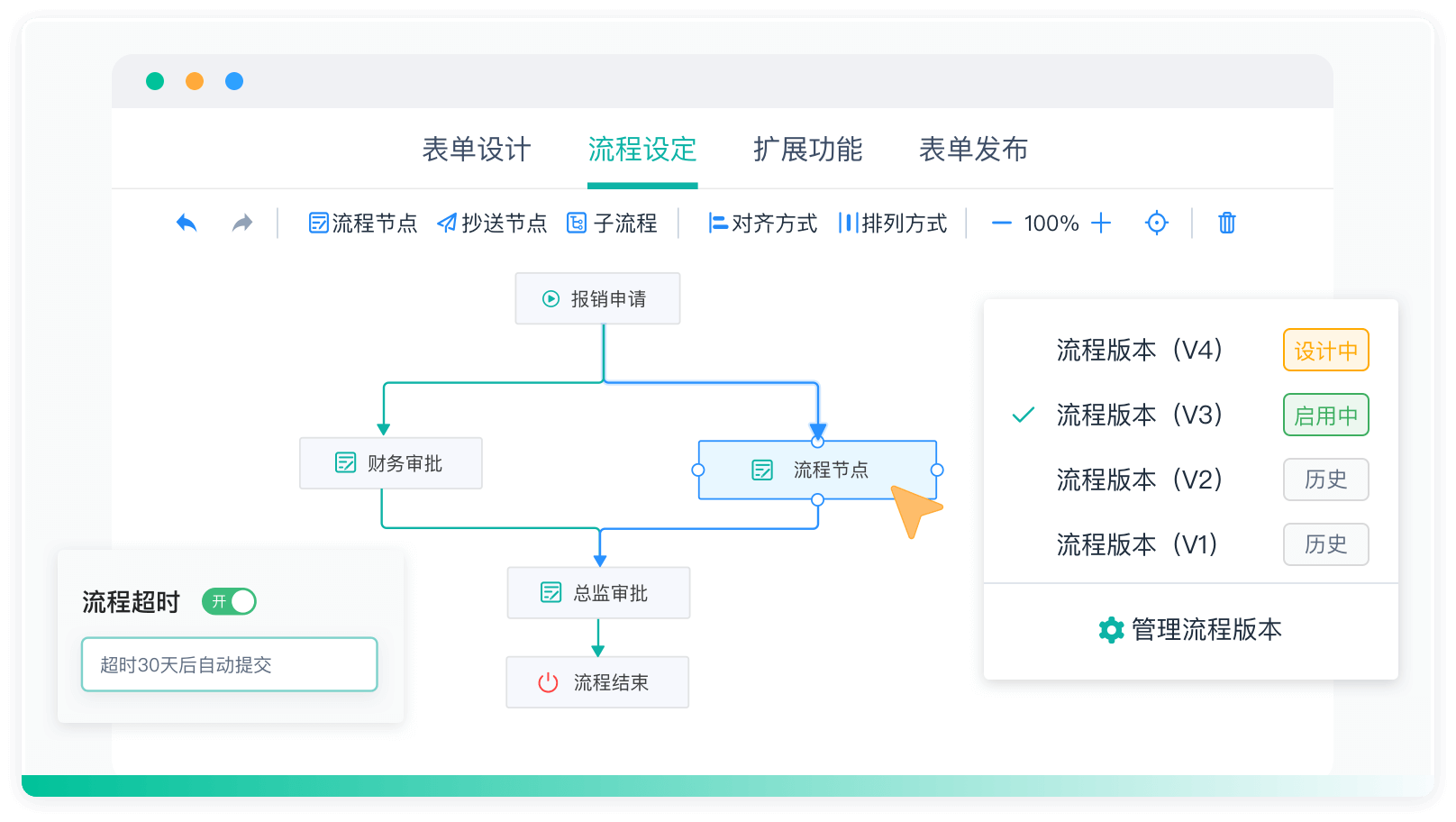

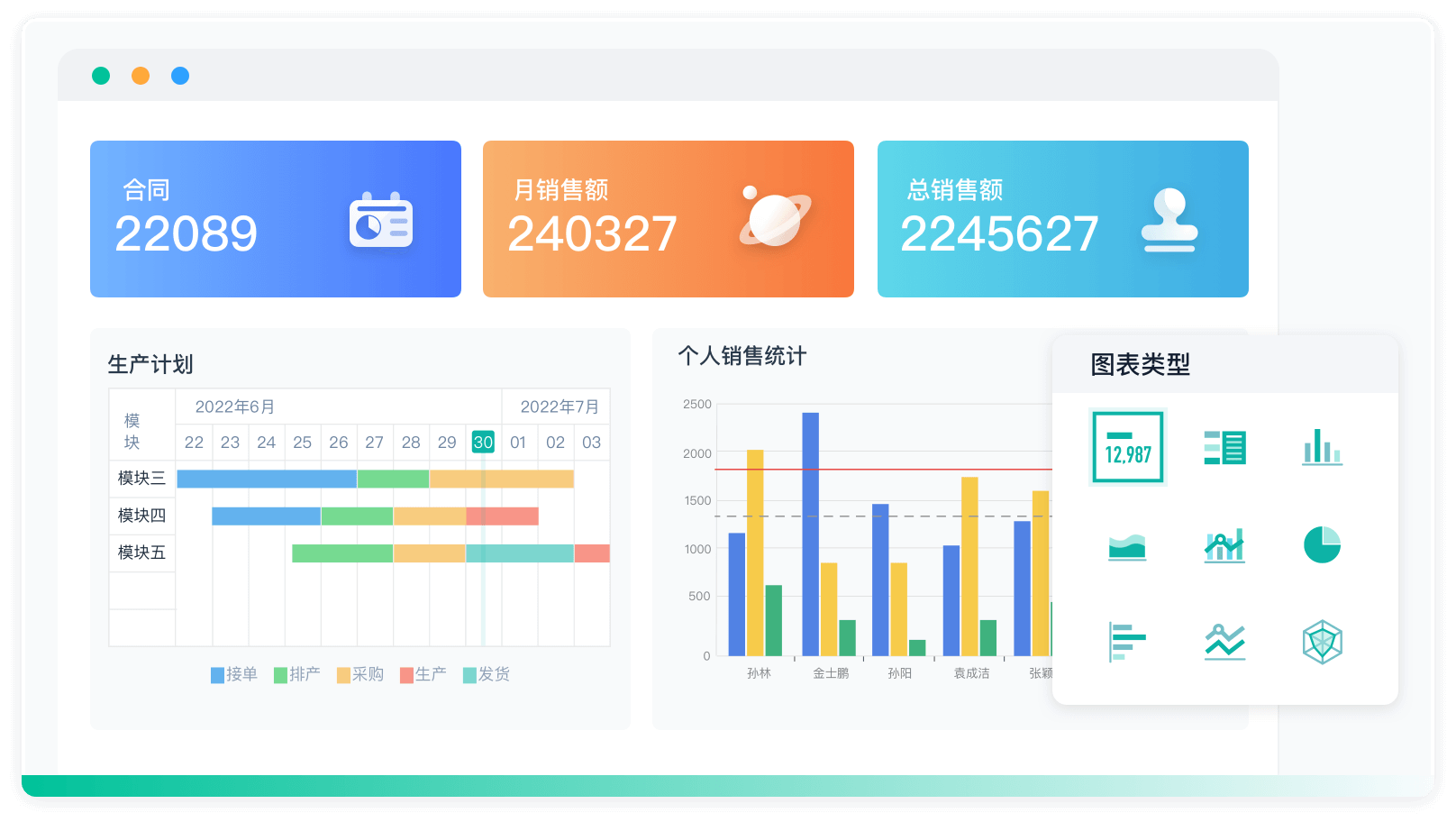

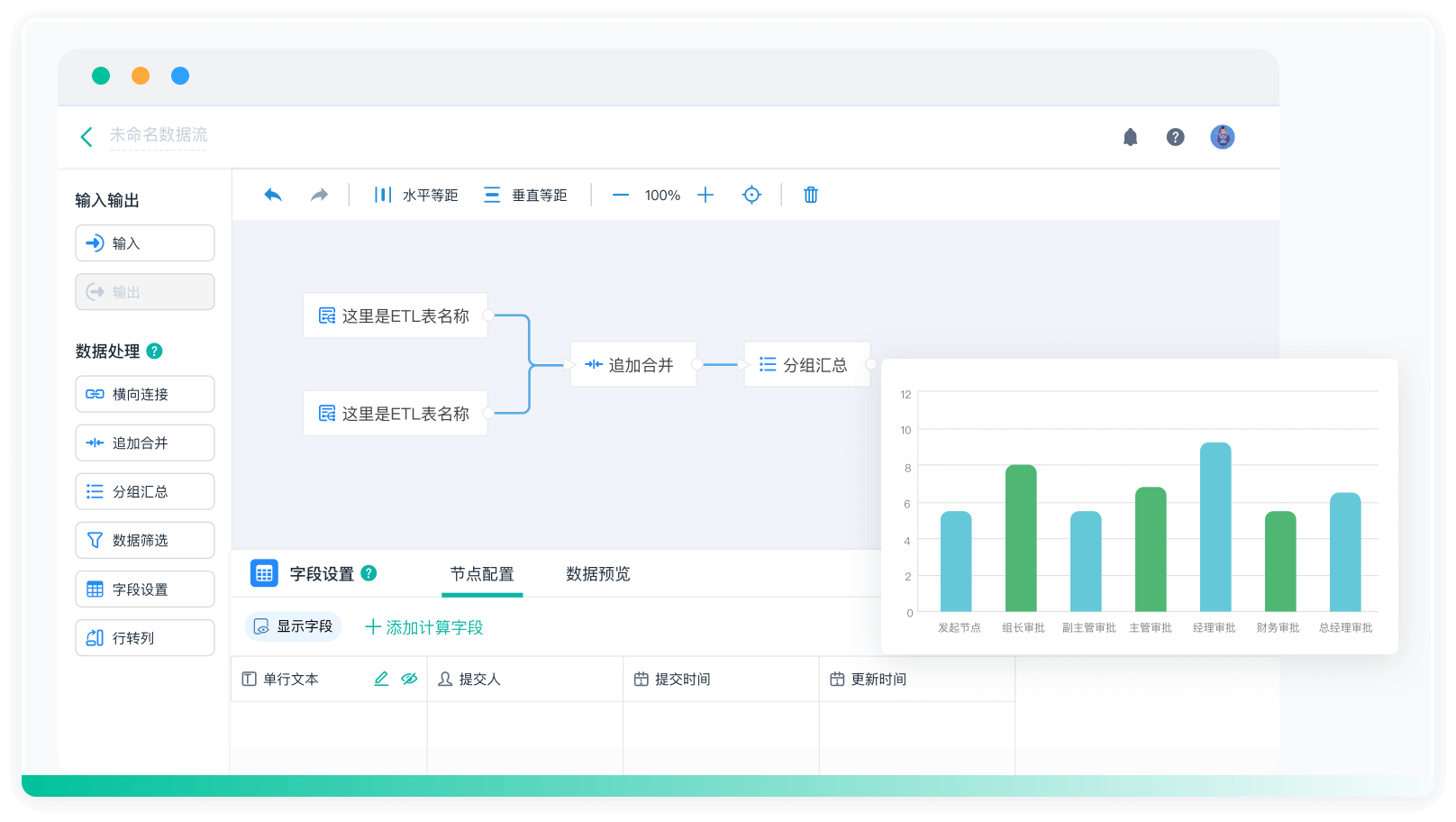

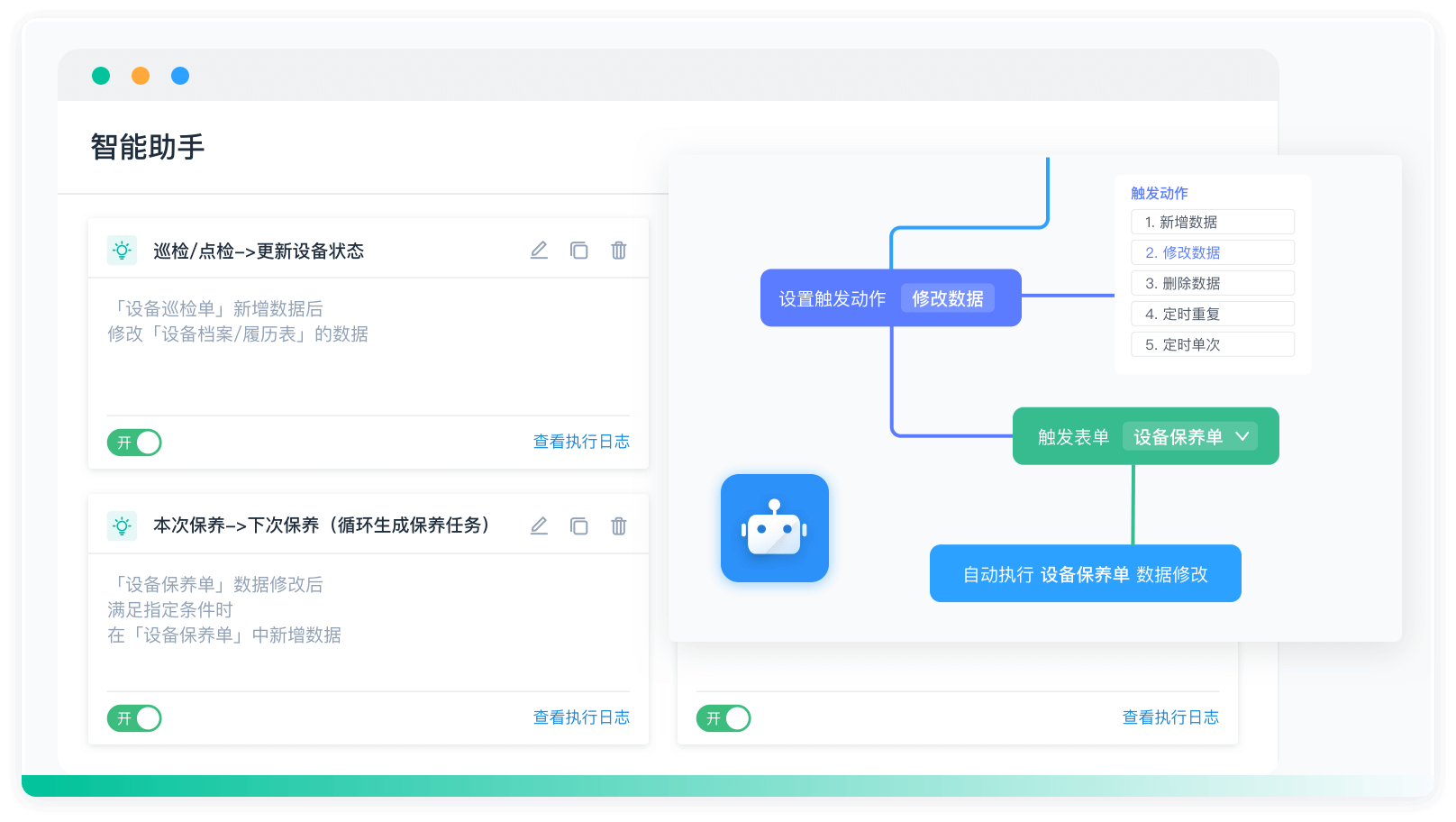

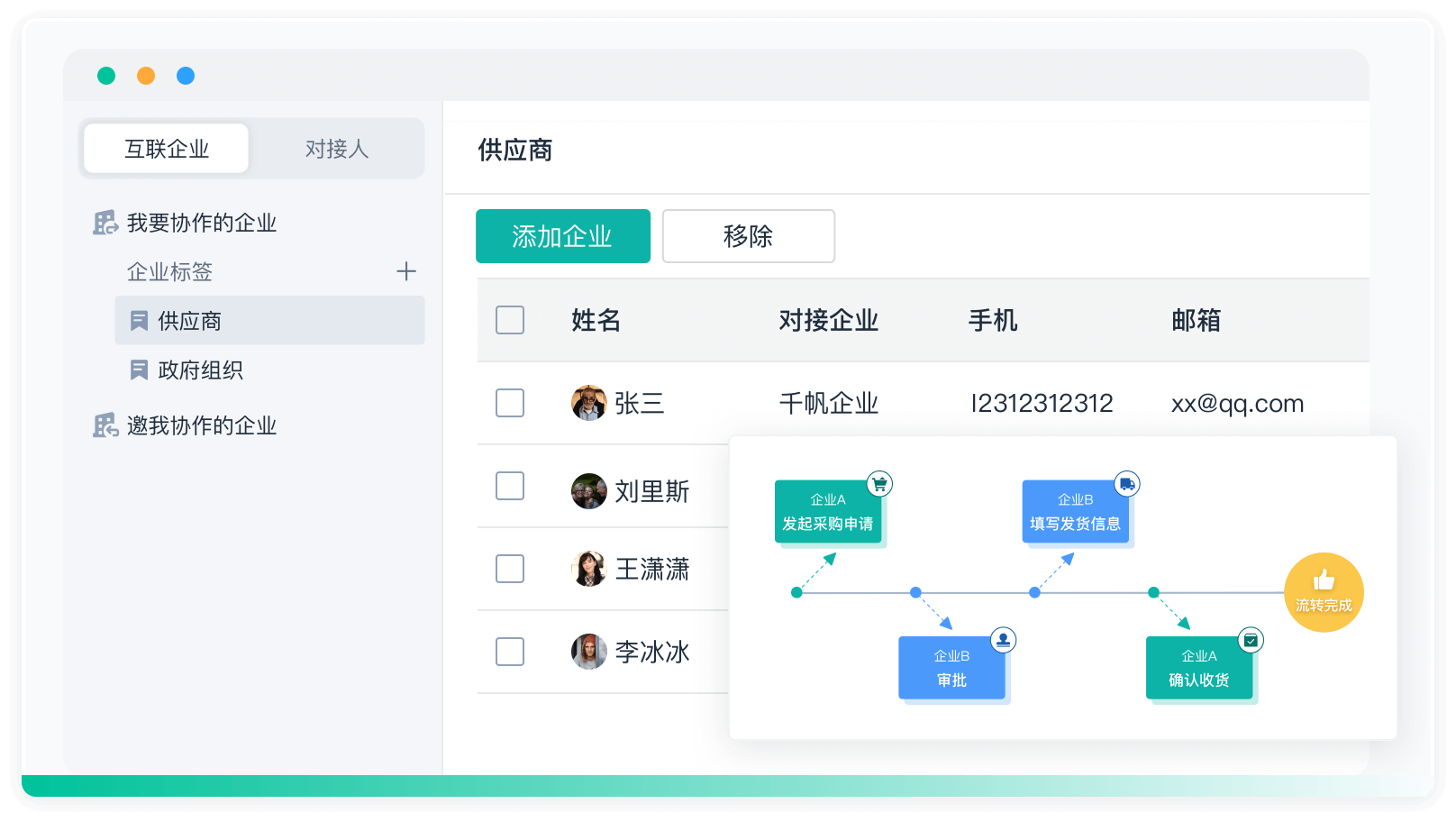

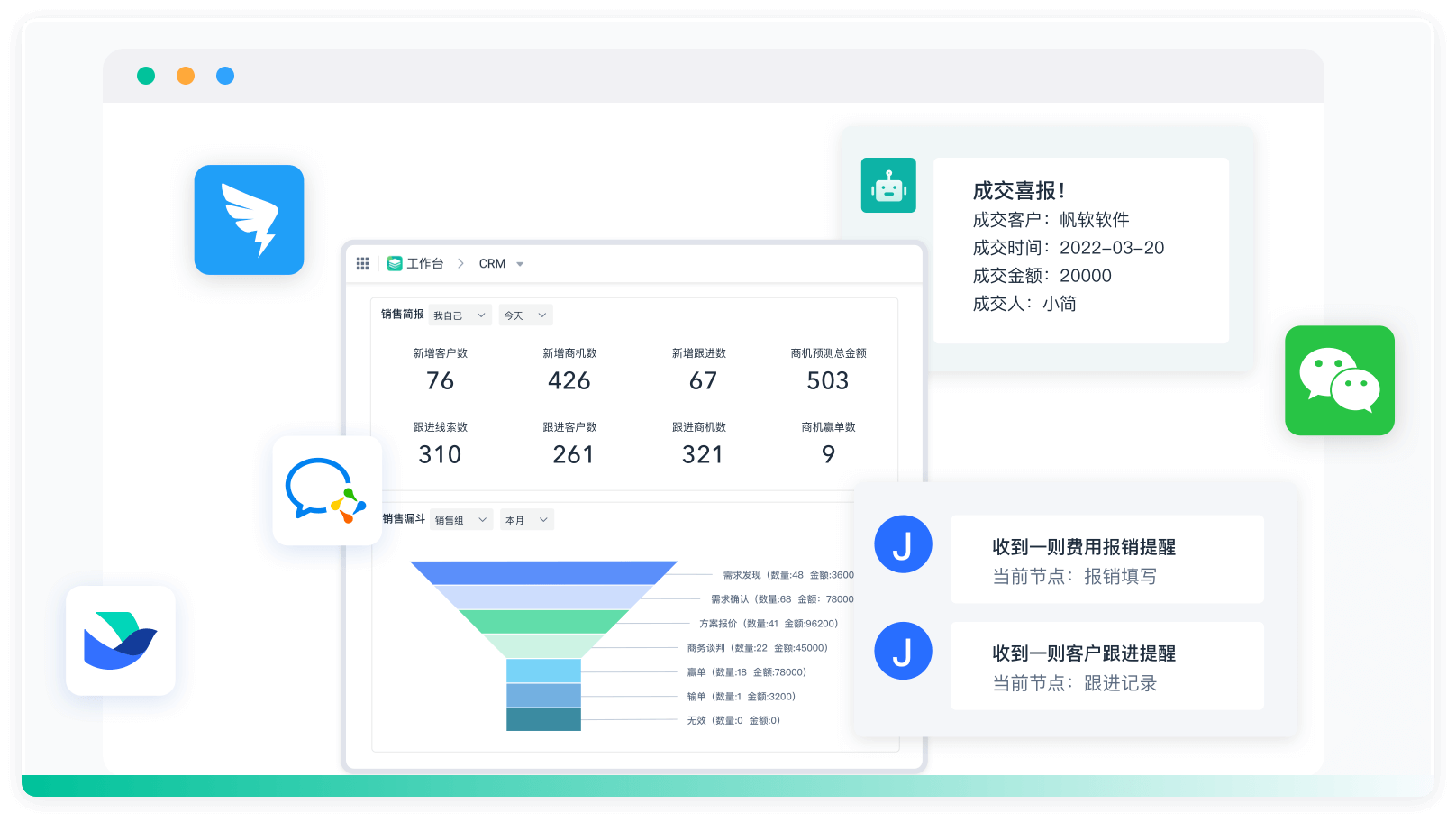

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:8 分钟

阅读时间:8 分钟  浏览量:5411次

浏览量:5411次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》