TPM(可信平台模块)安全工作涵盖了硬件安全、软件安全、数据完整性、身份验证等多个方面。TPM通过集成于计算设备中,提供硬件级别的安全防护,使得敏感数据和关键操作在受保护的环境中进行。它能够确保数据的完整性和保密性,防止未经授权的访问和操作。硬件安全是其中最为关键的一部分,因为TPM本身就是一个硬件芯片,具备物理防护机制,能够抵御硬件攻击。同时,TPM也能够通过软件接口与操作系统和应用程序协同工作,实现安全启动、数据加密、密钥管理等功能。身份验证也是TPM安全工作的重要组成部分,TPM能够存储和管理用户的证书和密钥,确保只有经过身份验证的用户才能进行敏感操作。通过这些功能,TPM极大地提升了计算设备的整体安全性,为用户提供了一个可信赖的计算环境。

一、TPM的基础概念和架构

TPM(Trusted Platform Module)是一个专用的安全芯片,通常集成在计算设备的主板上。TPM的主要功能是提供硬件级别的安全性,确保系统的完整性和数据的保密性。TPM可以存储加密密钥、证书和其他敏感数据,并通过硬件防护机制防止这些数据被篡改或泄露。TPM的架构包括以下几个关键组件:

- 处理器(Processor): TPM内部的处理器用于执行各种加密和解密操作,以及其他安全相关的计算任务。

- 非易失性存储器(Non-Volatile Memory): 用于存储持久性的敏感数据,如密钥和证书,即使设备断电,这些数据也不会丢失。

- 易失性存储器(Volatile Memory): 用于临时存储数据和操作结果,当设备断电时,这些数据会被清除。

- 加密引擎(Cryptographic Engine): 提供硬件加速的加密和解密功能,支持多种加密算法,如RSA、SHA和AES等。

- 物理防护机制(Physical Security Mechanisms): 例如防篡改设计,确保芯片及其存储的数据不被物理攻击破坏。

二、TPM的主要功能

TPM提供了多种安全功能,主要包括:

- 密钥生成和管理(Key Generation and Management): TPM可以生成、存储和管理加密密钥。这些密钥可以用于数据加密、数字签名和身份验证等用途。

- 安全启动(Secure Boot): TPM可以确保计算设备从启动到操作系统加载的整个过程都是安全的。它能够验证启动时加载的每一个组件,确保没有被篡改。

- 远程认证(Remote Attestation): TPM可以生成证明设备当前状态的证书,以便其他设备或服务可以验证设备的可信性。

- 数据加密和解密(Data Encryption and Decryption): TPM可以通过硬件加速的加密引擎进行高效的数据加密和解密,确保数据在传输和存储过程中保持机密性。

- 平台完整性(Platform Integrity): TPM可以存储系统配置和状态信息,确保系统在运行过程中没有被恶意修改。

三、TPM在操作系统中的集成

TPM在操作系统中的集成是实现其功能的关键。主流操作系统,如Windows、Linux和macOS,都提供了对TPM的支持。以下是TPM在操作系统中的一些常见应用:

- Windows BitLocker: Windows操作系统中的BitLocker功能利用TPM来进行全磁盘加密,确保数据在磁盘层级上的安全性。TPM存储加密密钥,并在启动时验证系统完整性。

- Linux内核中的TPM支持: Linux内核提供了对TPM的原生支持,用户可以通过内核模块和用户空间工具与TPM进行交互,实现密钥管理、数据加密等功能。

- macOS安全启动: macOS利用TPM(或类似的安全芯片)来实现安全启动功能,确保操作系统从启动到加载的每一个阶段都没有被篡改。

四、TPM的应用场景

TPM的应用场景非常广泛,涉及多个领域:

- 企业安全: 企业可以利用TPM来保护敏感数据和确保系统的完整性,防止数据泄露和未授权的访问。

- 物联网设备: 物联网设备通常面临较高的安全风险,TPM可以为这些设备提供硬件级别的安全保障,确保设备通信和数据存储的安全。

- 云计算: 云计算环境中,TPM可以用于保护虚拟机和容器的安全,确保云服务提供商和用户的数据不会被篡改或泄露。

- 个人计算设备: 个人用户的计算设备也可以利用TPM来保护个人数据和隐私,防止数据被恶意软件或黑客窃取。

五、TPM的安全性挑战和应对措施

虽然TPM提供了强大的安全功能,但它也面临一些安全性挑战:

- 物理攻击: 虽然TPM具有物理防护机制,但仍有可能受到物理攻击,如旁路攻击和反向工程。应对措施包括加强物理防护设计和使用更先进的防篡改技术。

- 软件漏洞: TPM的驱动程序和相关软件可能存在漏洞,导致攻击者可以利用这些漏洞绕过TPM的保护。应对措施包括定期更新软件和驱动程序,及时修复已知漏洞。

- 密钥管理: TPM的密钥管理需要非常谨慎,密钥一旦泄露,整个安全体系将受到威胁。应对措施包括使用强密码、定期更换密钥和采用多因素认证。

六、TPM的未来发展趋势

随着科技的发展和安全需求的不断提升,TPM也在不断进化:

- 集成度提升: 未来的TPM将更加集成化,体积更小,性能更强,适应更多的应用场景。

- 支持更多加密算法: 随着量子计算的发展,现有的加密算法可能面临挑战,TPM将支持更多、更强大的加密算法。

- 与区块链技术结合: TPM可以与区块链技术结合,提供更高的安全性和数据完整性保障,特别是在分布式系统和去中心化应用中。

七、TPM与其他安全技术的比较

TPM与其他安全技术,如HSM(硬件安全模块)、智能卡和安全启动模块等,有一些区别和联系:

- HSM(硬件安全模块): HSM通常用于服务器和数据中心,提供更高的性能和安全性。TPM则更多用于个人计算设备和嵌入式系统。

- 智能卡: 智能卡是一种便携式的安全设备,常用于身份验证和支付系统。TPM则集成在设备内部,提供更高的集成度和易用性。

- 安全启动模块: 安全启动模块专注于启动过程的安全性,而TPM则提供了更全面的安全功能,包括数据加密、密钥管理和远程认证。

八、如何选择和部署TPM

在选择和部署TPM时,需要考虑以下几个因素:

- 兼容性: 确保所选的TPM与现有的硬件和操作系统兼容,能够无缝集成。

- 性能: 根据应用场景选择性能合适的TPM,确保不会成为系统瓶颈。

- 安全性: 选择具备先进防护机制的TPM,能够抵御物理和软件攻击。

- 易用性: 确保TPM的管理工具和接口易于使用,方便配置和管理。

通过以上内容,可以看到TPM在现代计算设备中的重要性以及其广泛的应用前景。TPM不仅提供了多层次的安全保障,还能够通过与其他安全技术结合,为用户提供一个更加安全和可信赖的计算环境。

相关问答FAQs:

TPM安全工作是什么?

TPM(Total Productive Maintenance,全面生产维护)安全工作是指在企业生产管理中,通过一系列系统的维护和管理措施,确保设备的高效运转和安全性。TPM不仅关注设备的维护,还强调全员参与,通过培训和意识提升,保障员工的安全和健康。在TPM安全工作中,企业需要建立安全管理制度,定期进行安全检查和风险评估,确保设备在安全的条件下运行,从而降低事故发生的风险。通过实施TPM安全工作,企业能够提升生产效率,降低维护成本,同时确保员工的安全和健康。

TPM安全工作的重要性有哪些?

TPM安全工作在企业生产中具有多方面的重要性。首先,它能够有效降低设备故障率,保障生产的连续性和稳定性。设备故障不仅会造成生产停滞,还可能引发安全事故,危及员工的生命安全。其次,TPM安全工作促进了员工的安全意识提升,通过培训和教育,员工能够更好地理解安全操作规程,减少人为失误。再者,TPM安全工作能够提高企业的整体管理水平,通过建立完善的安全管理体系,企业可以更好地应对各种突发情况,提升应急处理能力。最后,TPM安全工作有助于提升企业的形象和信誉,安全生产不仅是企业的责任,也是赢得客户信任的重要因素。

如何实施TPM安全工作?

实施TPM安全工作需要企业在多个方面进行系统的规划和执行。首先,企业应建立安全管理制度,明确安全责任和岗位职责,确保每位员工都能理解自己的安全责任。其次,定期开展安全培训,提高员工的安全意识和技能,确保员工熟悉设备的安全操作规程。同时,企业还需要定期进行设备的安全检查和风险评估,发现潜在的安全隐患并及时整改。此外,企业应该鼓励员工参与安全管理,建立安全建议制度,让员工在日常工作中提出安全改进建议,增强他们的参与感和责任感。最后,企业应定期评估TPM安全工作的效果,通过数据分析和反馈机制,不断优化安全管理流程,提升安全管理水平。

通过以上的措施,企业不仅能够有效实施TPM安全工作,还能在安全生产的基础上,实现持续的生产效率提升和成本降低。

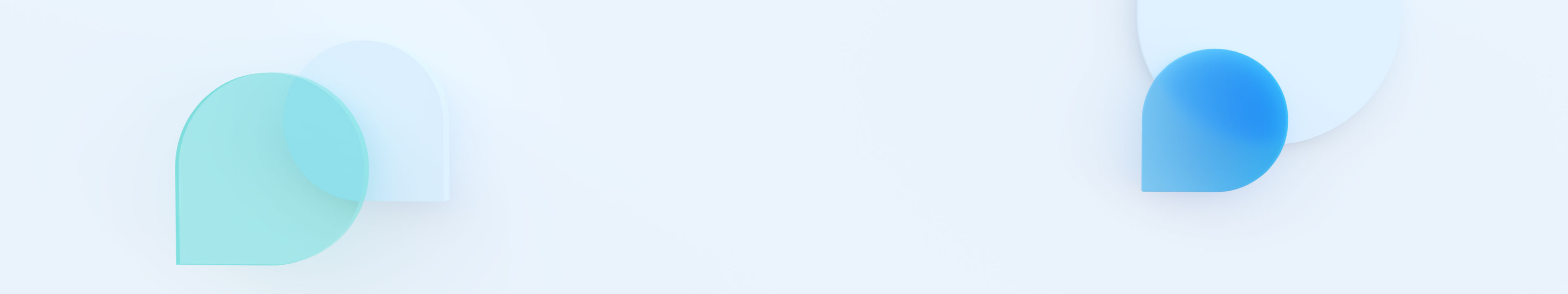

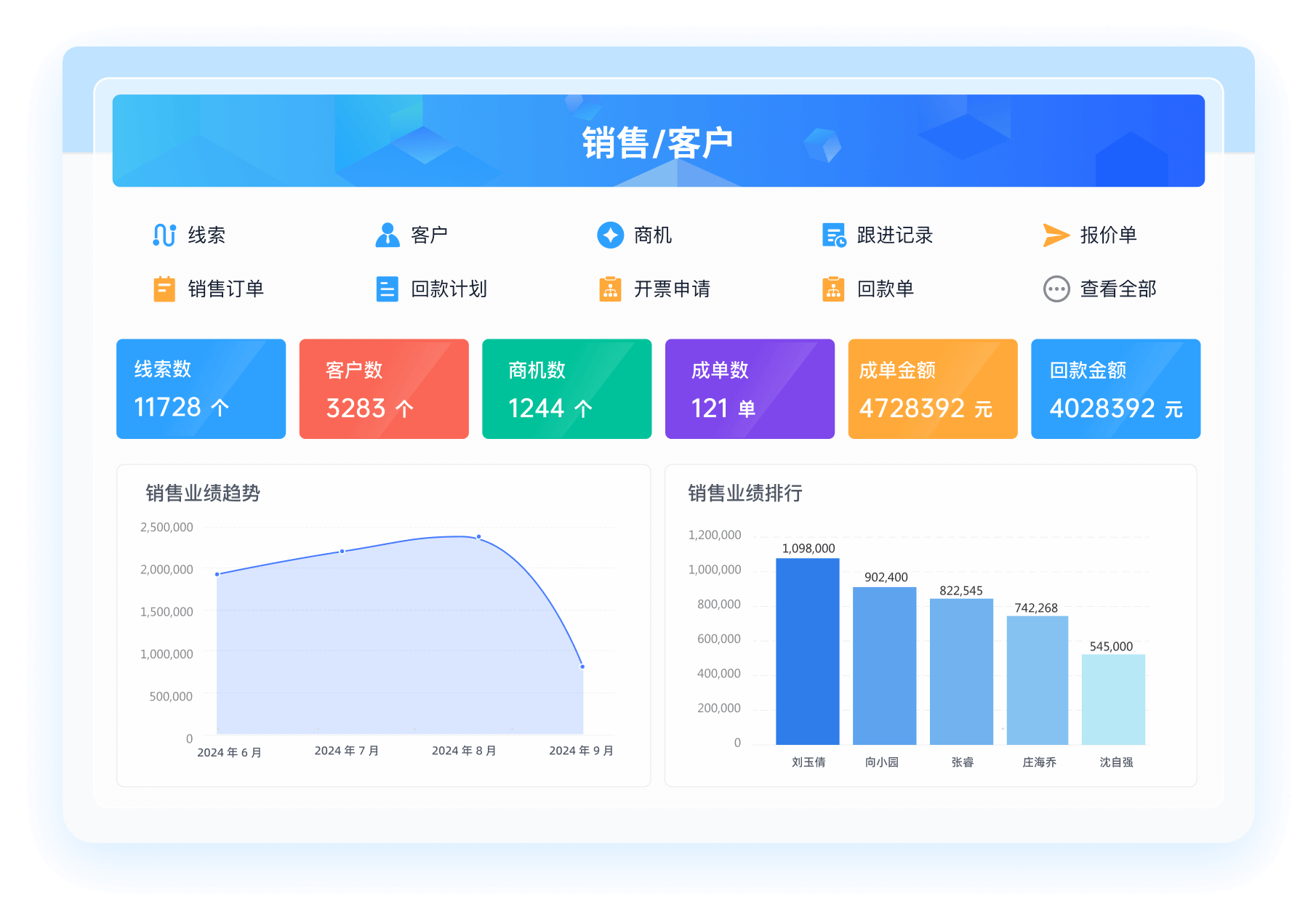

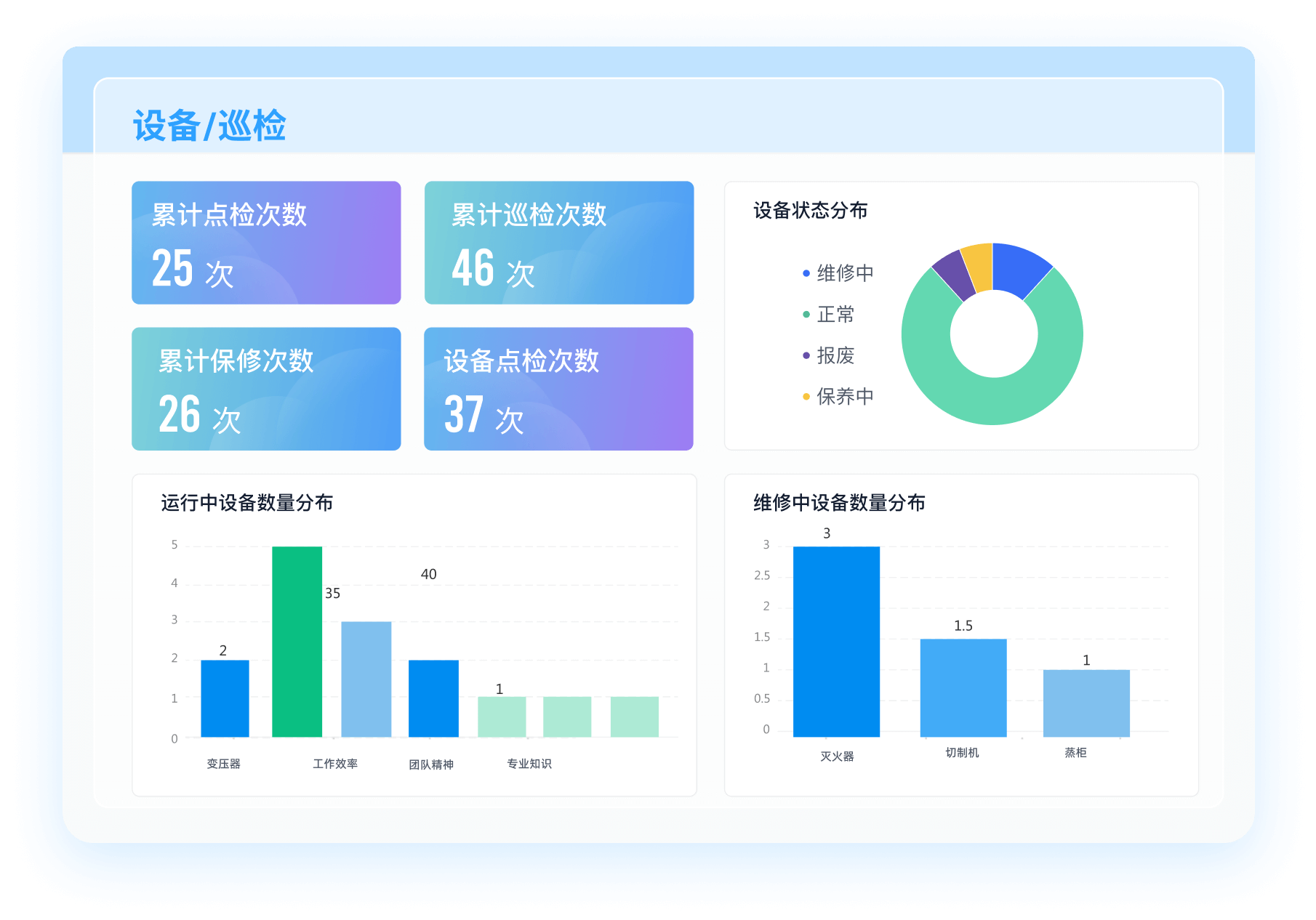

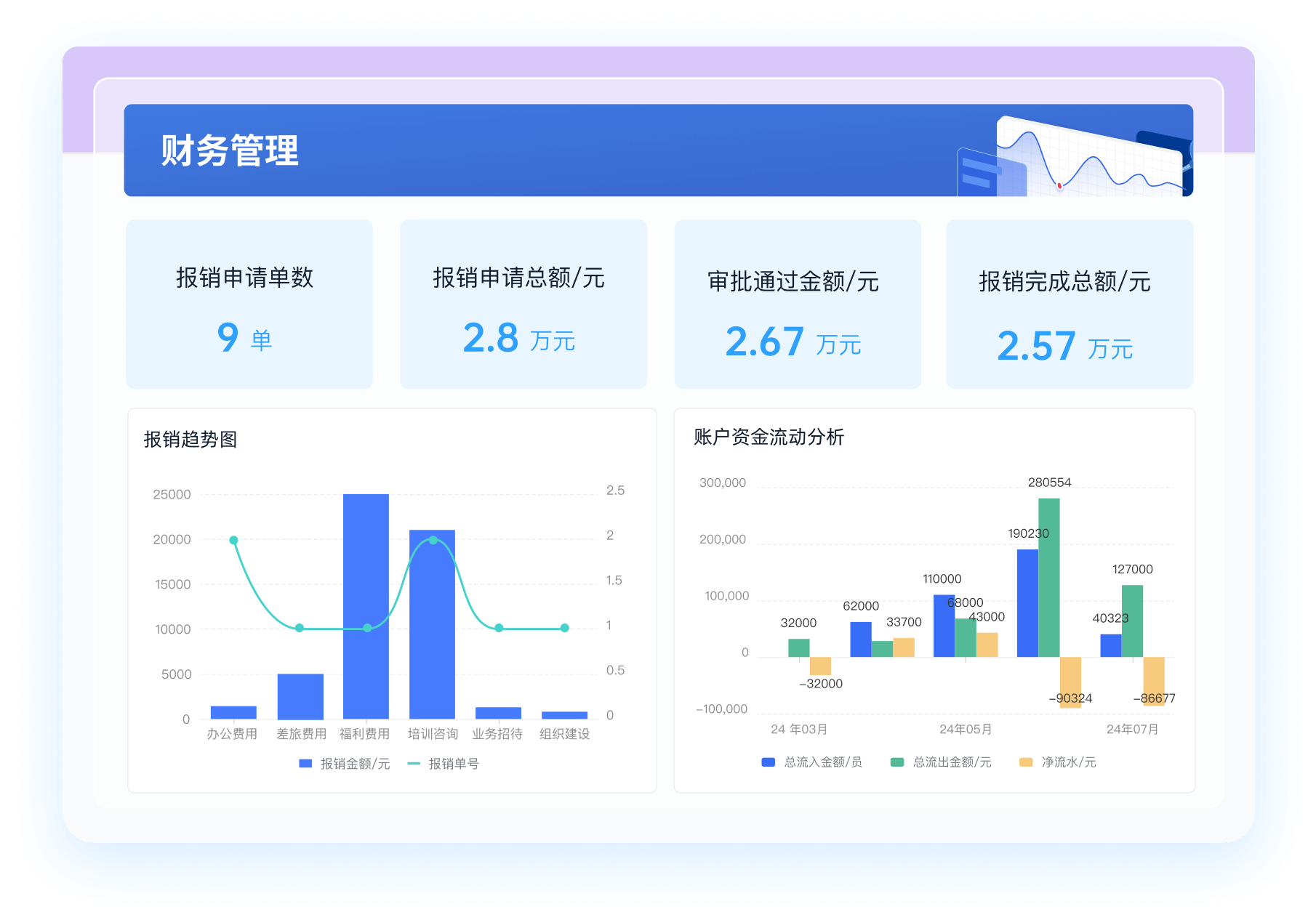

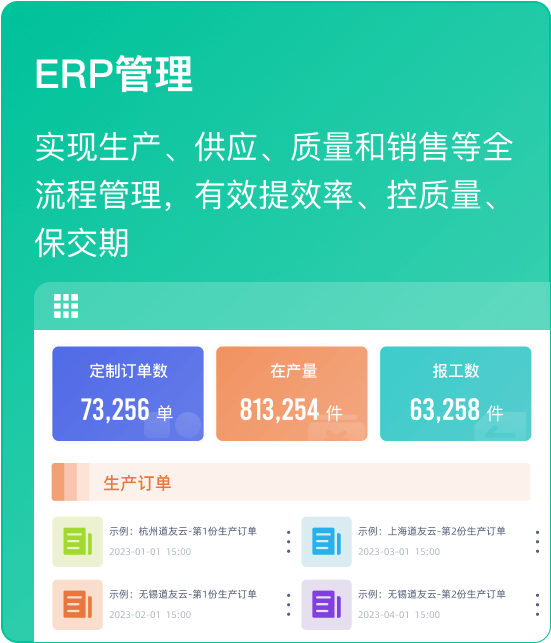

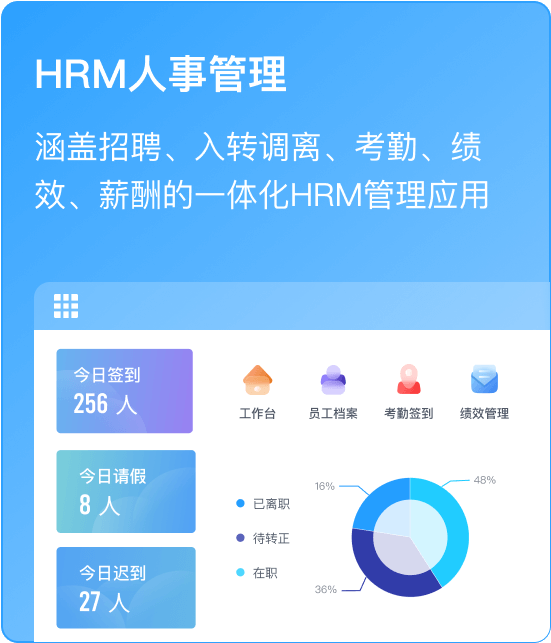

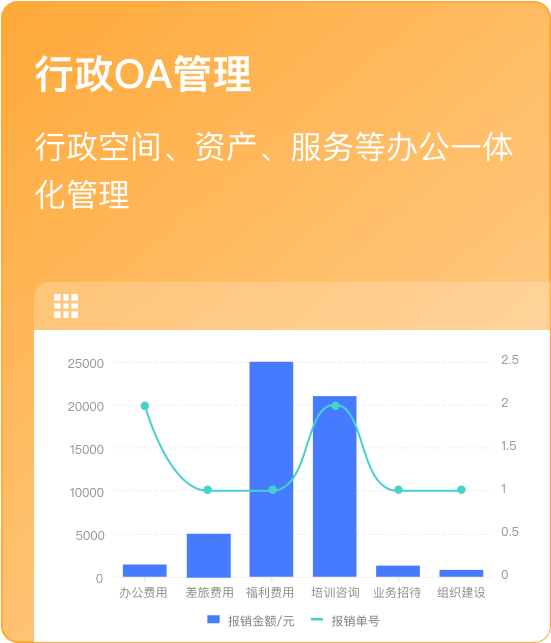

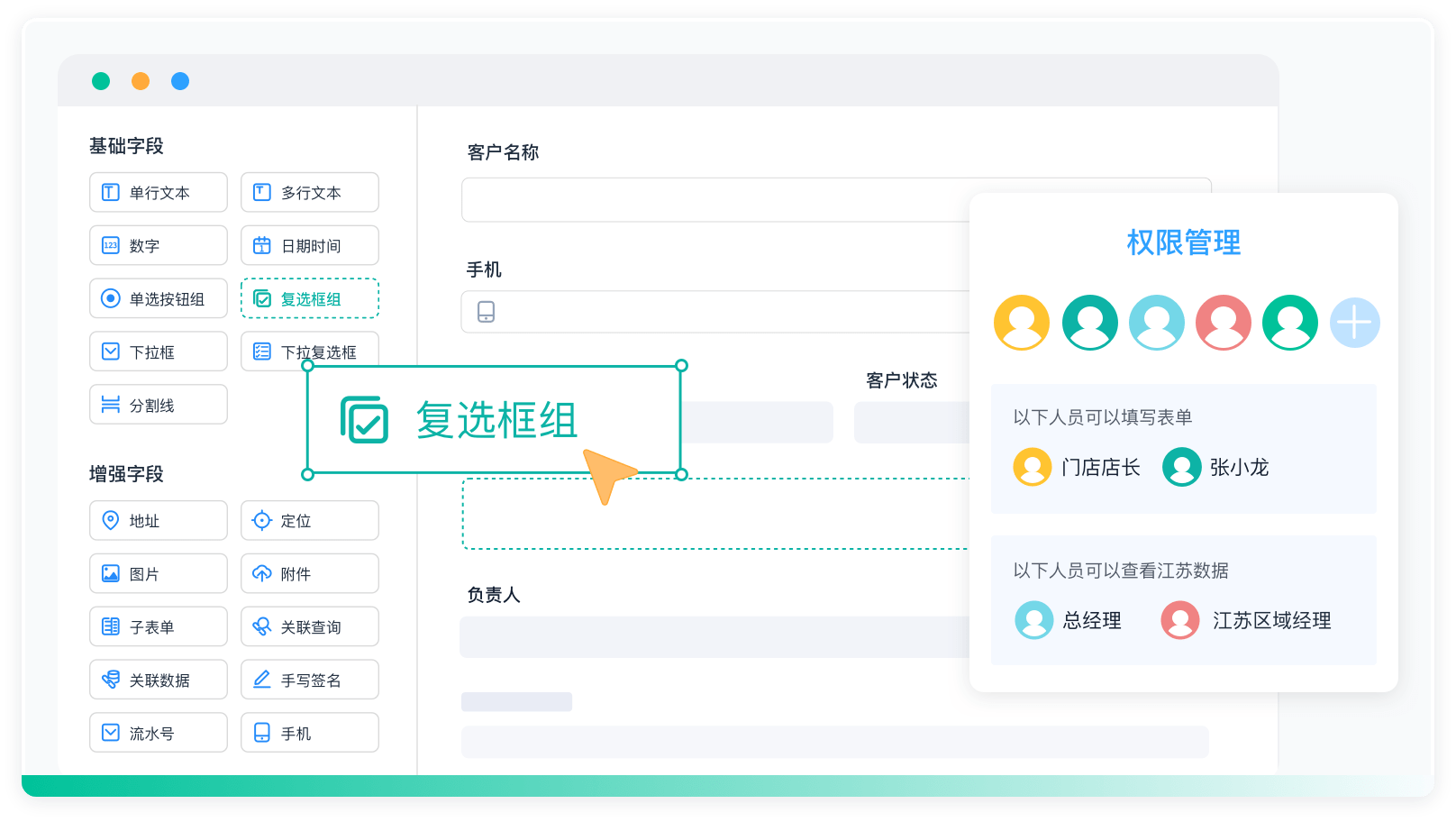

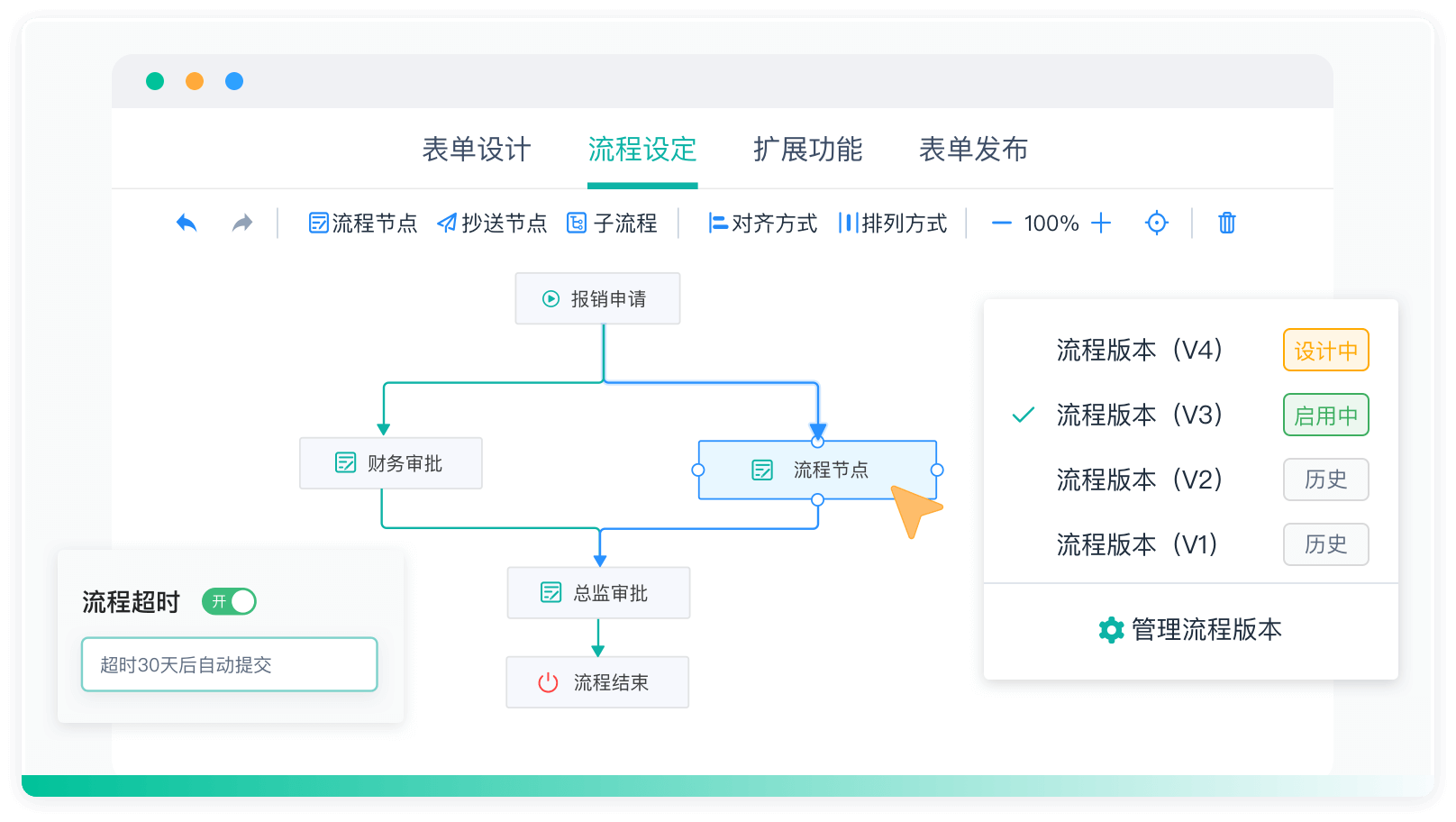

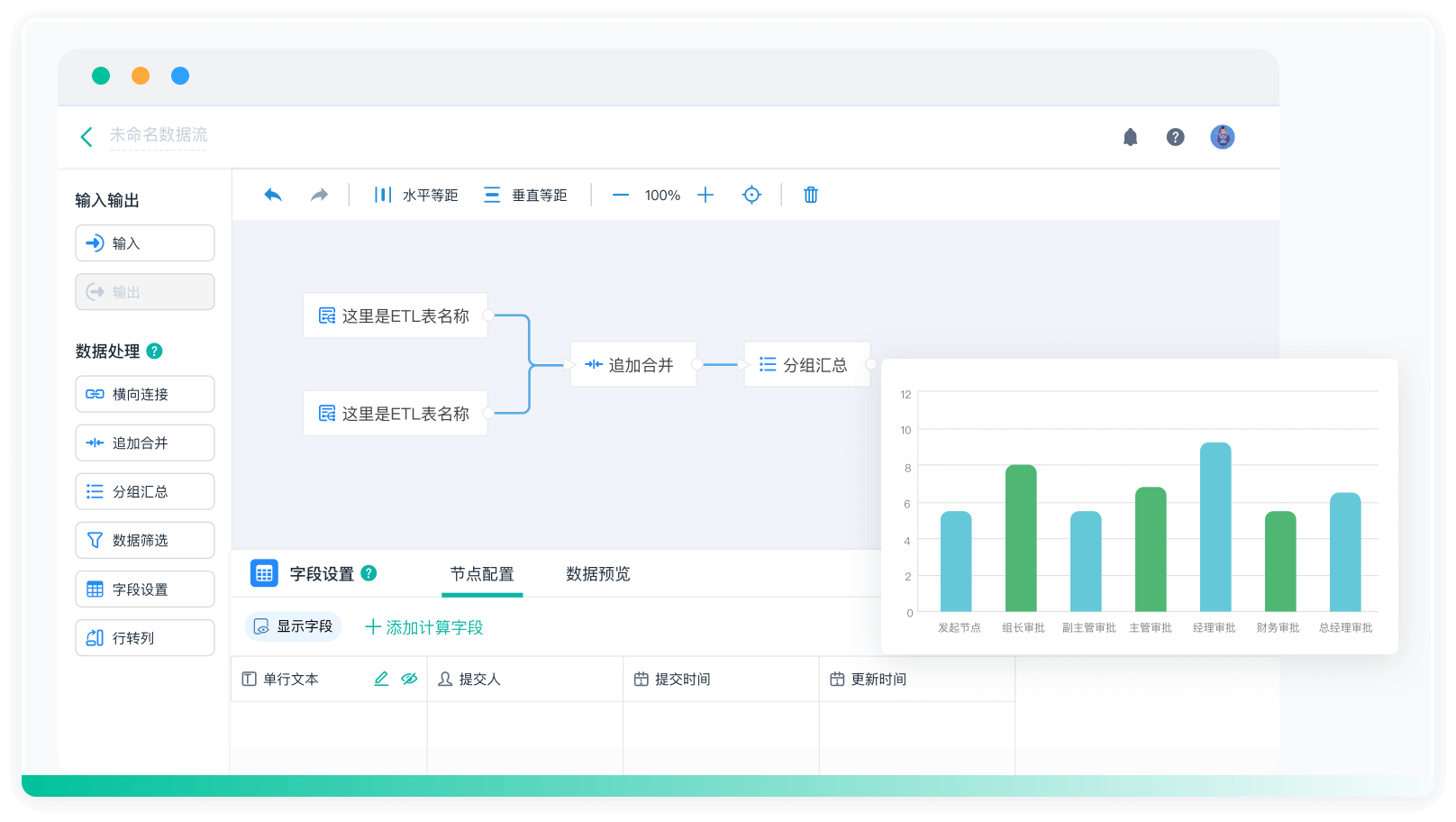

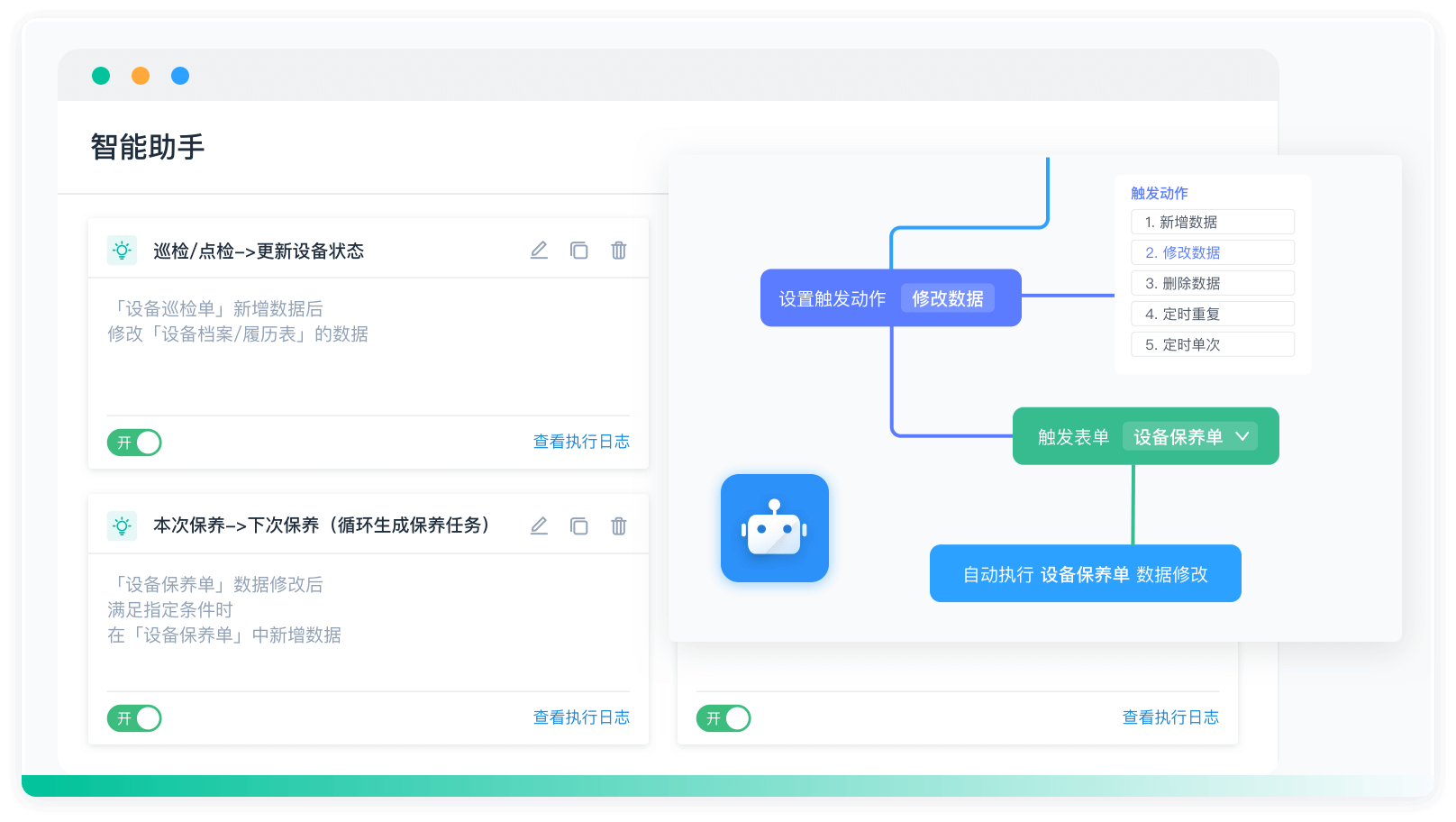

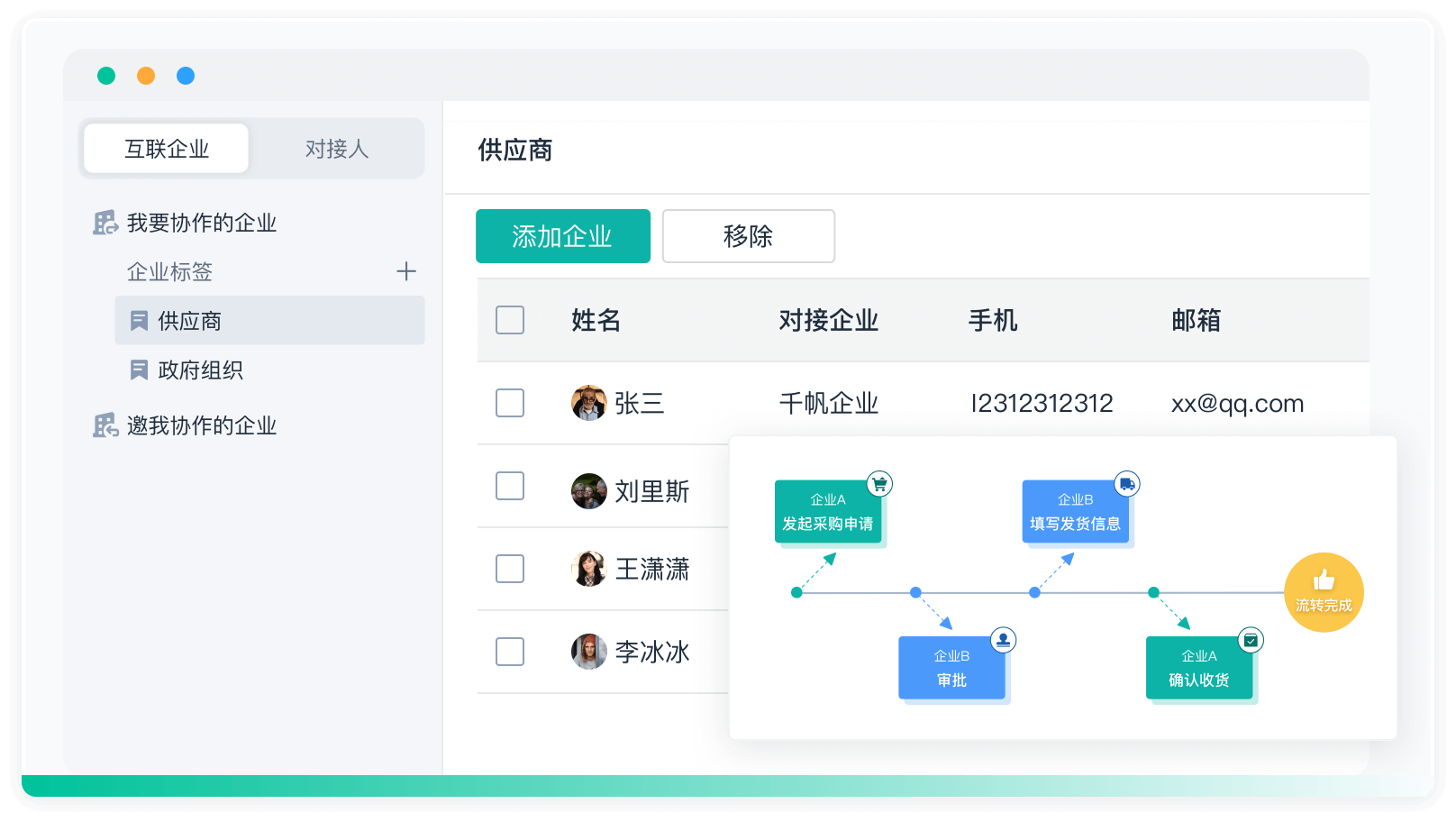

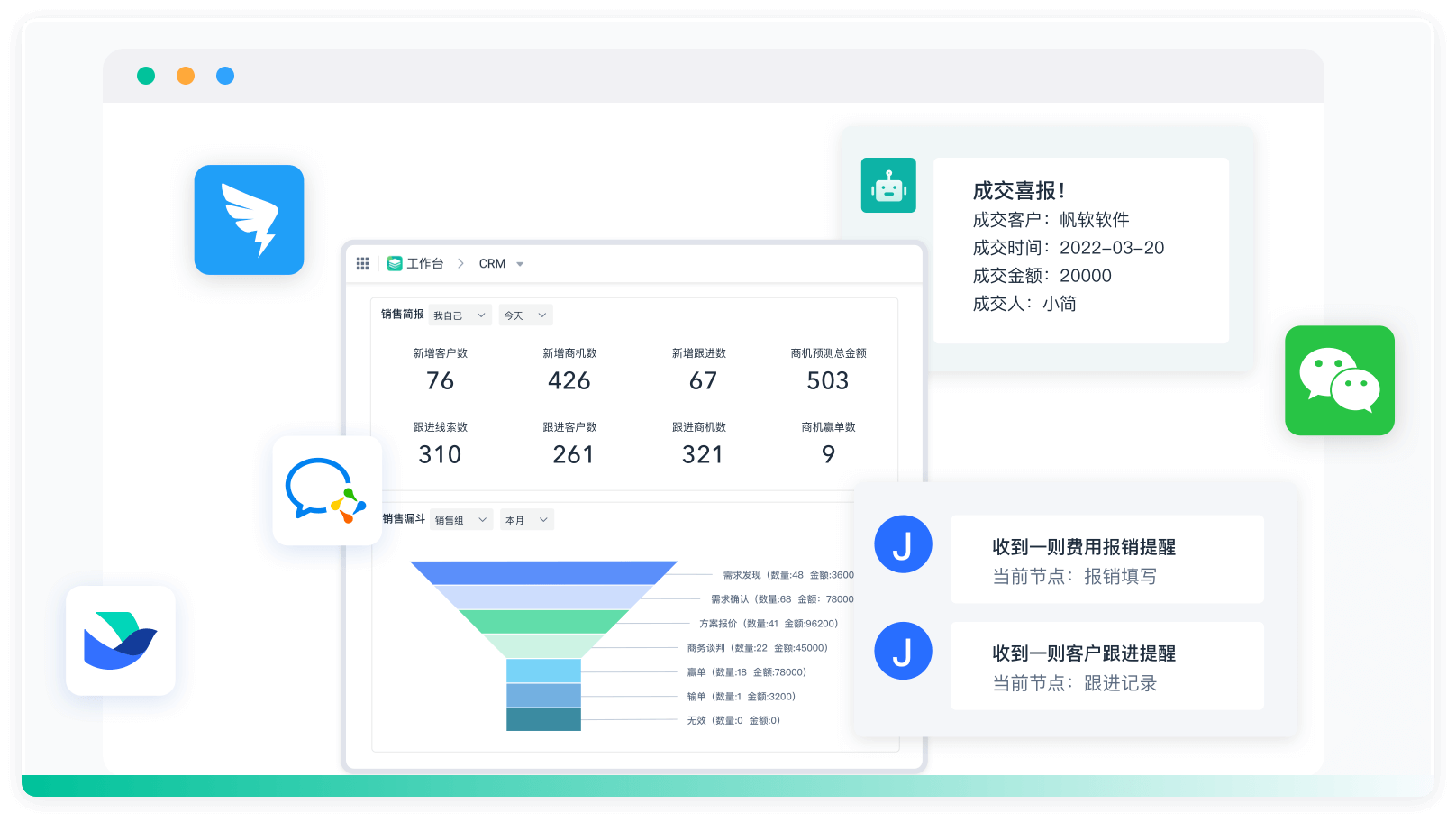

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

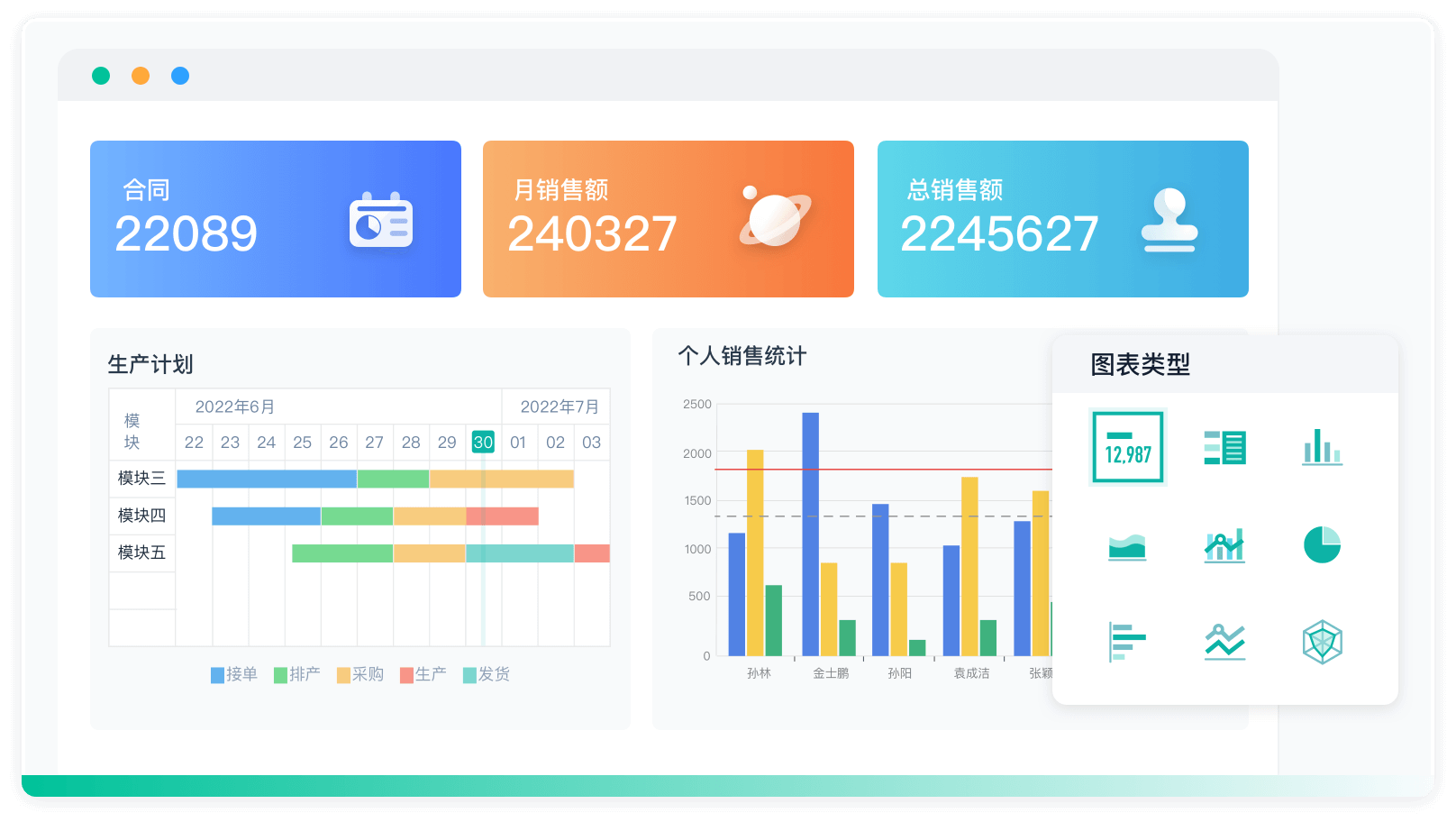

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:5 分钟

阅读时间:5 分钟  浏览量:5595次

浏览量:5595次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》