是的,CMK(Customer Master Key)属于TPM(Trusted Platform Module)的一部分,因为CMK是用于加密和解密数据的主密钥,存储和管理在TPM模块中。TPM是一个安全硬件模块,用于安全生成、存储和管理加密密钥。CMK在TPM的保护下,可以确保密钥的安全性和数据的完整性。TPM模块通过硬件级别的安全性,防止未经授权的访问和物理攻击,确保密钥和数据的高度安全性。例如,TPM不仅提供硬件安全存储,还包含加密算法和随机数生成器等功能,进一步增强系统的整体安全性。因此,CMK在TPM的框架下运作,充分利用TPM的硬件安全功能来保护关键数据和操作。

一、CMK的定义和功能

CMK,即Customer Master Key,是用于管理和保护数据的主密钥。在数据加密系统中,CMK起到了至关重要的作用。CMK的主要功能包括:生成和管理加密密钥、执行加密和解密操作、确保数据的机密性和完整性。CMK通常存储在硬件安全模块(如TPM)中,以防止未经授权的访问和物理攻击。通过使用CMK,可以实现数据的高效保护和安全管理。

二、TPM的定义和功能

TPM,即Trusted Platform Module,是一种专门设计的安全硬件模块,用于增强计算机系统的安全性。TPM提供了一系列安全功能,包括:安全生成和存储加密密钥、执行加密和解密操作、生成和存储安全证书、确保系统启动过程的完整性。TPM通过硬件级别的安全保护,防止密钥和数据的泄露和篡改,提高系统的整体安全性。TPM模块内置了多种加密算法和随机数生成器,进一步增强了其安全功能。

三、CMK与TPM的关系

CMK与TPM之间有着密切的关系。CMK是存储和管理在TPM模块中的主密钥,TPM通过其硬件安全功能保护CMK的安全性。在加密系统中,CMK用于生成和管理其他加密密钥,而这些密钥又用于加密和解密数据。TPM通过其硬件安全模块,确保CMK和其他加密密钥的安全性,防止未经授权的访问和物理攻击。TPM的硬件安全功能包括密钥生成、存储、加密和解密等操作,确保系统的整体安全性。

四、CMK在TPM中的应用场景

CMK在TPM中的应用场景非常广泛,涵盖了多个领域:数据加密保护、身份认证、系统启动安全、数字签名等。在数据加密保护方面,CMK用于生成和管理加密密钥,确保数据的机密性和完整性。在身份认证方面,CMK与TPM结合使用,可以确保用户身份的唯一性和安全性。在系统启动安全方面,TPM通过硬件级别的安全保护,确保系统启动过程的完整性和安全性。在数字签名方面,CMK用于生成和管理数字签名密钥,确保数字签名的真实性和完整性。

五、CMK与TPM的安全优势

CMK与TPM结合使用,提供了多重安全优势:硬件级别的安全保护、防止密钥泄露、增强数据加密的安全性、确保系统的整体安全性。TPM通过其硬件安全模块,防止密钥和数据的泄露和篡改,提高系统的整体安全性。CMK在TPM的保护下,可以实现高效的密钥管理和数据加密,确保数据的机密性和完整性。TPM的硬件安全功能,包括密钥生成、存储、加密和解密等操作,进一步增强了系统的安全性。

六、CMK与TPM的技术实现

CMK与TPM的技术实现涉及多个方面:密钥生成和管理、硬件安全模块的设计和实现、加密算法和随机数生成器的应用。在密钥生成和管理方面,CMK用于生成和管理其他加密密钥,确保数据的机密性和完整性。在硬件安全模块的设计和实现方面,TPM通过硬件级别的安全保护,防止密钥和数据的泄露和篡改。在加密算法和随机数生成器的应用方面,TPM内置了多种加密算法和随机数生成器,进一步增强了其安全功能。

七、CMK与TPM的安全挑战和解决方案

CMK与TPM在实际应用中面临一些安全挑战:物理攻击、密钥管理的复杂性、硬件模块的设计和实现问题。为了应对这些挑战,可以采取以下解决方案:加强硬件安全保护、优化密钥管理流程、提高硬件模块的设计和实现水平。通过加强硬件安全保护,可以防止物理攻击和密钥泄露。通过优化密钥管理流程,可以提高密钥管理的效率和安全性。通过提高硬件模块的设计和实现水平,可以增强TPM的整体安全性。

八、CMK与TPM的未来发展趋势

CMK与TPM的未来发展趋势主要包括:硬件安全技术的不断进步、加密算法的不断优化、密钥管理技术的不断发展。随着硬件安全技术的不断进步,TPM的硬件安全功能将进一步增强,提高系统的整体安全性。随着加密算法的不断优化,CMK和TPM的加密和解密效率将进一步提高。随着密钥管理技术的不断发展,CMK和TPM的密钥管理效率和安全性将进一步增强。

九、CMK与TPM的应用案例分析

CMK与TPM在实际应用中有很多成功的案例:云计算安全、物联网设备安全、金融系统安全、政府和军队的安全应用。在云计算安全方面,CMK与TPM结合使用,可以确保云计算环境下的数据安全。在物联网设备安全方面,TPM通过硬件安全模块,确保物联网设备的安全性。在金融系统安全方面,CMK与TPM结合使用,可以确保金融交易的安全性。在政府和军队的安全应用方面,TPM通过硬件安全保护,确保敏感数据的安全性。

十、CMK与TPM的最佳实践

CMK与TPM的最佳实践主要包括:加强硬件安全保护、优化密钥管理流程、提高硬件模块的设计和实现水平、定期进行安全评估和测试。通过加强硬件安全保护,可以防止物理攻击和密钥泄露。通过优化密钥管理流程,可以提高密钥管理的效率和安全性。通过提高硬件模块的设计和实现水平,可以增强TPM的整体安全性。通过定期进行安全评估和测试,可以及时发现和解决安全问题,提高系统的整体安全性。

十一、CMK与TPM的标准和规范

CMK与TPM的标准和规范主要包括:国际标准、行业标准、企业规范。在国际标准方面,TPM的设计和实现需要符合相关的国际标准,如ISO/IEC 11889。在行业标准方面,CMK与TPM的应用需要符合相关的行业标准,如NIST SP 800-57。在企业规范方面,企业在使用CMK与TPM时,需要制定相应的安全规范和流程,确保密钥管理和数据加密的安全性。

十二、CMK与TPM的安全评估和测试

CMK与TPM的安全评估和测试主要包括:硬件安全评估、密钥管理流程评估、加密算法评估、安全漏洞测试。通过硬件安全评估,可以发现和解决硬件安全模块中的安全问题。通过密钥管理流程评估,可以优化密钥管理流程,提高密钥管理的效率和安全性。通过加密算法评估,可以确保加密算法的安全性和效率。通过安全漏洞测试,可以及时发现和解决系统中的安全漏洞,提高系统的整体安全性。

十三、CMK与TPM的安全培训和教育

CMK与TPM的安全培训和教育主要包括:硬件安全培训、密钥管理培训、加密算法培训、定期安全教育。通过硬件安全培训,可以提高相关人员的硬件安全意识和技能。通过密钥管理培训,可以提高相关人员的密钥管理能力和安全意识。通过加密算法培训,可以提高相关人员的加密算法知识和技能。通过定期安全教育,可以增强全体员工的安全意识,提高企业的整体安全水平。

十四、CMK与TPM的应用前景和挑战

CMK与TPM的应用前景非常广阔,但也面临一些挑战:硬件安全技术的不断进步、加密算法的不断优化、密钥管理技术的不断发展、物理攻击和安全漏洞的防范。随着硬件安全技术的不断进步,TPM的硬件安全功能将进一步增强,提高系统的整体安全性。随着加密算法的不断优化,CMK和TPM的加密和解密效率将进一步提高。随着密钥管理技术的不断发展,CMK和TPM的密钥管理效率和安全性将进一步增强。面对物理攻击和安全漏洞的挑战,需要不断加强安全防护措施,提高系统的整体安全性。

相关问答FAQs:

CMK是否属于TPM?

CMK(Customer Master Key)与TPM(Trusted Platform Module)之间的关系常常引起很多人的关注。虽然这两个术语涉及到安全和加密,但它们的功能和应用场景有所不同。

CMK是指在数据加密和安全管理中,客户自定义的主密钥。它通常用于保护敏感数据,确保只有授权用户才能访问和使用这些数据。CMK主要应用于云服务和企业数据保护环境中,帮助企业有效管理密钥生命周期,并提升数据安全性。

TPM是一个硬件安全模块,用于提供物理安全性和加密功能。它通常集成在计算机主板上,能够存储加密密钥、证书和其他敏感数据。TPM可以用于各种安全应用,如设备身份验证、数据加密和完整性检查,确保计算机在启动和运行过程中不被篡改。

尽管CMK和TPM都涉及到密钥管理和数据保护,但它们并不属于同一类别。CMK更侧重于数据加密和密钥管理,而TPM则是硬件层面的安全解决方案。因此,可以说CMK并不属于TPM,但它们可以在某些安全架构中互相补充,共同提高整体系统的安全性。

CMK和TPM的主要区别是什么?

CMK和TPM在多方面存在显著差异,理解这些差异有助于选择合适的安全方案。

首先,CMK是一个软件层面的概念,通常由用户在云服务或数据管理系统中创建和管理。它的主要功能是用于加密和解密数据,确保数据在存储和传输过程中的安全。用户可以根据业务需求自行生成、更新和删除CMK。

相对而言,TPM是硬件组件,设计用于提供计算机的物理安全性。TPM通过生成和存储密钥,确保系统在启动时的完整性,防止恶意软件的攻击。TPM的功能包括生成随机数、加密和解密数据以及安全地存储密钥。

其次,CMK的使用场景主要集中在数据保护和密钥管理,特别是在云计算环境中。企业可以使用CMK来控制对其数据的访问权限,确保只有授权人员能够解密和访问敏感信息。

而TPM则更广泛地应用于计算机安全,确保操作系统和应用程序的安全启动,防止未授权访问。TPM可以在设备身份验证、数据完整性验证等多种场景中发挥作用,确保设备和数据始终处于安全状态。

综上所述,CMK和TPM各自具有独特的功能和应用领域,企业在选择安全方案时,应根据实际需求来决定使用哪种技术。

在企业中如何有效结合CMK和TPM以提升安全性?

在现代企业中,数据安全和系统完整性至关重要。结合CMK和TPM的优势,可以显著提高企业的整体安全防护能力。以下是一些有效结合这两种技术的策略:

首先,企业应建立全面的数据保护策略,将CMK纳入数据加密和访问控制的框架中。通过使用CMK,企业能够灵活管理敏感数据的加密密钥,确保只有经过授权的用户能够访问这些数据。定期审查和更新CMK是确保数据安全的重要环节。

其次,企业可以利用TPM提供的硬件安全性来保护CMK。将CMK存储在TPM中,可以有效防止密钥被恶意软件或未授权用户窃取。TPM的物理安全性能够确保密钥在存储和使用过程中的完整性,进一步增强系统的安全性。

再者,在设备管理方面,企业可以利用TPM进行安全启动和设备身份验证。通过确保只有经过验证的设备能够访问企业网络,结合CMK保护的数据,企业可以降低数据泄露的风险。

此外,企业还应加强员工的安全意识培训,使其了解CMK和TPM的重要性。通过提高员工对数据安全的重视程度,企业能够建立更为安全的工作环境,减少人为错误导致的安全隐患。

总之,结合CMK和TPM的优势,企业不仅可以在数据保护上实现更高的安全级别,还能够确保系统的完整性和可靠性,从而在日益复杂的网络环境中保护企业的核心资产。

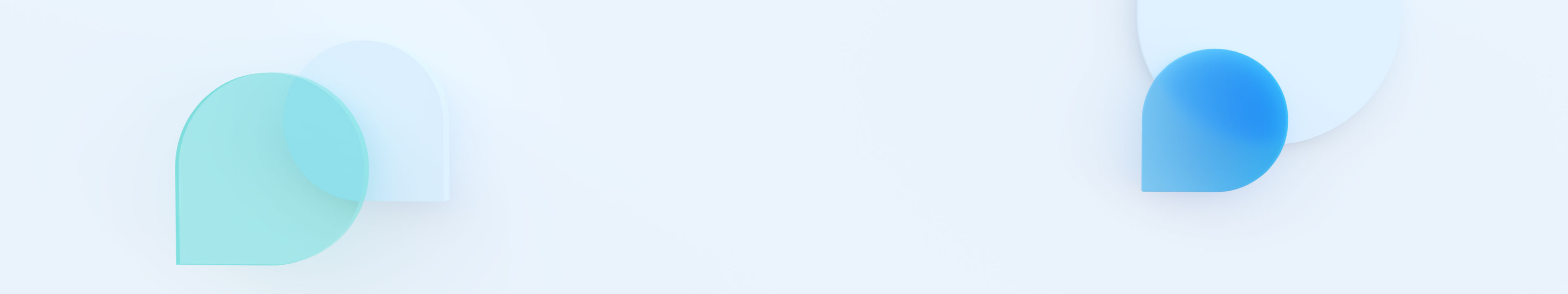

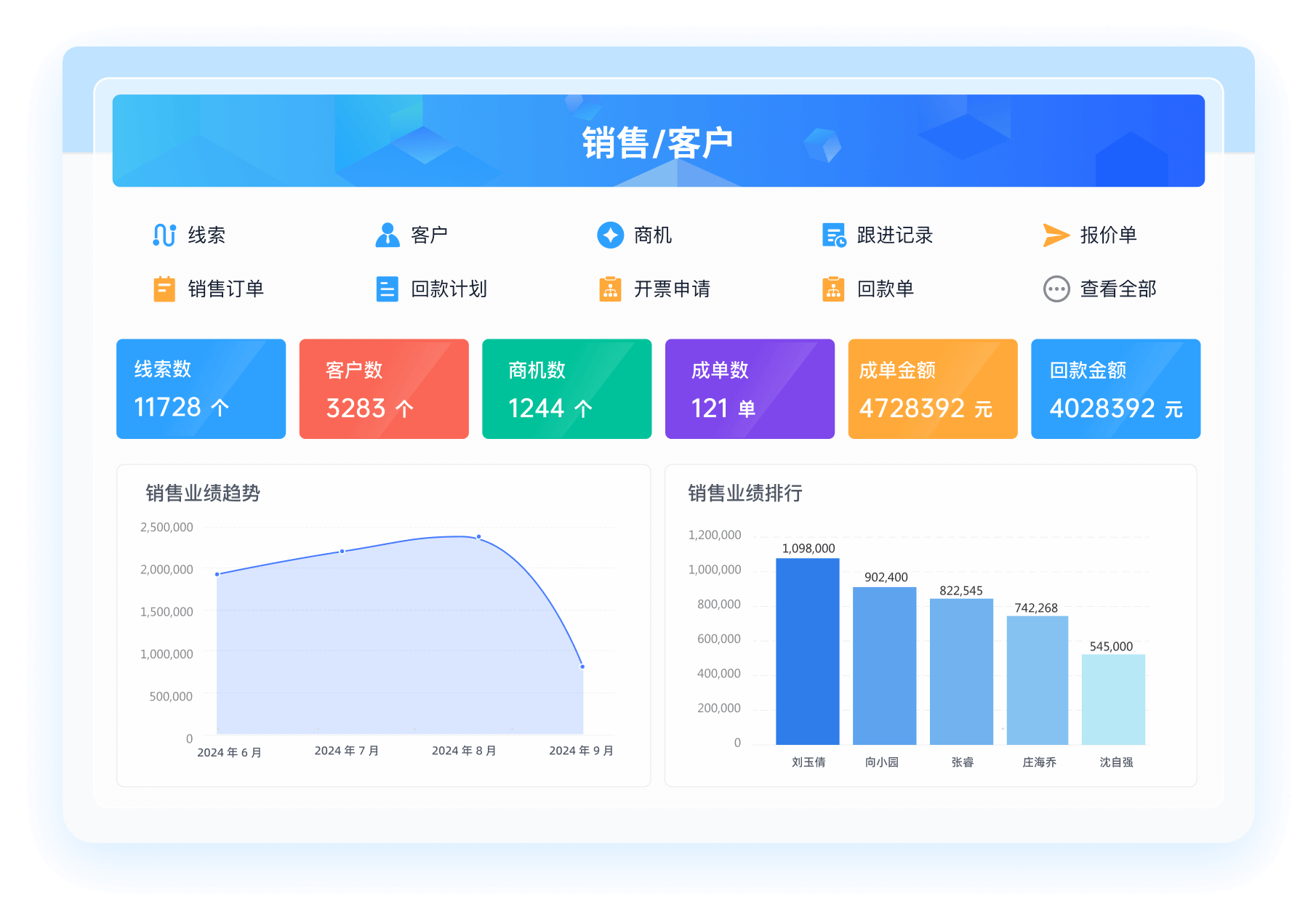

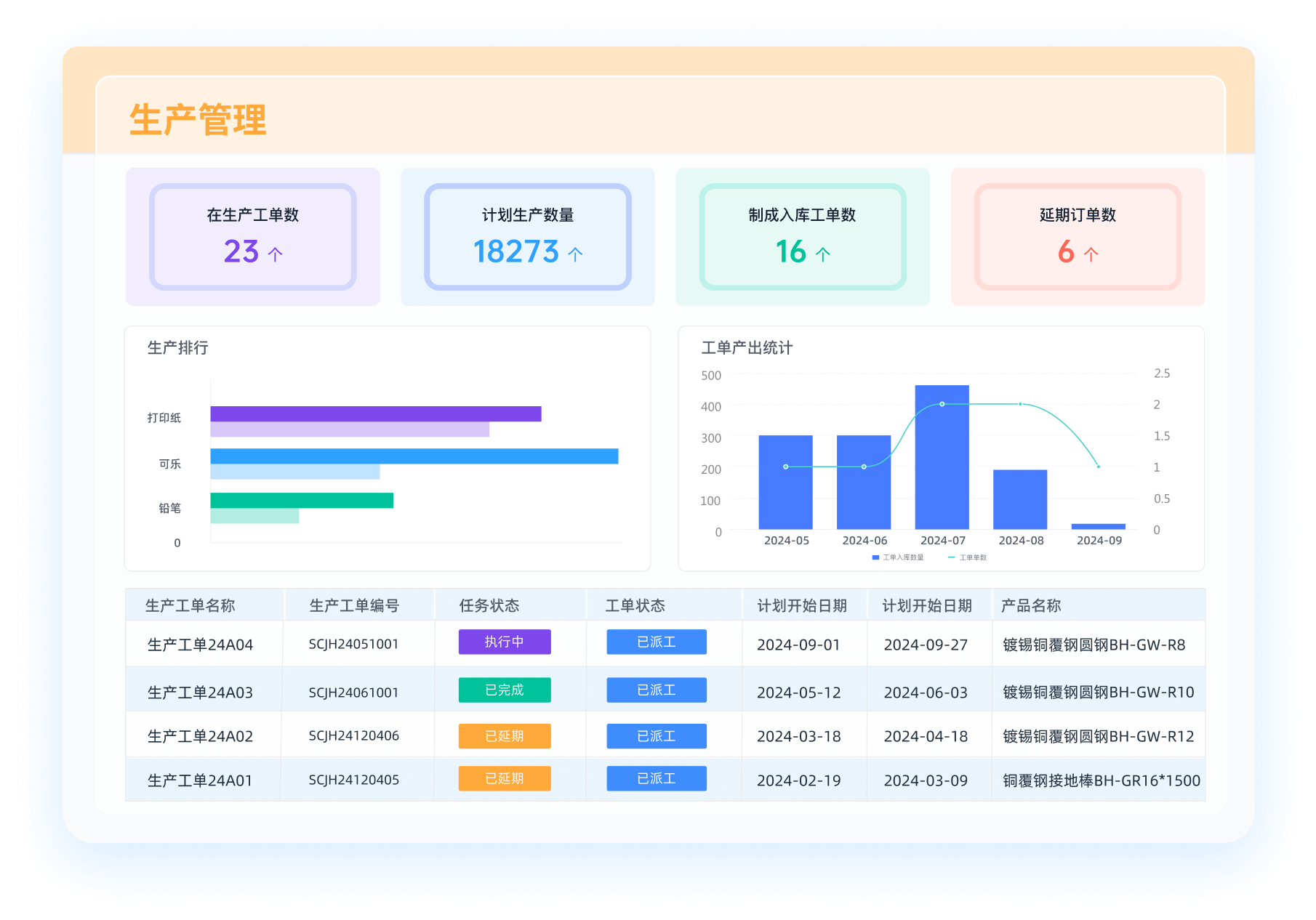

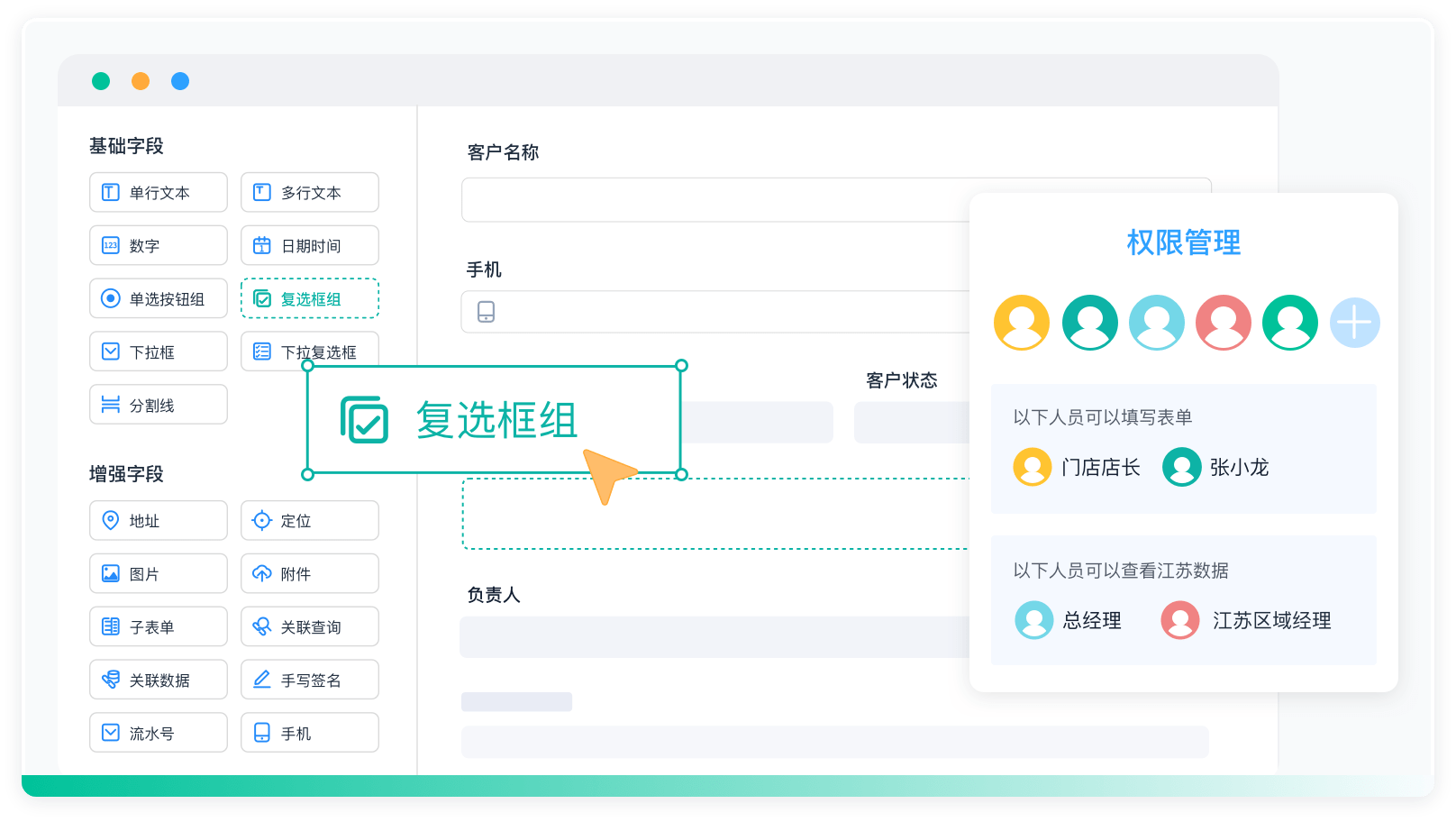

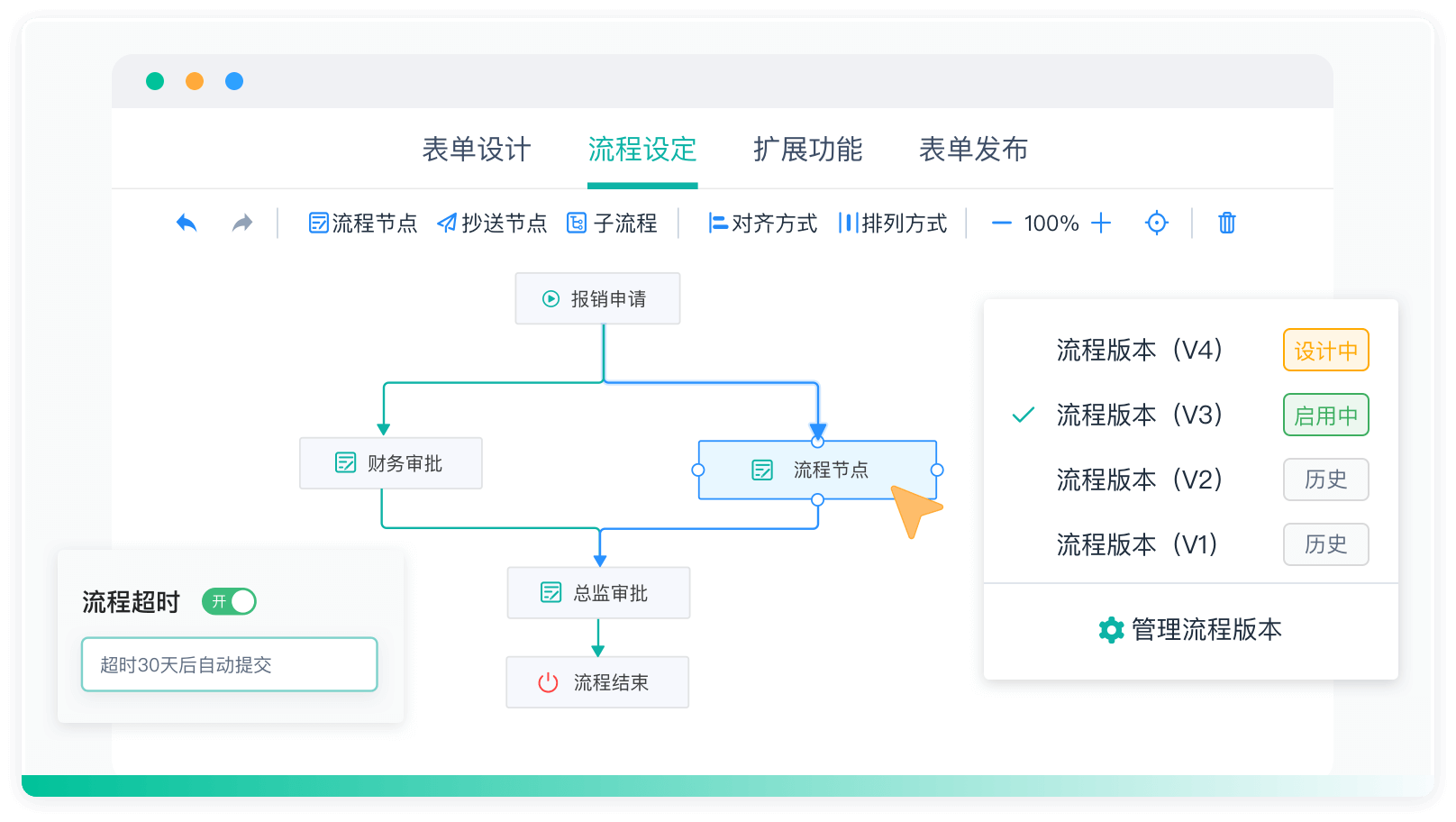

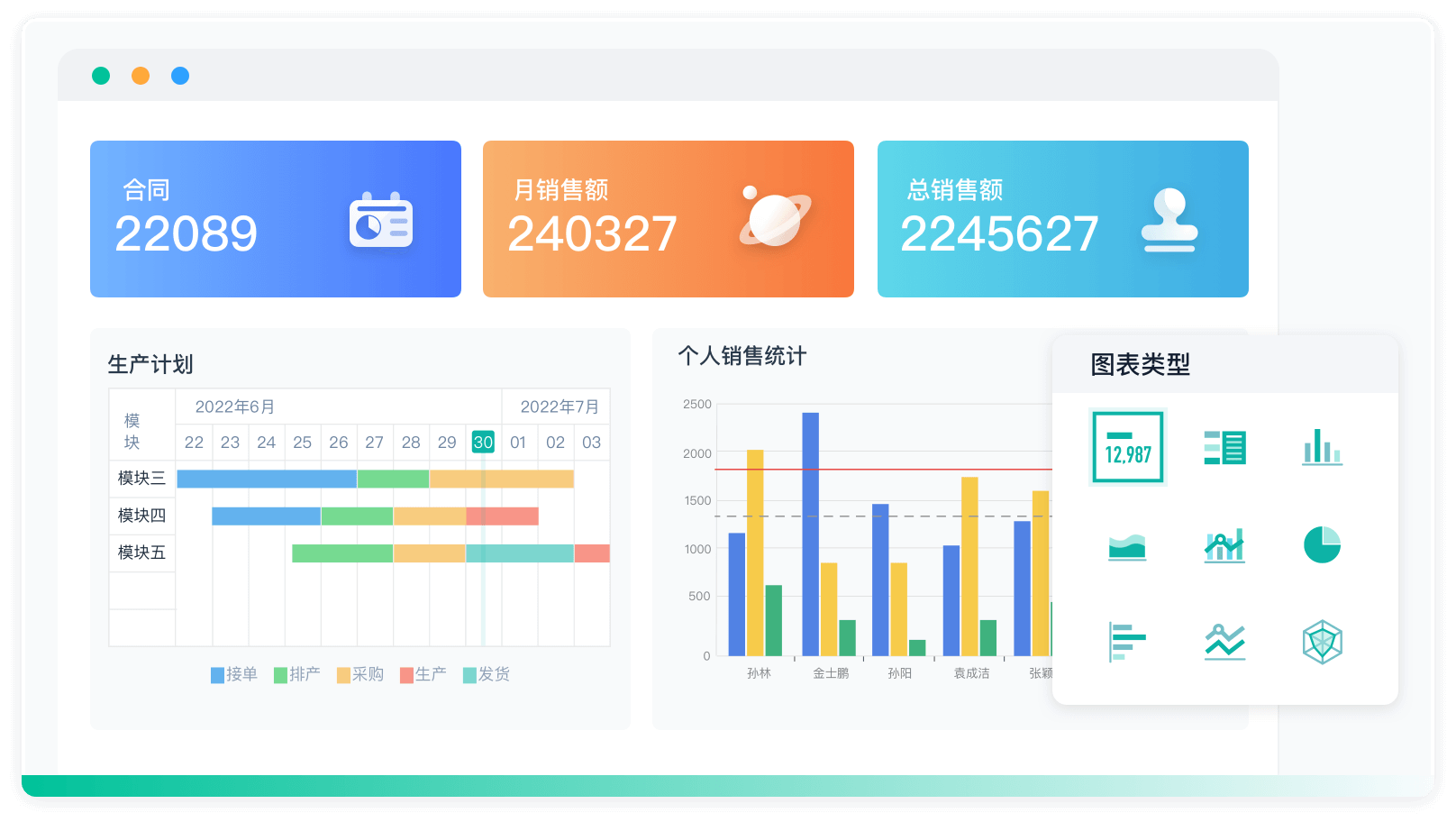

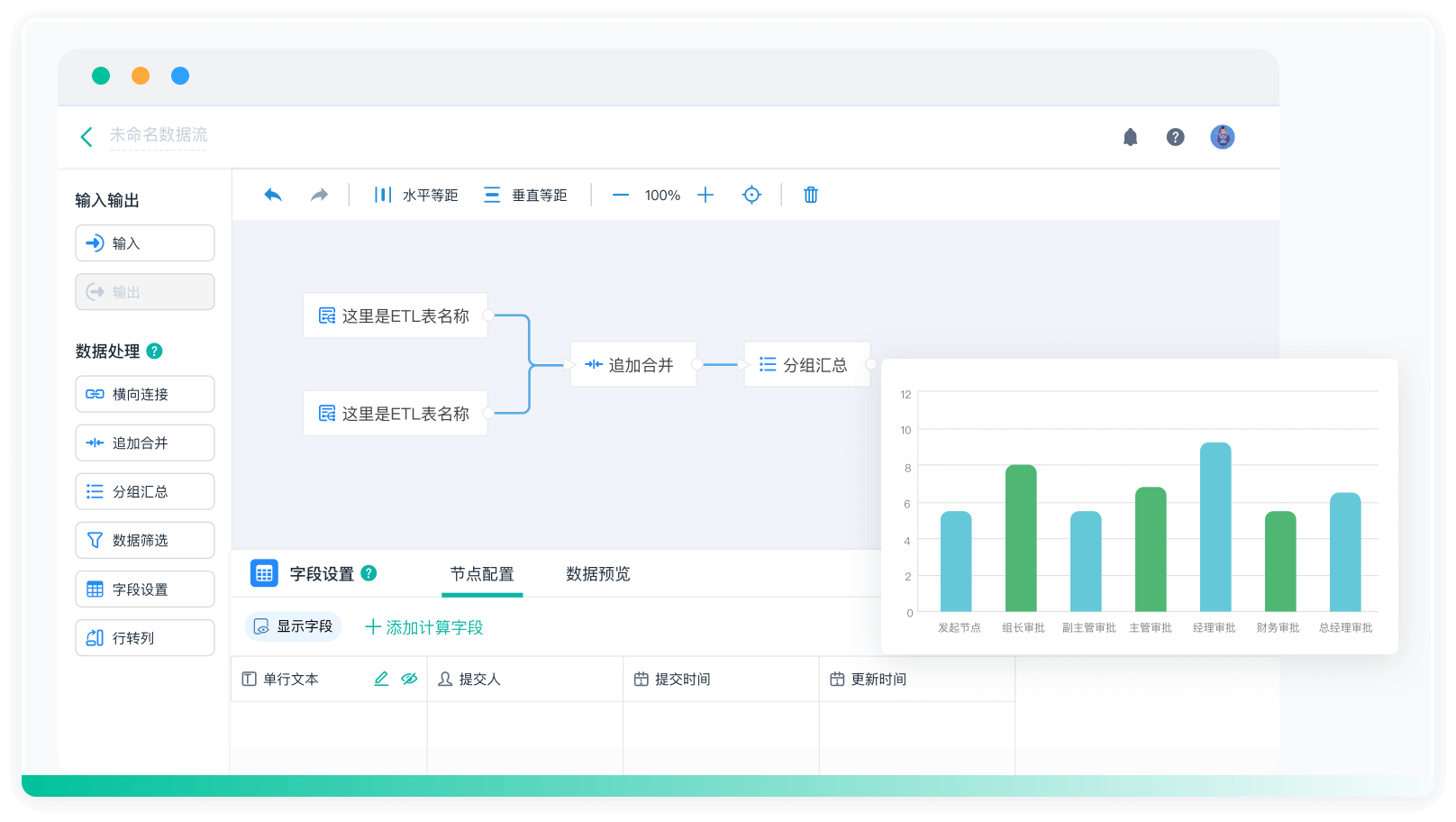

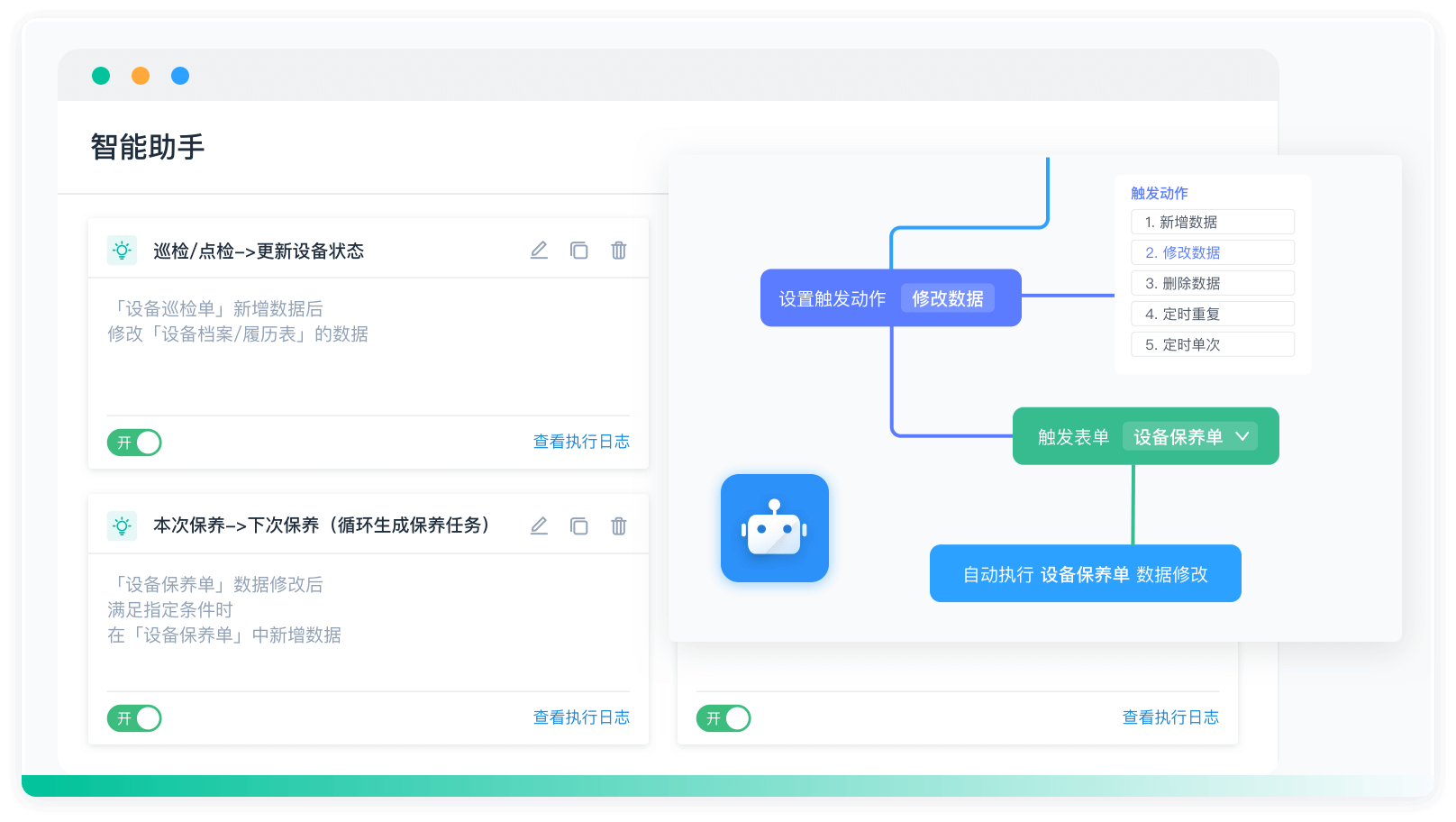

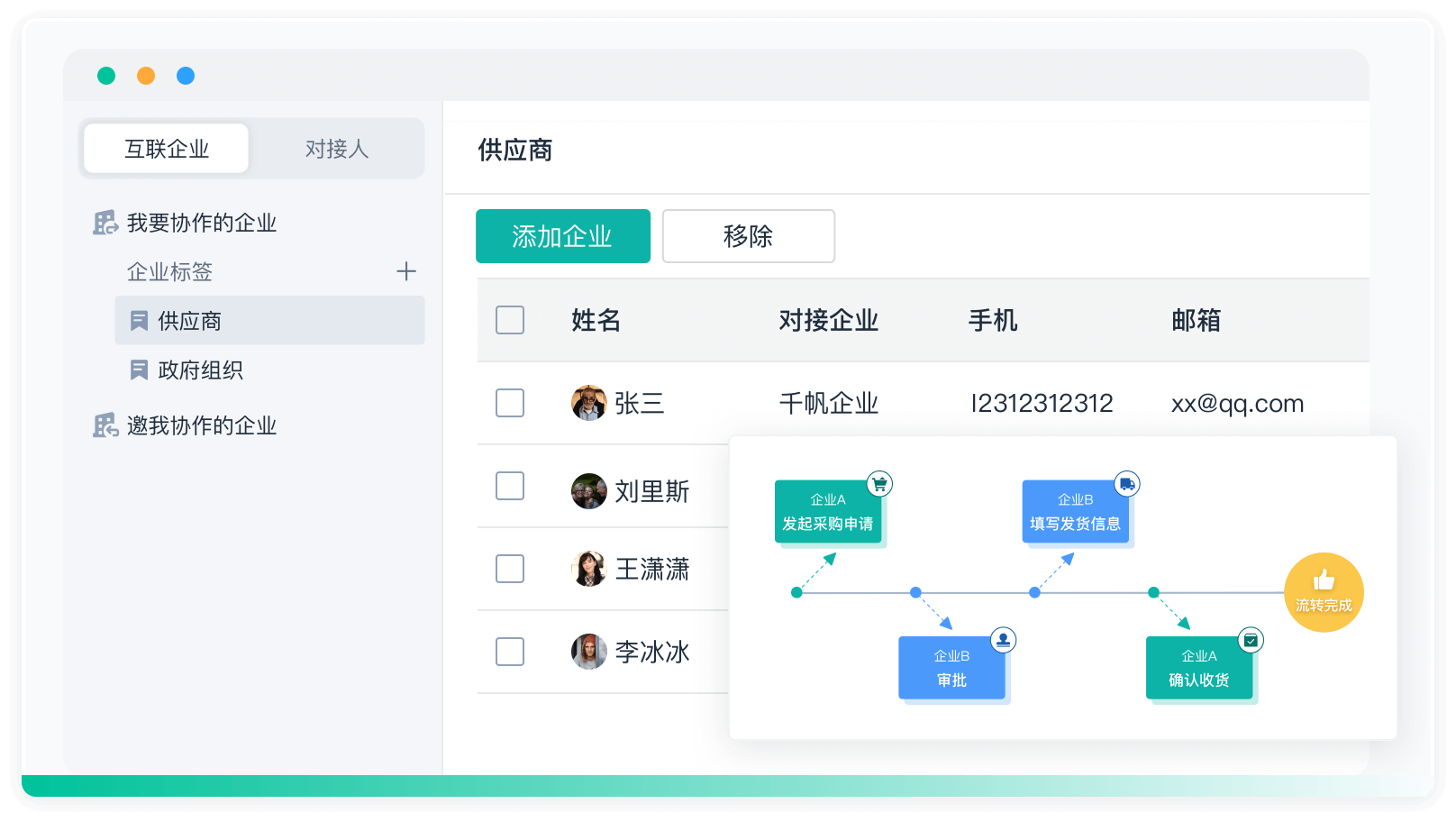

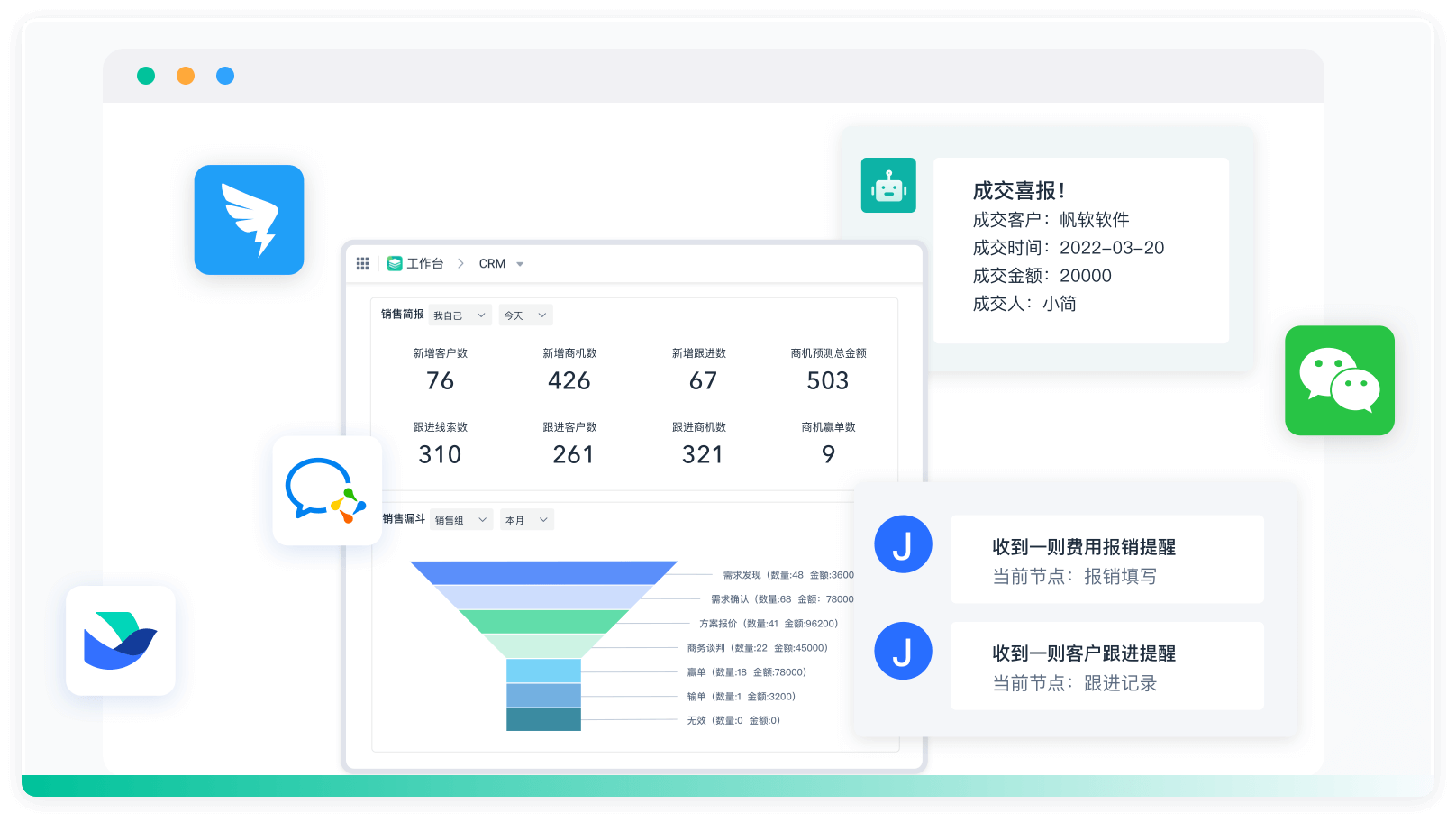

对于希望快速搭建管理软件的企业,可以考虑使用零代码开发平台。这些平台允许用户在短时间内创建定制的管理系统,降低了开发成本和时间。推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

此外,平台上还有100+企业管理系统模板可供免费使用,无需下载,在线安装,方便快捷:

地址: https://s.fanruan.com/7wtn5;

阅读时间:5 分钟

阅读时间:5 分钟  浏览量:1284次

浏览量:1284次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》