TPM(Trusted Platform Module,可信平台模块)是一种专用芯片,旨在提供硬件级安全性。TPM用于生成、存储和限制使用加密密钥、保障平台完整性、支持安全启动过程。它通过硬件方式来确保数据和身份验证的安全,防止恶意软件篡改系统配置。TPM的一个重要功能是支持安全启动。安全启动功能确保了计算机在启动过程中未被篡改,只有经过验证的软件才能运行,从而防止恶意软件在系统启动时加载。

一、TPM的基本概念、用途和功能

TPM的基本概念

TPM是一个微处理器,用于执行与安全相关的功能,主要涉及加密和解密操作。它是计算机的一个嵌入式组件,由可信计算组织(TCG)制定标准。TPM可以在硬件级别提供安全性,而不是依赖于软件层,这使其特别适合于防范一些高级攻击,比如冷启动攻击。

TPM的用途

TPM广泛用于各种计算设备,从个人电脑、服务器到物联网设备。它的主要用途包括:数据加密、身份验证、平台完整性验证和密钥管理。通过提供这些功能,TPM可以帮助企业和用户保护敏感信息、防范数据泄露、确保系统配置的完整性。

TPM的功能

TPM具备多个核心功能,包括但不限于:

- 密钥生成和管理:TPM能够生成并安全地存储加密密钥,这些密钥可以用于加密文件、磁盘和通信。

- 平台完整性验证:TPM可以记录系统配置的状态,并在启动时进行验证,以确保系统未被篡改。

- 支持安全启动:通过确保只有经过验证的软件可以在启动过程中运行,TPM防止恶意软件加载。

- 设备身份验证:TPM可以提供唯一的设备身份,用于网络和其他系统中的身份验证过程。

二、TPM的硬件结构和工作原理

TPM的硬件结构

TPM芯片通常包含多个硬件模块,每个模块都有其特定功能:

- 加密引擎:用于执行加密和解密操作,支持多种加密算法。

- 非易失性存储器:用于存储加密密钥和其他敏感数据,即使设备关机也不会丢失。

- 随机数生成器:生成高质量的随机数,确保加密过程的安全性。

- SHA-1/SHA-256哈希模块:用于计算数据的哈希值,确保数据完整性。

- 输入输出接口:与主系统通信的接口,传递数据和命令。

TPM的工作原理

TPM通过以下步骤来实现其功能:

- 密钥生成:TPM生成一对公钥和私钥,私钥永远不会离开TPM芯片。

- 密钥存储:生成的密钥存储在TPM的非易失性存储器中,确保其安全性。

- 数据加密:使用存储的密钥,TPM可以加密和解密数据,确保数据在传输和存储过程中的安全。

- 平台验证:在系统启动时,TPM会记录并验证系统的配置状态,确保未被篡改。

- 身份验证:TPM可以生成和存储设备的唯一身份标识,用于网络和系统中的身份验证。

三、TPM在操作系统中的应用

Windows操作系统中的TPM应用

在Windows操作系统中,TPM被广泛用于多个安全功能:

- BitLocker驱动器加密:TPM用于存储加密密钥,确保只有经过身份验证的用户才能访问加密数据。

- Windows Hello:利用TPM存储用户的生物特征数据,比如指纹和面部识别信息,确保登录过程的安全。

- 安全启动:TPM确保只有经过验证的操作系统和驱动程序能够加载,防止恶意软件在启动过程中运行。

Linux操作系统中的TPM应用

在Linux操作系统中,TPM也有广泛应用:

- 硬盘加密:类似于Windows的BitLocker,Linux可以使用TPM存储加密密钥,保护硬盘数据。

- 身份验证:TPM可以用于存储用户的公钥和私钥,确保网络和系统中的身份验证过程安全。

- 完整性检查:利用TPM记录和验证系统文件的哈希值,确保文件未被篡改。

四、TPM的安全性和潜在风险

TPM的安全性

TPM通过硬件级别的加密和存储功能,提供了比软件更高的安全性。它的加密密钥永远不会离开芯片,难以被攻击者窃取。TPM的随机数生成器和哈希模块确保了加密过程的安全性和数据的完整性。

TPM的潜在风险

尽管TPM提供了高水平的安全性,但也存在一些潜在风险:

- 硬件攻击:高级攻击者可能通过物理手段攻击TPM芯片,获取其中存储的密钥。

- 固件漏洞:TPM的固件如果存在漏洞,可能被恶意软件利用,从而绕过安全机制。

- 设备丢失:如果带有TPM的设备丢失,攻击者可能通过破解设备获取其中存储的敏感数据。

五、TPM的未来发展方向

TPM 2.0标准

TPM 2.0是TPM技术的最新标准,提供了更高的安全性和更多的功能。TPM 2.0支持多种加密算法,提供更强的兼容性和灵活性。它还增加了对更多平台和设备的支持,包括物联网设备和嵌入式系统。

TPM在物联网中的应用

随着物联网设备数量的增加,TPM在物联网中的应用前景广阔。TPM可以为物联网设备提供身份验证、数据加密和设备完整性验证,确保物联网系统的安全性。

TPM与区块链技术的结合

TPM与区块链技术的结合也被认为是未来的重要发展方向。TPM可以为区块链网络中的节点提供硬件级别的身份验证和数据加密,增强区块链网络的安全性和可靠性。

六、TPM与其他安全技术的比较

TPM vs HSM(硬件安全模块)

TPM和HSM都是用于提供硬件级别安全性的设备,但它们有不同的应用场景和功能。TPM主要用于个人电脑和嵌入式设备,而HSM更多用于服务器和数据中心。HSM通常具有更高的性能和更强的安全性,但也更昂贵。

TPM vs 软件加密

与软件加密相比,TPM提供了更高的安全性,因为它的密钥存储在硬件中,不易被窃取。软件加密依赖于操作系统和应用程序,容易受到恶意软件和系统漏洞的攻击。TPM通过硬件方式提供了更为坚固的安全保障。

TPM vs UEFI Secure Boot

TPM和UEFI Secure Boot都是用于确保系统启动安全的技术。TPM提供了硬件级别的密钥管理和平台验证,而UEFI Secure Boot通过验证启动过程中的固件和驱动程序来确保系统安全。两者可以结合使用,提供更全面的启动安全保障。

TPM vs 智能卡

TPM和智能卡都是用于存储加密密钥和执行加密操作的硬件设备。智能卡通常用于身份验证和支付系统,而TPM则更多用于计算设备的安全性。TPM嵌入在设备中,提供持续的安全保障,而智能卡则是便携式设备,可以在不同系统中使用。

TPM vs TEE(可信执行环境)

TPM和TEE都是用于提供硬件级别安全性的技术。TPM主要用于密钥管理和平台验证,而TEE则提供一个隔离的执行环境,确保敏感应用程序和数据的安全。TEE通常用于移动设备和嵌入式系统,而TPM则更多用于个人电脑和服务器。

相关问答FAQs:

什么是TPM?

TPM(Total Productive Maintenance,全面生产维护)是一种旨在提高设备效率和生产力的管理方法。它通过鼓励全员参与设备维护,减少停机时间,提升设备的整体效率。TPM的核心理念是将设备的维护责任从专业的维护团队扩展到所有员工,确保每个人都对设备的正常运转负有责任。TPM不仅仅关注设备的维修,还强调设备的预防性维护与持续改进,以确保设备始终处于最佳状态。

TPM的实施通常包括八个主要支柱:自主维护、计划维护、设备管理、培训与教育、质量维护、安全与环境、管理支持以及持续改进。通过这些支柱的实施,TPM旨在实现“零故障、零损失”的目标,从而提高企业的整体生产效率和竞争力。

TPM的主要优点是什么?

TPM为企业带来了多个方面的好处。首先,TPM可以显著减少设备的故障率,降低设备停机时间,这直接提高了生产效率。其次,TPM通过全员参与的方式,增强了员工的责任感和归属感,提升了团队的凝聚力。此外,TPM还能够改善产品质量,降低生产成本,从而提升企业的市场竞争力。通过定期的设备检查与维护,企业能够及时发现和解决潜在问题,降低了意外故障的风险。

此外,TPM还强调了员工的培训与发展。通过对员工进行设备操作和维护的培训,不仅可以提升他们的技能,还能增强他们对设备的理解。这种知识的积累和分享,有助于形成良好的工作氛围,促进创新和持续改进。

如何实施TPM?

实施TPM并不是一蹴而就的过程,而是需要企业在多个层面进行系统性的改进。首先,企业管理层需要明确TPM的目标和愿景,并形成统一的实施方案。接下来,企业需要组建TPM团队,负责推动TPM的实施与管理。

在实施过程中,培训是一个关键环节。企业需要对所有员工进行TPM相关知识的培训,确保每个人都了解自己的角色与责任。此外,企业还应定期进行设备检查与维护,建立设备管理系统,以便实时监控设备的运行状态。

企业还可以通过设定KPI(关键绩效指标)来评估TPM的实施效果。这些指标可以包括设备的故障率、生产效率、员工参与度等。通过数据分析,企业可以及时调整TPM的实施策略,确保实现既定的目标。

总之,TPM是一种全面、系统的设备管理理念,通过全员参与与持续改进,帮助企业提升设备效率与生产力,进而提高市场竞争力。

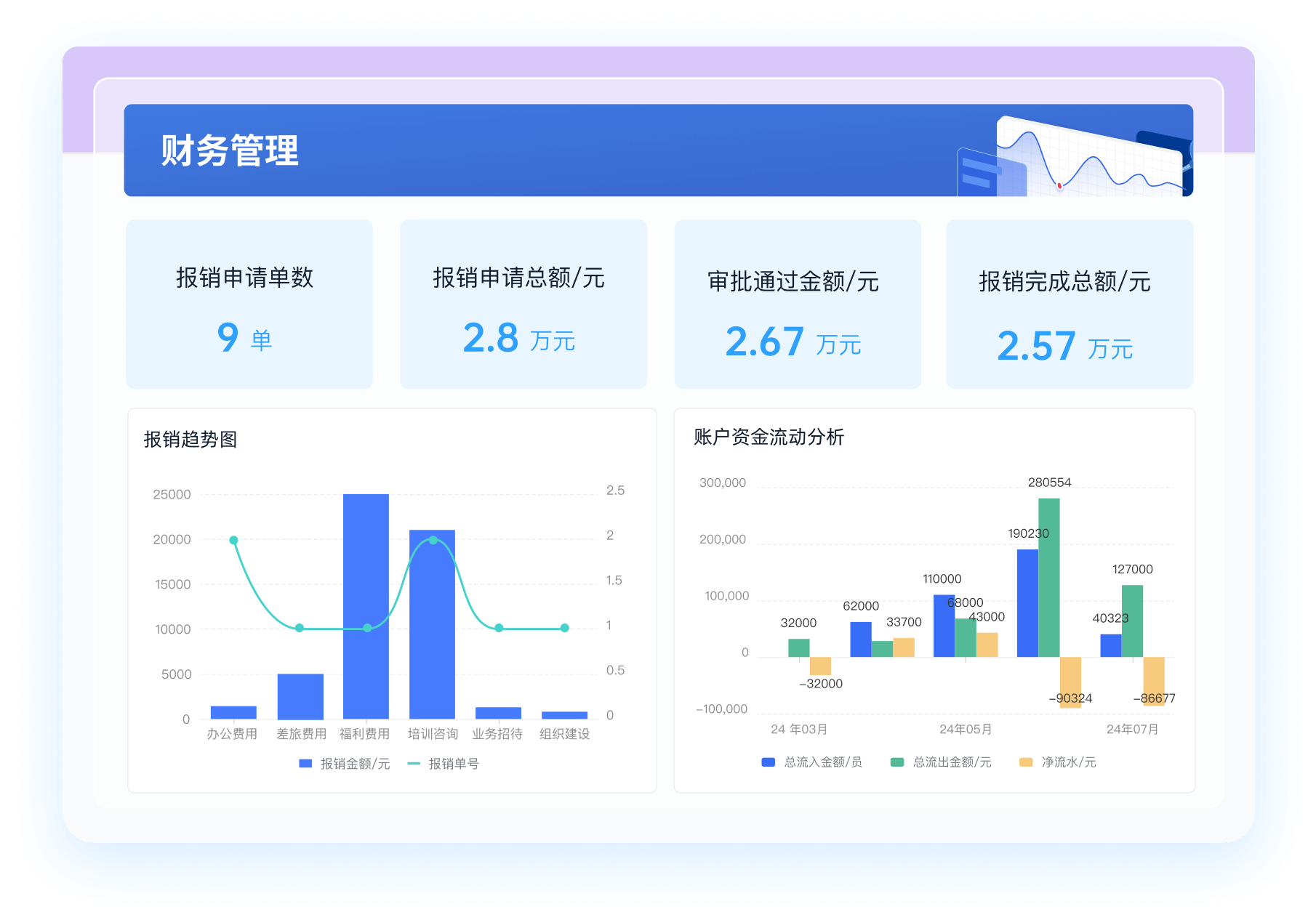

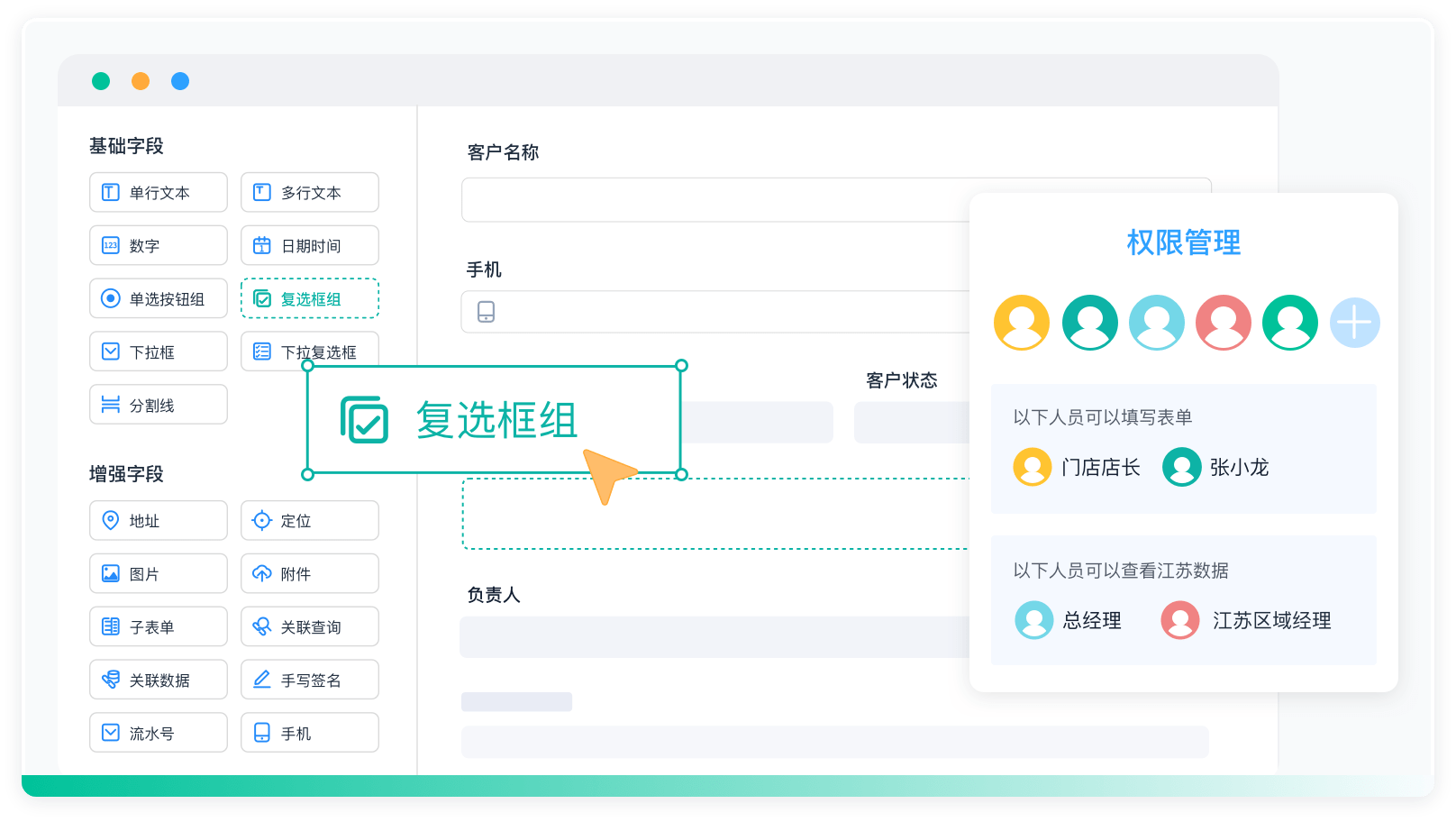

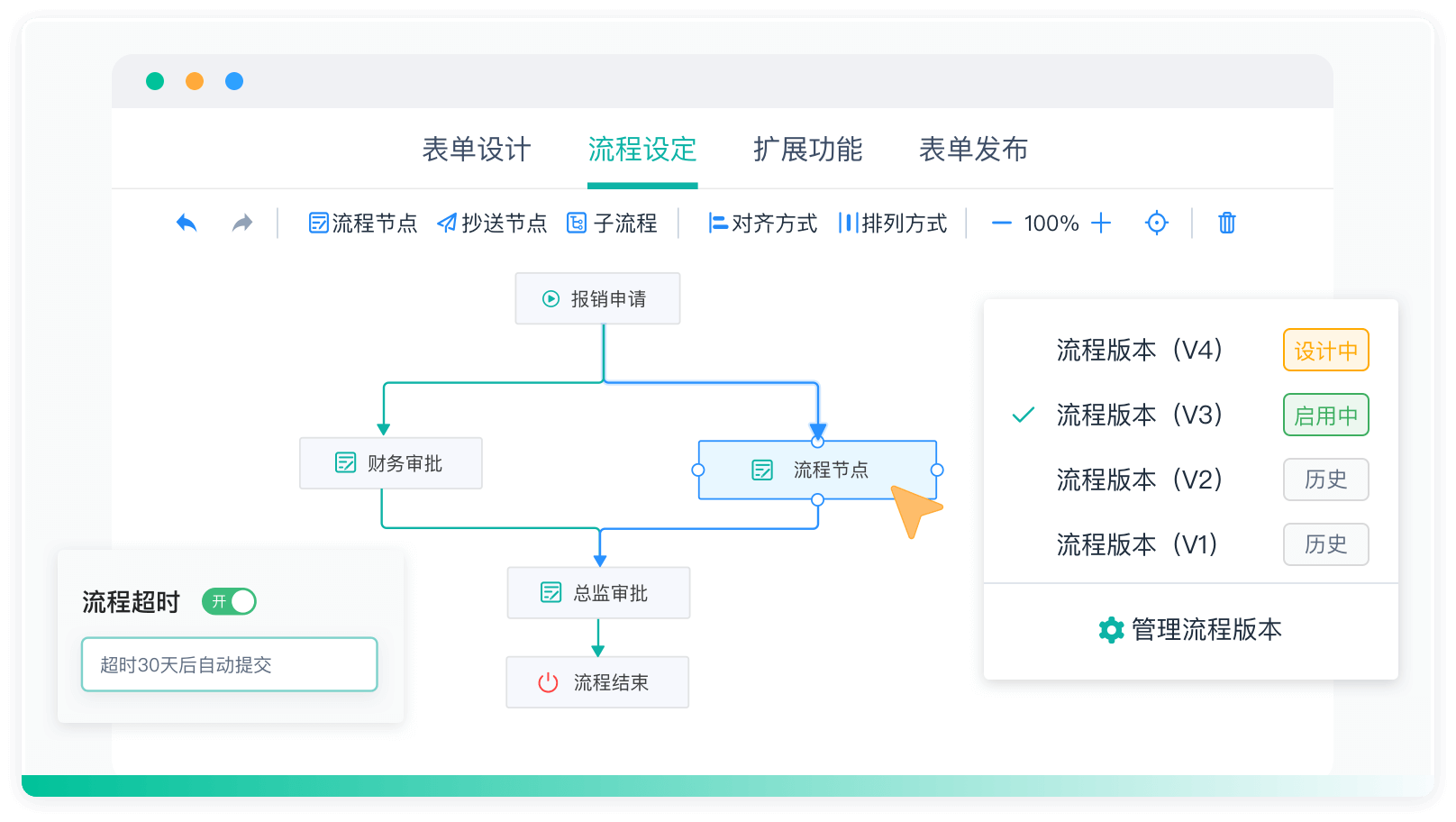

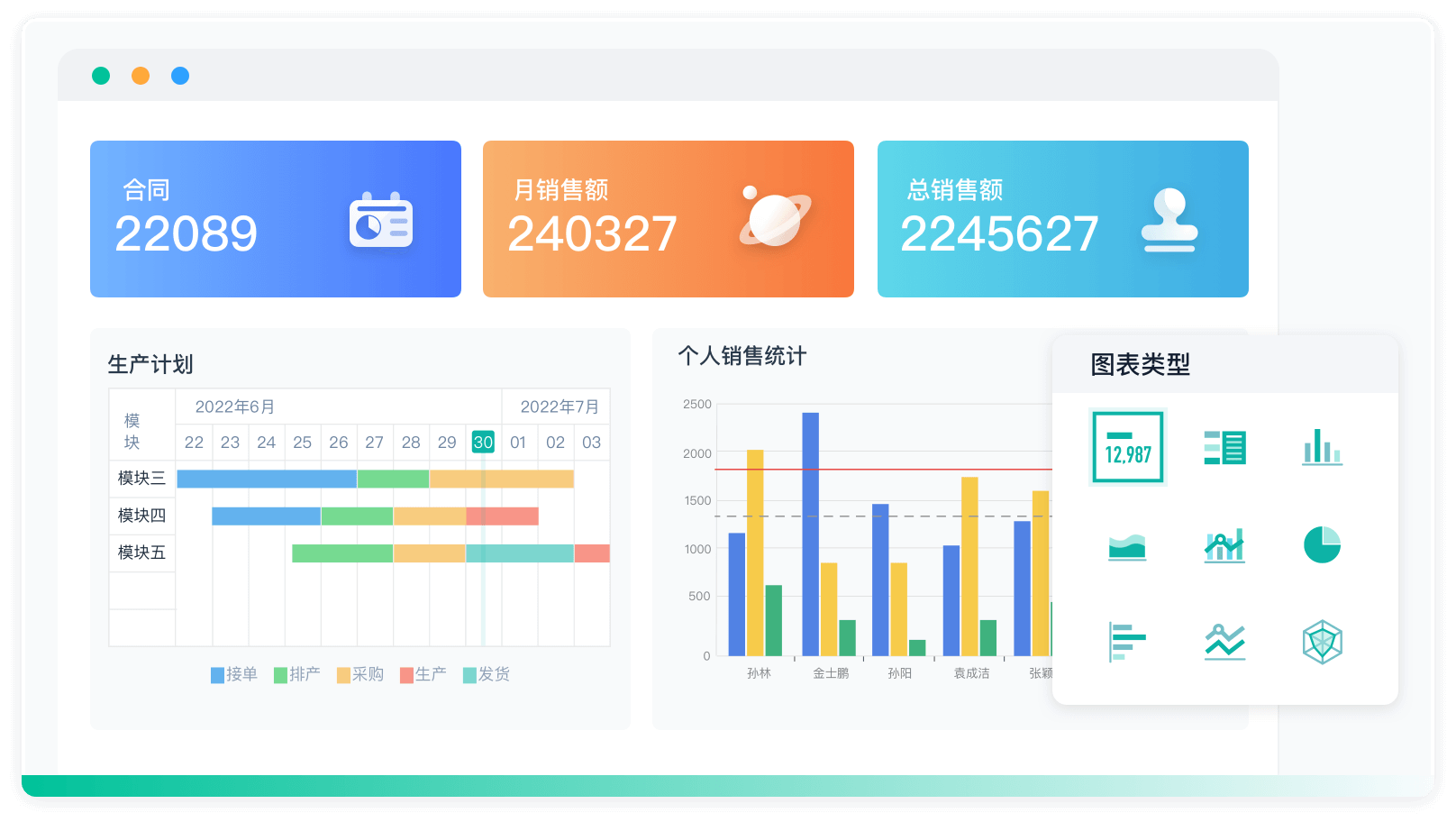

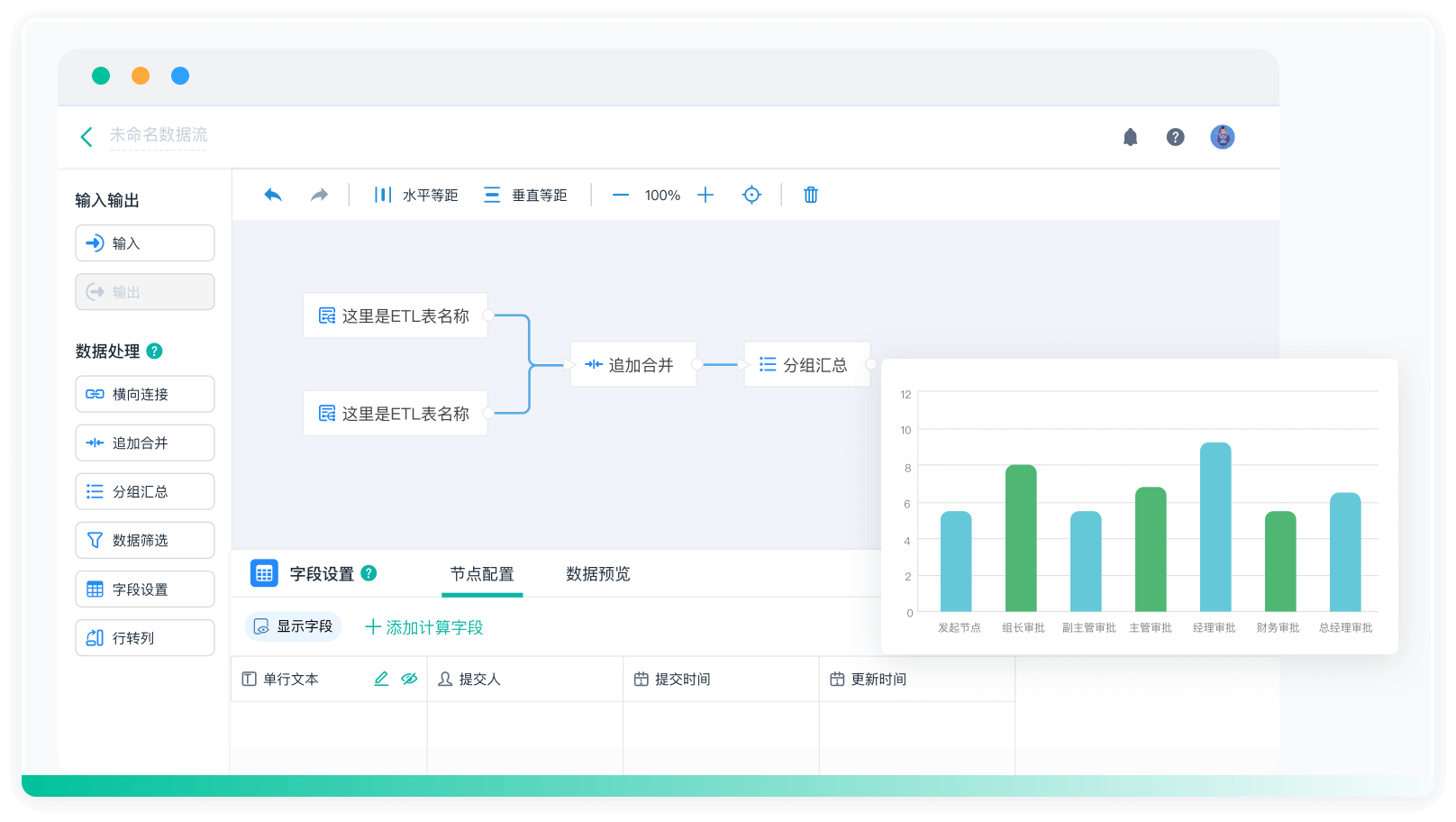

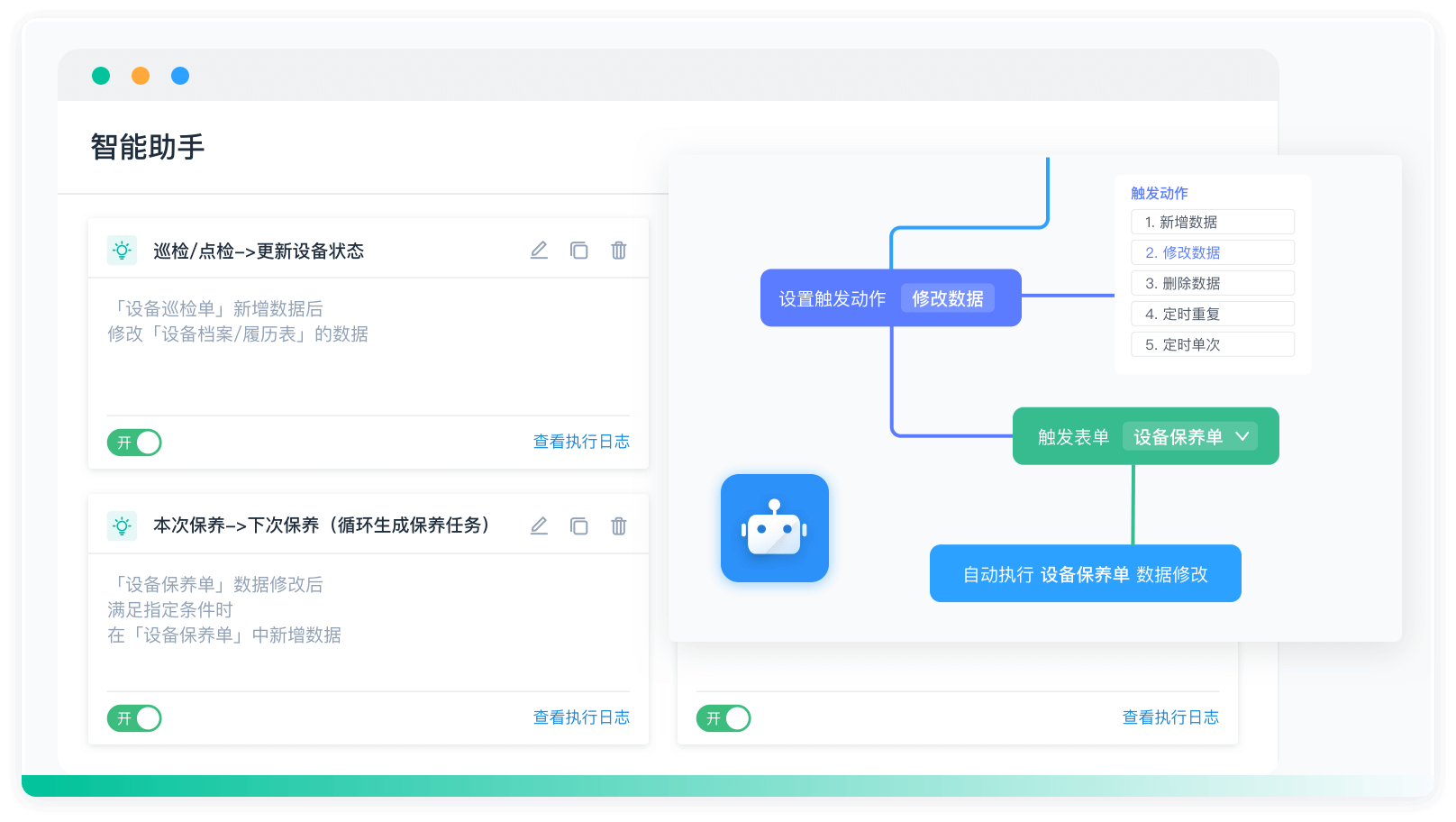

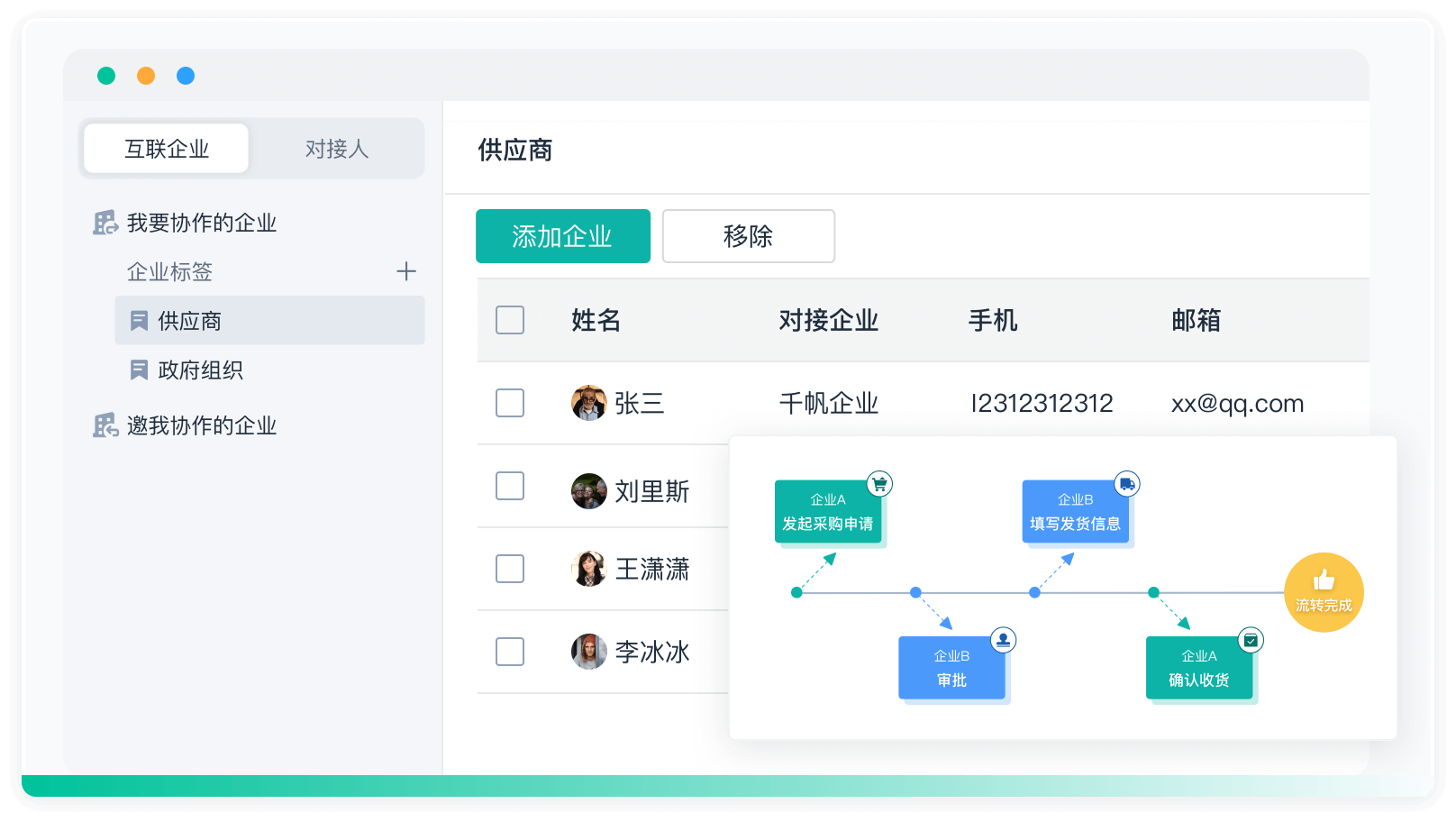

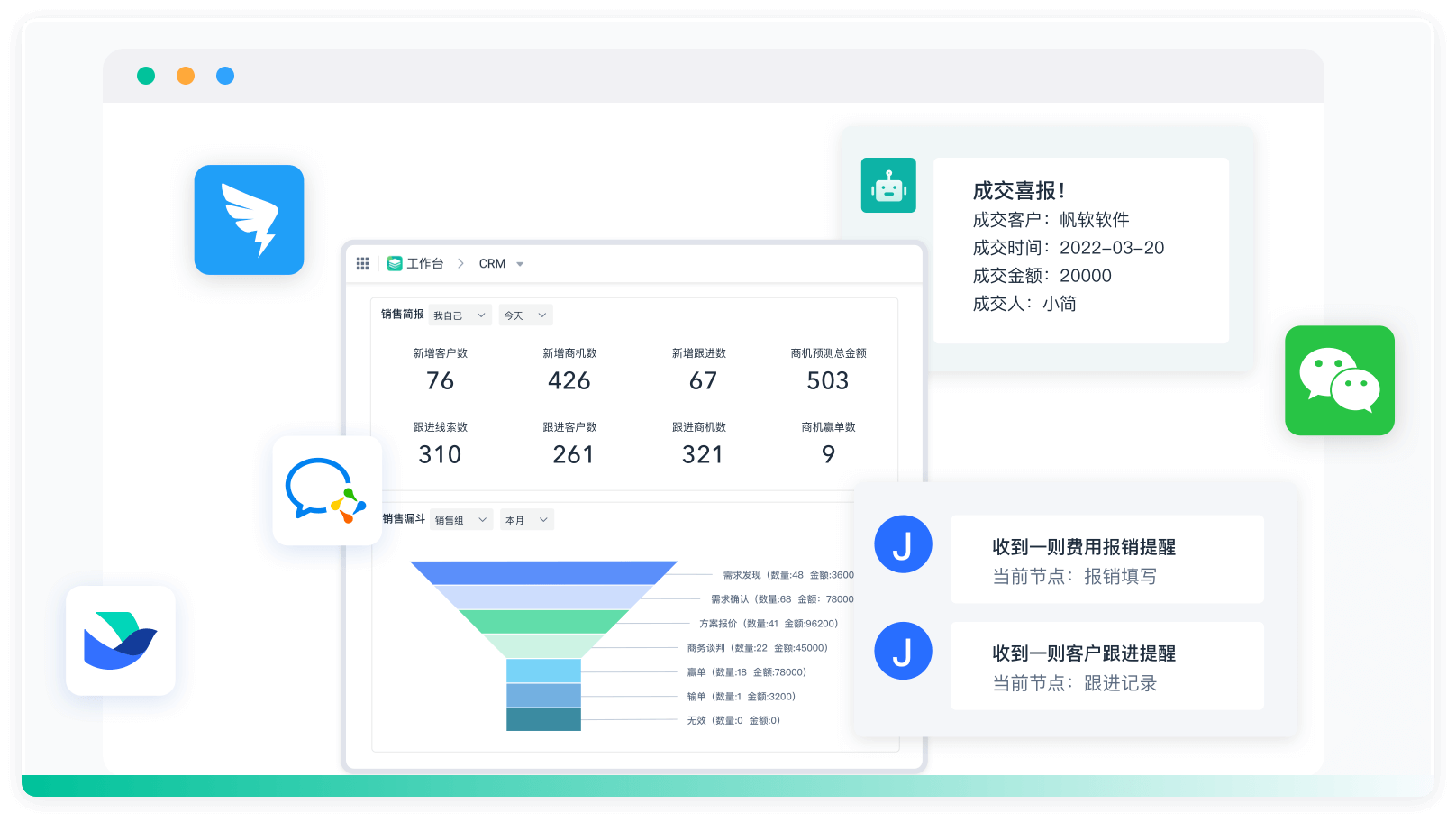

如果您对企业管理系统感兴趣,推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:8 分钟

阅读时间:8 分钟  浏览量:7840次

浏览量:7840次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》