TPM(可信平台模块)是一种通过硬件进行计算机安全管理的技术。 它能够存储加密密钥、提供硬件级别的安全性,并且可以确保系统启动过程的完整性。TPM主要用于增强计算机的安全性,防止未经授权的访问和数据泄露。通过TPM,系统可以在启动时验证其固件和操作系统是否被篡改,从而确保系统的可靠性和安全性。TPM的一个关键功能是提供一个安全的环境来存储加密密钥,这意味着即使攻击者获得了计算机的物理访问权,他们也无法轻易地窃取或篡改数据。此外,TPM还支持远程验证,使管理员能够确认设备的安全状态。

一、TPM的基本概念

TPM(Trusted Platform Module,可信平台模块)是一种安全芯片,通常集成在计算机的主板上。它通过硬件实现了一系列安全功能,主要用于增强计算机系统的安全性和可靠性。TPM的核心功能包括:

-

安全存储加密密钥:TPM能够生成、存储和管理加密密钥,确保这些密钥仅在受信任的环境中使用。加密密钥在TPM内生成,并且从不暴露在外部存储器中,这大大提高了密钥的安全性。

-

平台完整性验证:TPM能够在计算机启动时验证固件和操作系统的完整性,防止未经授权的修改。通过测量启动过程中的关键组件,TPM可以检测到任何异常或篡改行为。

-

远程验证:TPM支持远程验证功能,使管理员能够确认设备的安全状态。通过远程验证,管理员可以确保设备运行在受信任的环境中,并且没有被恶意软件或其他威胁所感染。

-

安全启动:TPM能够确保系统启动过程的安全性,防止恶意软件在启动阶段加载。通过验证启动过程中的各个组件,TPM可以确保系统在启动时的完整性和可靠性。

二、TPM的主要功能

TPM 提供了一系列关键功能,这些功能在不同的安全场景中发挥着重要作用:

-

密钥生成与管理:TPM能够生成和存储加密密钥,并且这些密钥在TPM内生成,从不暴露在外部存储器中。TPM支持多种加密算法,如RSA、ECC等,确保加密密钥的安全性。

-

加密与解密:TPM能够对数据进行加密和解密操作,确保数据在传输和存储过程中的机密性。通过TPM进行加密,数据即使被窃取也无法被解密,从而保护数据的安全。

-

数字签名:TPM能够生成数字签名,用于验证数据的来源和完整性。数字签名可以确保数据在传输过程中没有被篡改,并且能够确认数据的发送方身份。

-

平台配置寄存器(PCR):TPM中的PCR用于存储系统启动过程中的测量值,确保系统启动过程的完整性。通过比较PCR中的测量值,TPM能够检测到任何异常或篡改行为。

-

认证与授权:TPM能够提供认证和授权功能,确保只有经过授权的用户和设备才能访问系统资源。通过TPM进行认证,系统可以防止未经授权的访问和数据泄露。

三、TPM的应用场景

TPM 在多个领域中得到了广泛应用,主要用于提升系统的安全性和可靠性:

-

企业级安全:在企业环境中,TPM用于保护敏感数据和确保系统的完整性。通过TPM,企业可以防止数据泄露和未经授权的访问,确保业务的连续性和安全性。

-

个人计算机安全:在个人计算机中,TPM用于保护用户数据和防止恶意软件的感染。通过TPM,用户可以确保其计算机在启动时没有被篡改,并且可以安全地存储和管理加密密钥。

-

物联网设备:在物联网设备中,TPM用于确保设备的安全性和可靠性。通过TPM,物联网设备可以防止恶意攻击和数据篡改,确保设备的正常运行和数据的机密性。

-

云计算安全:在云计算环境中,TPM用于保护虚拟机和数据的安全。通过TPM,云服务提供商可以确保其基础设施的安全性,并且用户可以确保其数据在云中的机密性和完整性。

-

移动设备安全:在移动设备中,TPM用于保护用户数据和防止恶意应用的感染。通过TPM,用户可以确保其移动设备在启动时没有被篡改,并且可以安全地存储和管理加密密钥。

四、TPM的优势与挑战

TPM 提供了多个优势,但同时也面临一些挑战:

-

优势:

- 硬件级别的安全性:TPM通过硬件实现安全功能,提供了比软件安全更高的安全性。硬件级别的安全性使得TPM能够抵御多种攻击,确保系统的完整性和可靠性。

- 加密密钥的安全存储:TPM能够在硬件中安全地存储加密密钥,防止密钥被窃取或篡改。通过TPM,系统可以确保密钥的机密性和完整性。

- 系统启动过程的完整性:TPM能够在系统启动时验证固件和操作系统的完整性,防止未经授权的修改。通过TPM,系统可以确保启动过程的安全性和可靠性。

- 远程验证:TPM支持远程验证功能,使管理员能够确认设备的安全状态。通过远程验证,管理员可以确保设备运行在受信任的环境中,并且没有被恶意软件或其他威胁所感染。

-

挑战:

- 硬件成本:集成TPM芯片会增加硬件成本,特别是对于低成本设备来说。这可能会影响TPM的普及和应用。

- 兼容性问题:不同设备和操作系统可能存在兼容性问题,导致TPM功能无法正常使用。这需要设备制造商和软件开发商共同解决兼容性问题。

- 用户教育:用户需要了解和掌握TPM的使用方法,才能充分利用其安全功能。这需要进行用户教育和培训,提高用户的安全意识和技能。

五、TPM的未来发展

TPM 在未来将继续发展和演进,主要体现在以下几个方面:

-

硬件技术的进步:随着硬件技术的不断进步,TPM芯片的性能和安全性将进一步提升。新的硬件技术将使TPM能够提供更高的安全性和更丰富的功能。

-

标准化和互操作性:TPM的标准化和互操作性将进一步加强,使其能够更好地与不同设备和操作系统兼容。标准化和互操作性将促进TPM的普及和应用,提高其在不同领域中的使用率。

-

与其他安全技术的集成:TPM将与其他安全技术进行集成,形成更加完整的安全解决方案。通过与其他安全技术的集成,TPM将能够提供更加全面和高效的安全保护。

-

应用场景的扩展:TPM的应用场景将进一步扩展,覆盖更多的领域和设备。随着物联网、云计算和移动设备的快速发展,TPM将发挥越来越重要的作用,提供更加广泛和深入的安全保护。

-

用户体验的优化:TPM的用户体验将不断优化,使其更加易于使用和管理。通过优化用户体验,TPM将能够更好地满足用户的需求,提高其在实际应用中的效果和价值。

总之,TPM作为一种重要的安全技术,在计算机和信息系统中发挥着关键作用。通过不断的发展和演进,TPM将能够提供更加高效和全面的安全保护,推动计算机和信息系统的安全性和可靠性不断提升。

相关问答FAQs:

TPM如何写?

TPM(Total Productive Maintenance,全面生产维护)是指一种集成的维护管理方法,其目标是通过全员参与和持续改进来提高设备的整体效率。撰写TPM相关文档时,需要确保内容清晰、结构合理并包含必要的细节。以下是撰写TPM文档的一些关键步骤和要素。

-

引言部分

在引言部分,应简要介绍TPM的背景和重要性,说明其在企业管理中的作用。例如,可以提到TPM如何帮助企业减少设备故障,提高生产效率,降低维护成本等。 -

TPM的目标

明确TPM的目标非常重要。可以列出具体的目标,例如:- 提高设备的可用性

- 降低设备故障率

- 提高员工的参与度

- 实现零故障、零损失、零事故

-

TPM的八大支柱

详细阐述TPM的八大支柱,包括:- 自主维护

- 计划维护

- 质量维护

- 设备改进

- 人员培训

- 安全与环境

- 早期管理

- 供应链管理

每个支柱的定义、实施方法和预期效果都应详细描述,以便读者能够全面理解。

- 实施步骤

列出TPM的实施步骤,包括:- 现状分析

- 制定目标

- 组建TPM团队

- 制定实施计划

- 定期评估与改进

在每个步骤中,可以提供具体的工具和方法,例如使用流程图、数据分析等。

-

案例分析

通过实际案例来说明TPM的实施效果,可以选择成功的企业案例,分析其TPM实施的过程、遇到的挑战及解决方案,以及最终取得的成果。 -

总结与展望

在总结部分,强调TPM实施的长期效益,并展望未来的发展方向,如数字化转型对TPM的影响等。 -

附录与参考文献

如果有必要,可以在文末附上相关的参考文献、数据来源和附录资料,以便读者深入研究。

TPM的关键要素是什么?

TPM的关键要素包括设备管理、人员参与和持续改进。首先,设备管理涉及到对设备的全面维护和管理,包括定期检查、故障排除和性能提升。其次,人员参与是TPM成功的关键,所有员工都应参与到维护活动中,增强责任感与归属感。最后,持续改进是TPM的核心理念之一,企业应不断反思和调整TPM实践,以适应变化的市场环境和技术进步。

TPM实施中常见的挑战有哪些?

在实施TPM过程中,企业可能会遇到多种挑战,包括:

- 员工抵触情绪:部分员工可能对TPM的理念和措施产生抵触,认为这是额外的负担。

- 管理层支持不足:如果管理层没有充分支持TPM的实施,可能会导致资源不足和实施力度不够。

- 缺乏培训和知识:TPM的实施需要相应的知识和技能,如果企业未能提供足够的培训,可能会影响实施效果。

- 文化转变的难度:TPM要求企业文化的转变,员工需要改变对设备维护的看法和态度,这往往是一个较长的过程。

如何评估TPM实施的效果?

评估TPM实施效果可以通过以下几个方面进行:

- 设备效率:通过监测设备的可用性、故障率和维护成本等指标来评估TPM对设备性能的影响。

- 员工参与度:调查员工对TPM的认知和参与情况,了解其对TPM实施的态度和反馈。

- 生产质量:分析生产过程中的质量数据,评估TPM对产品质量的影响。

- 成本效益:通过对比实施TPM前后的成本数据,评估TPM在降低维护成本和提高生产效率方面的效果。

通过这些指标的综合分析,可以全面评估TPM的实施效果,并为后续的改进提供依据。

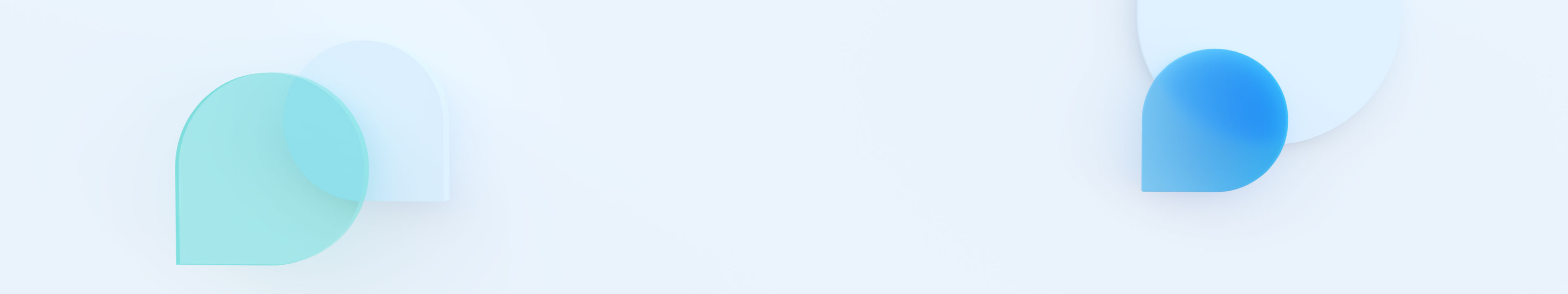

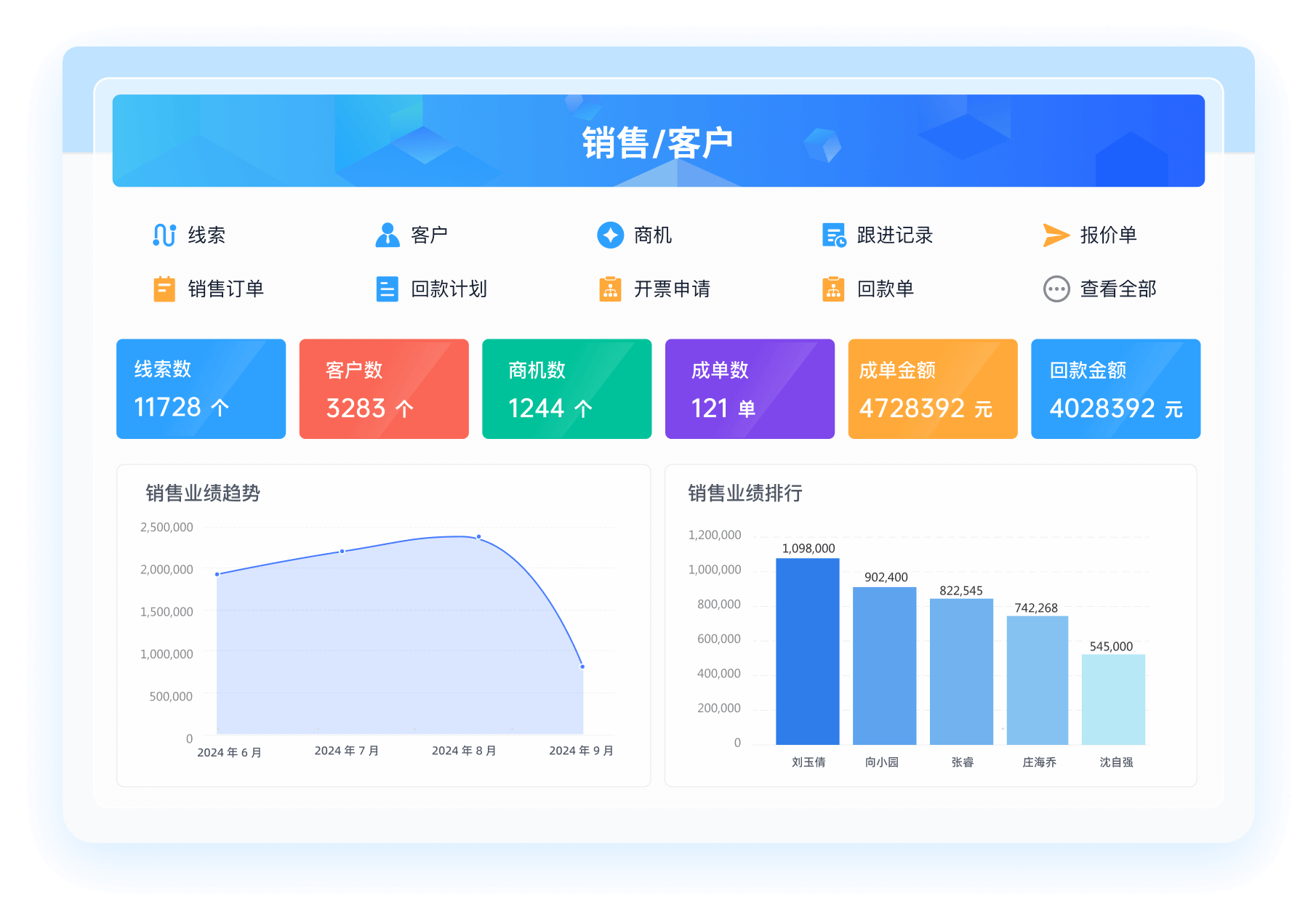

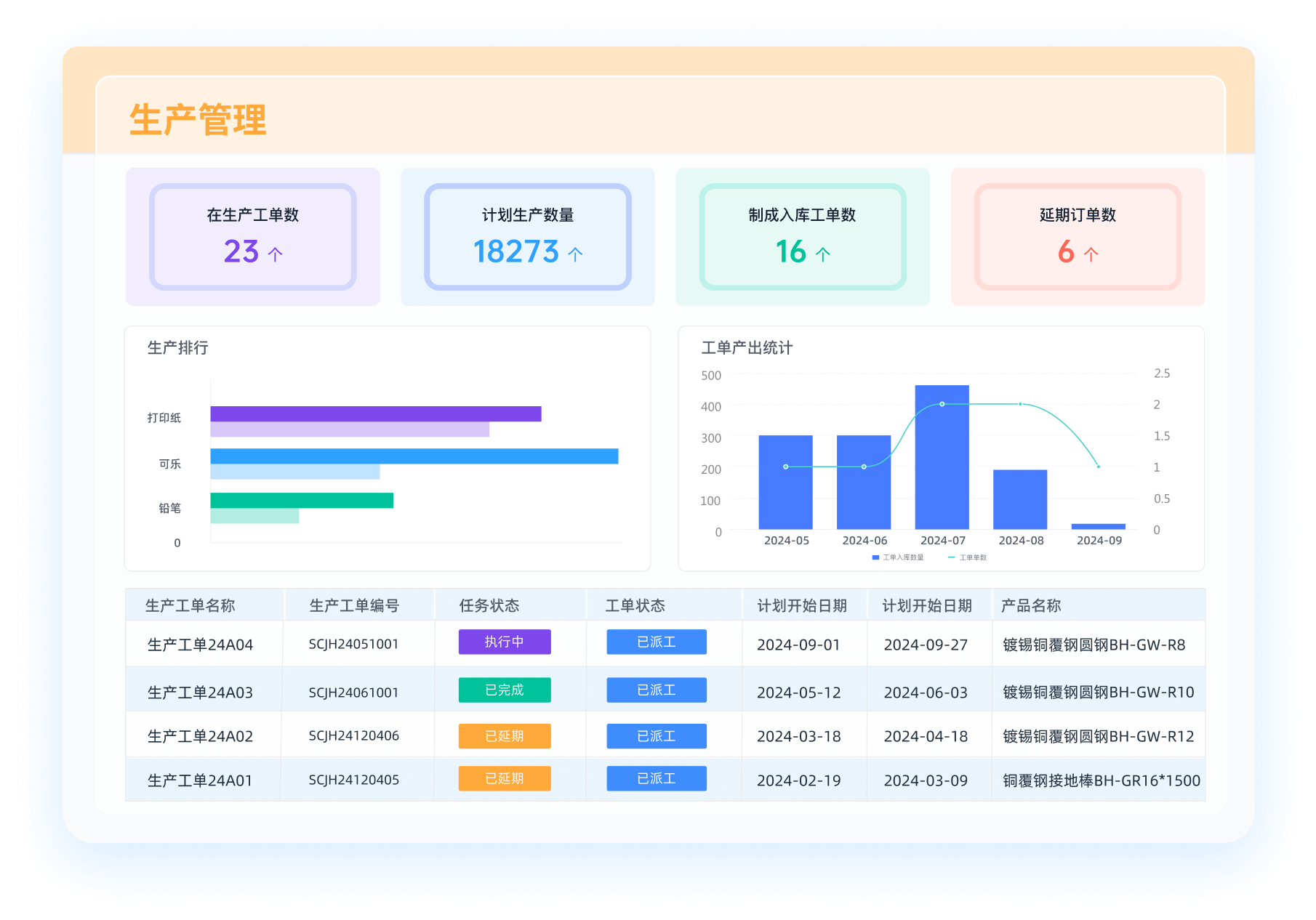

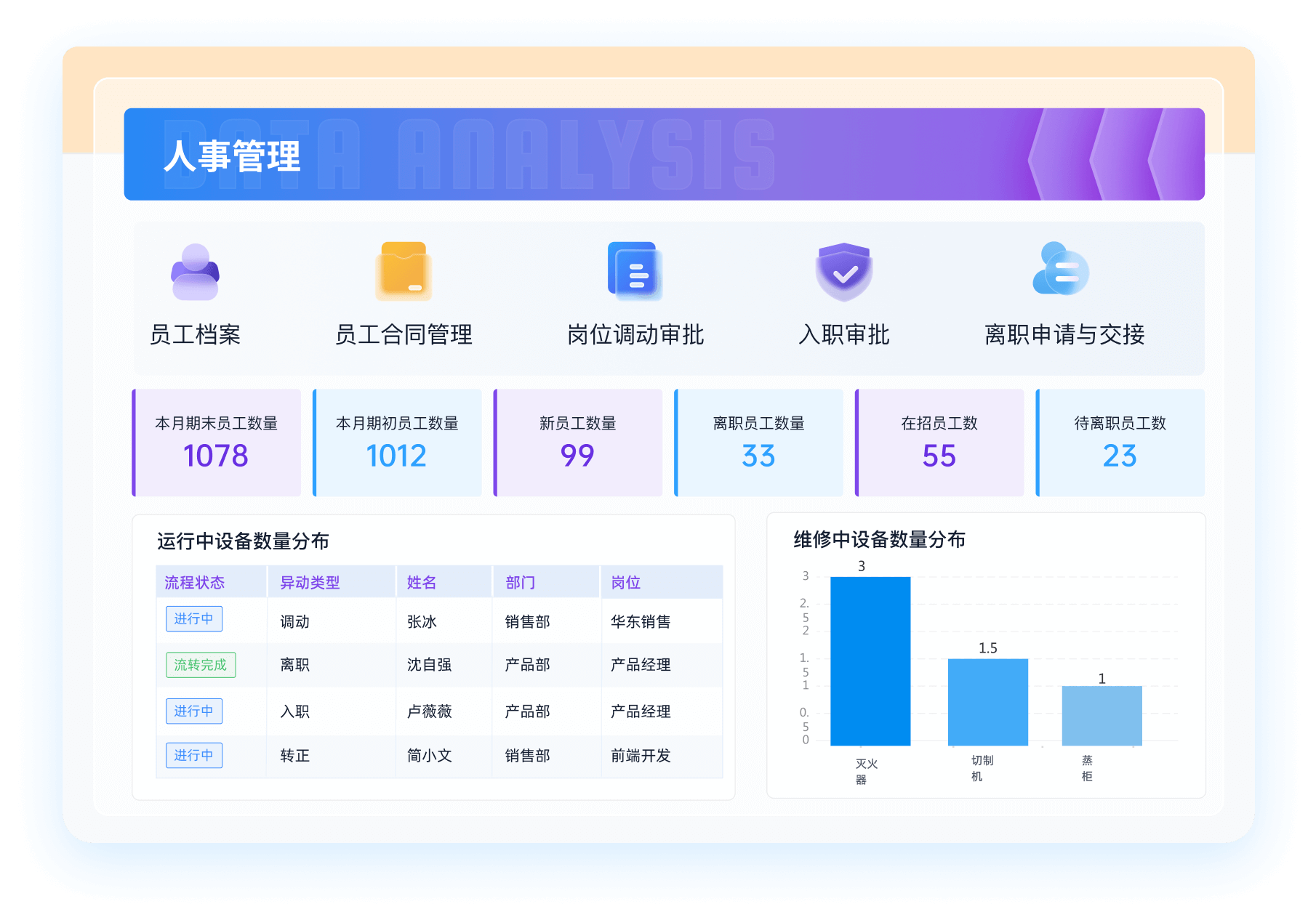

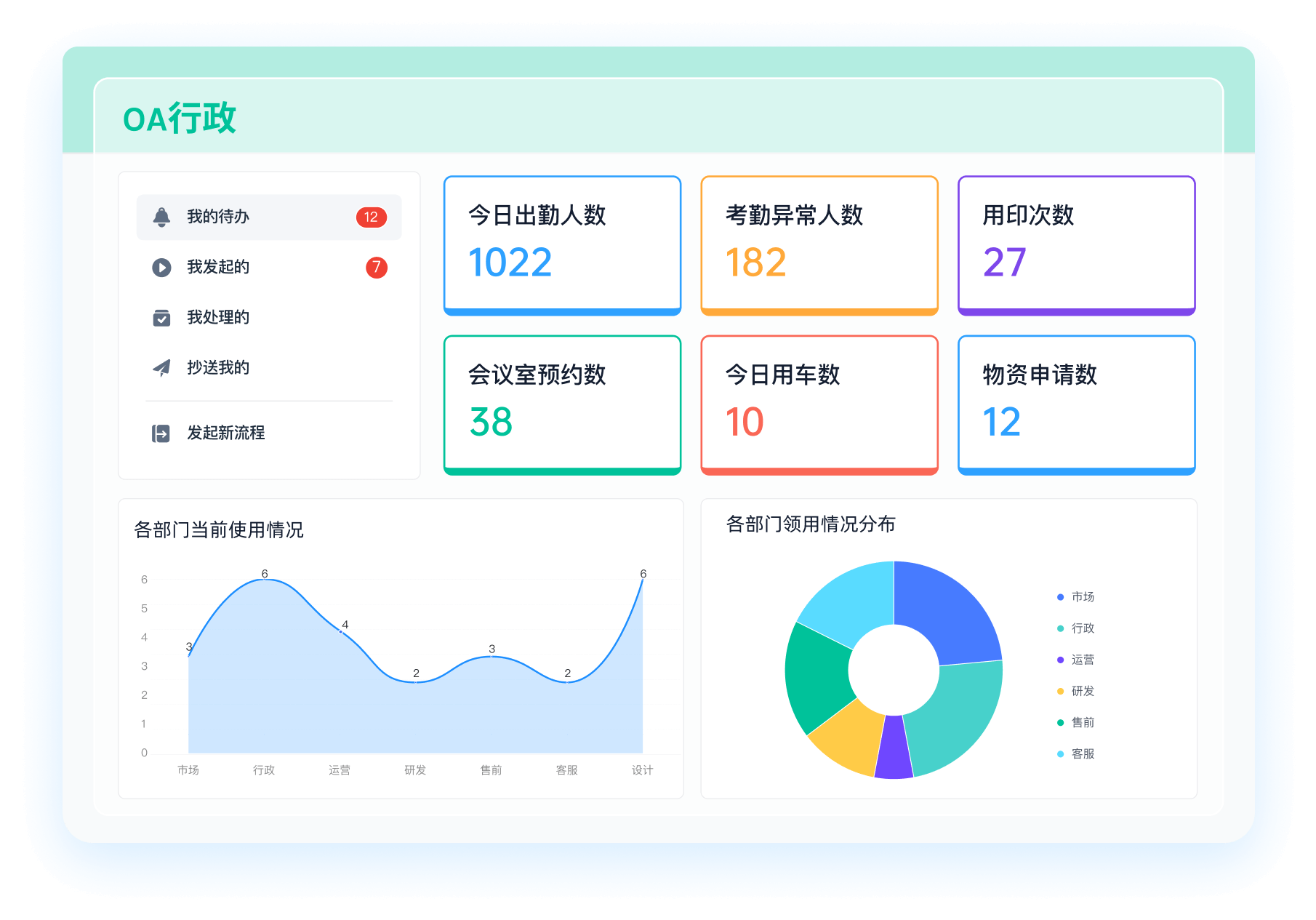

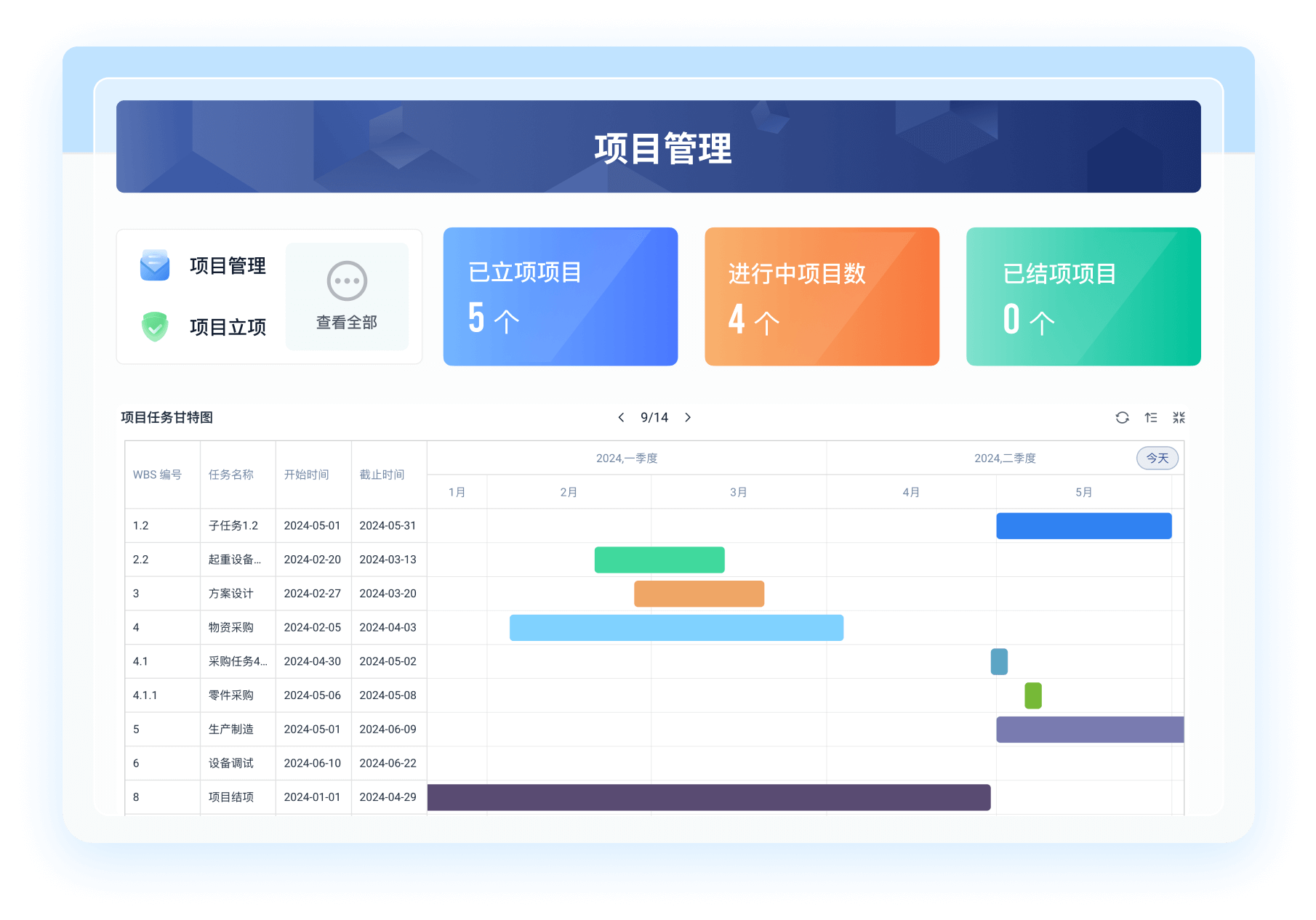

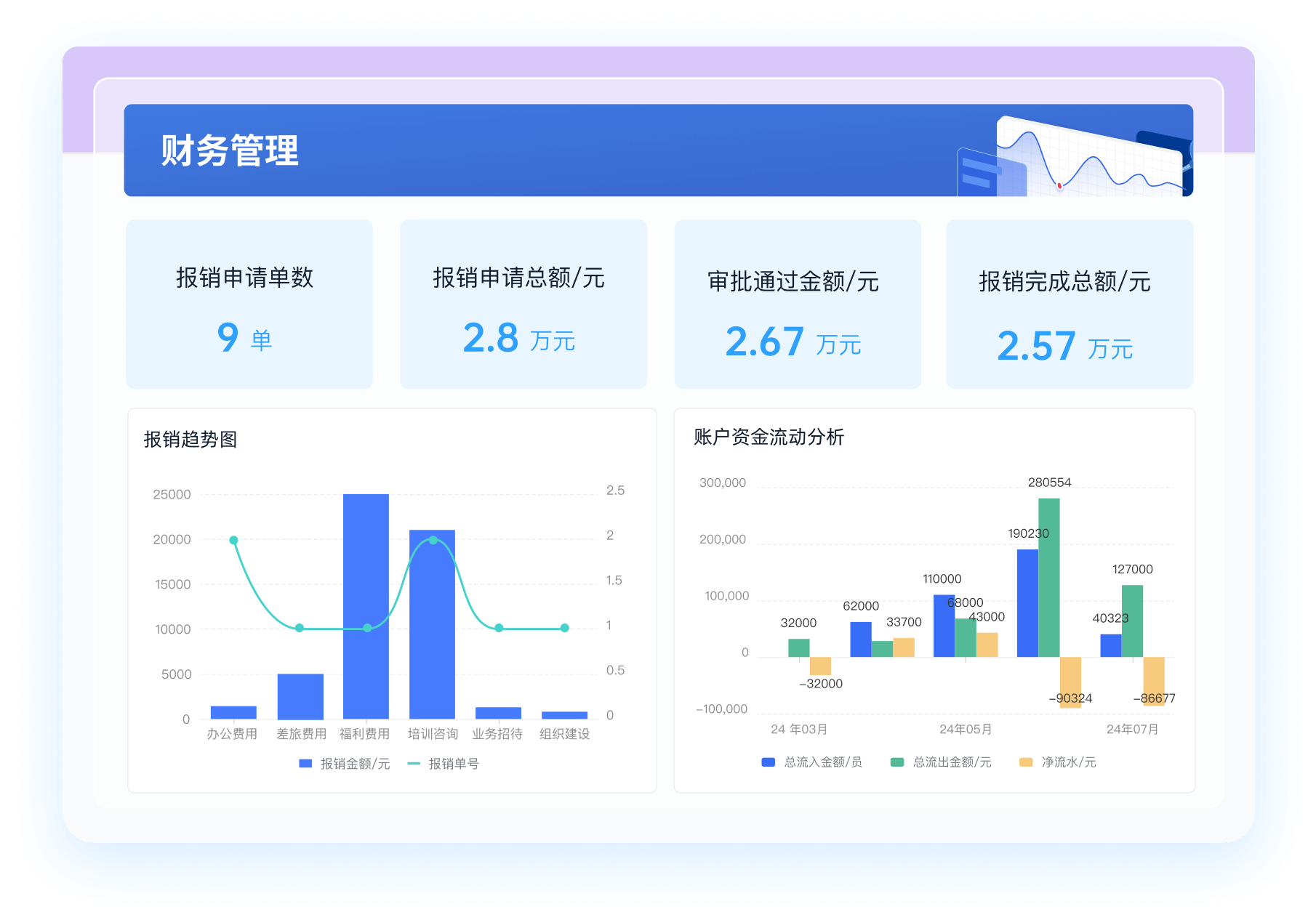

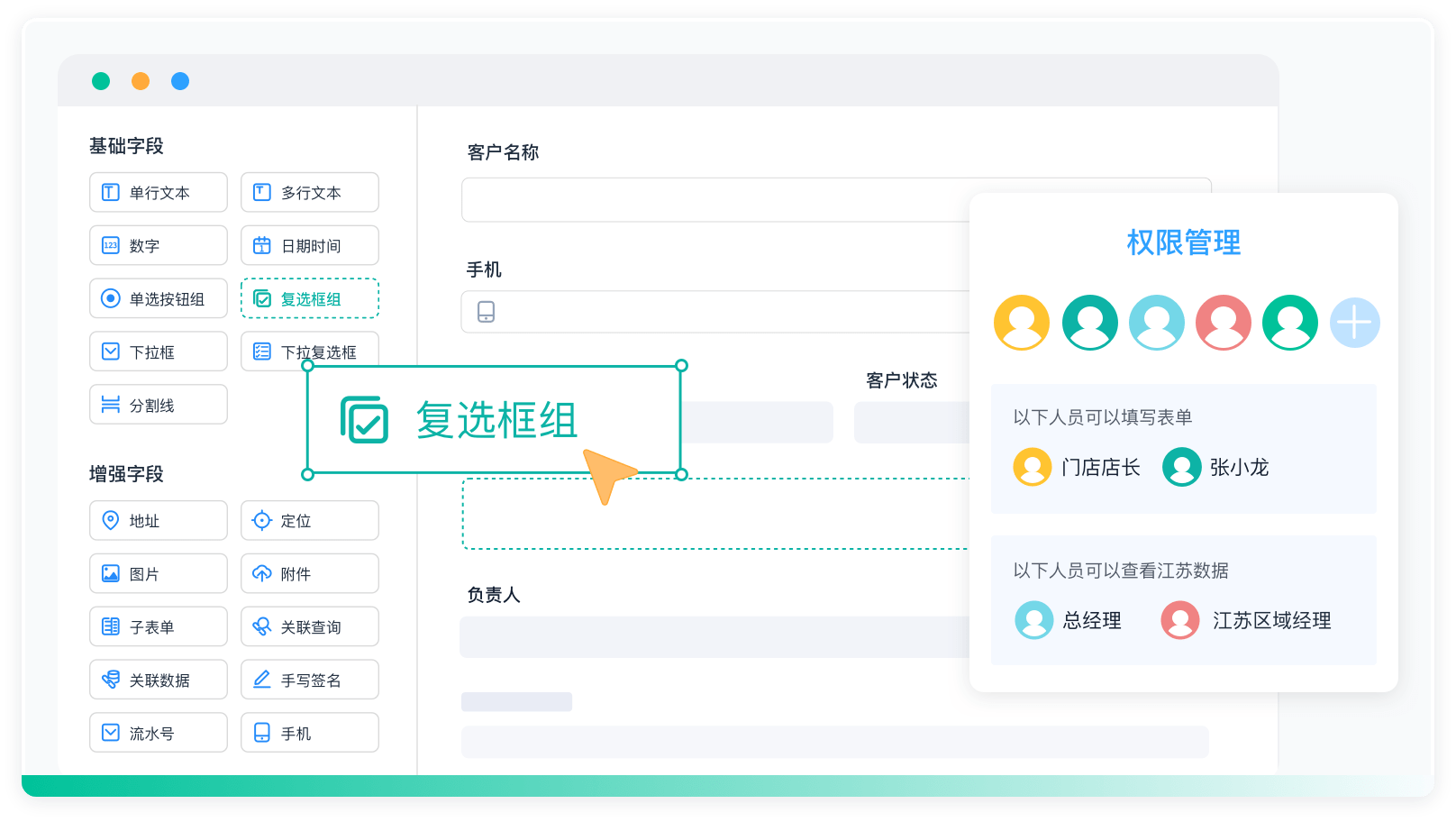

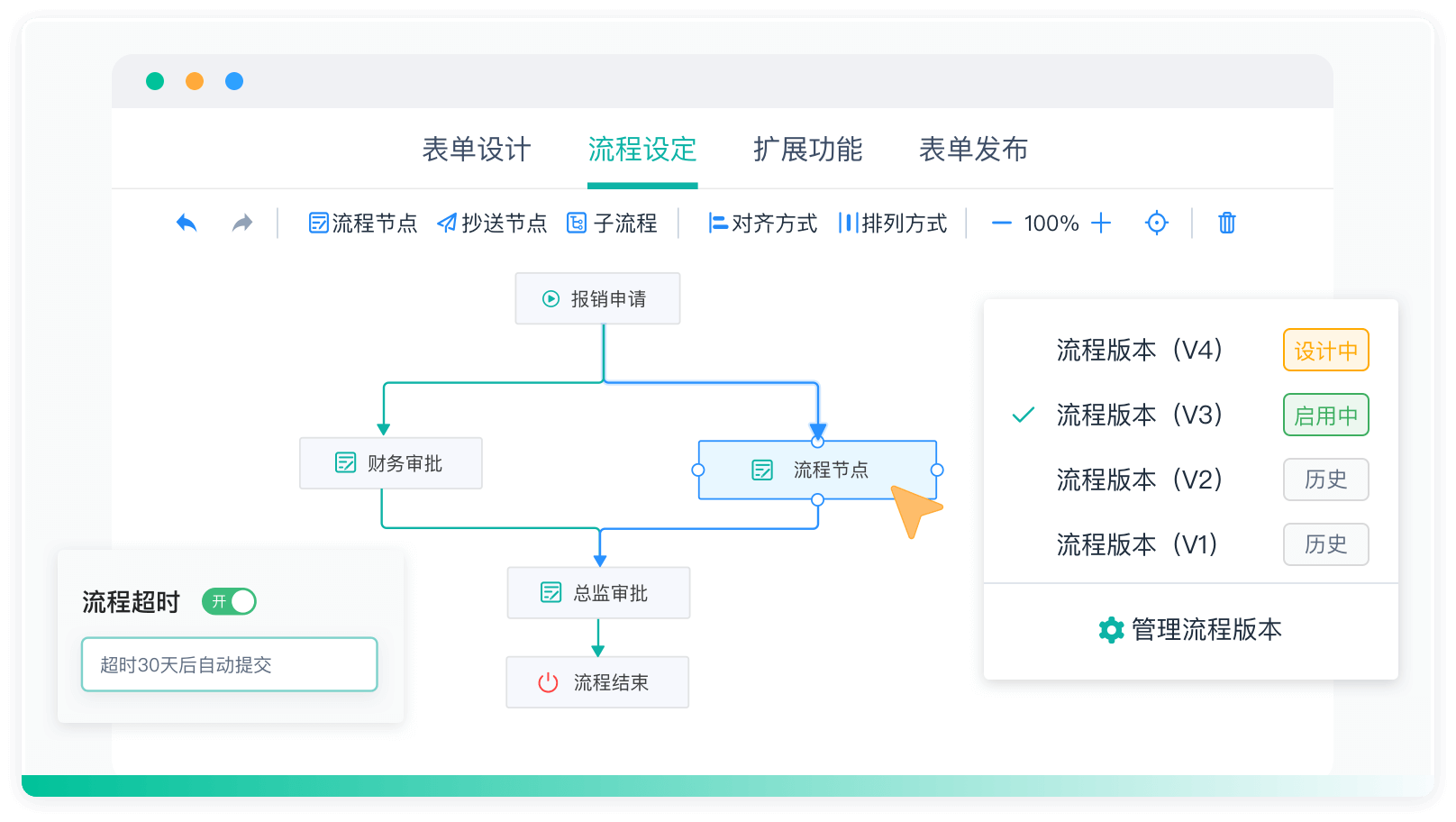

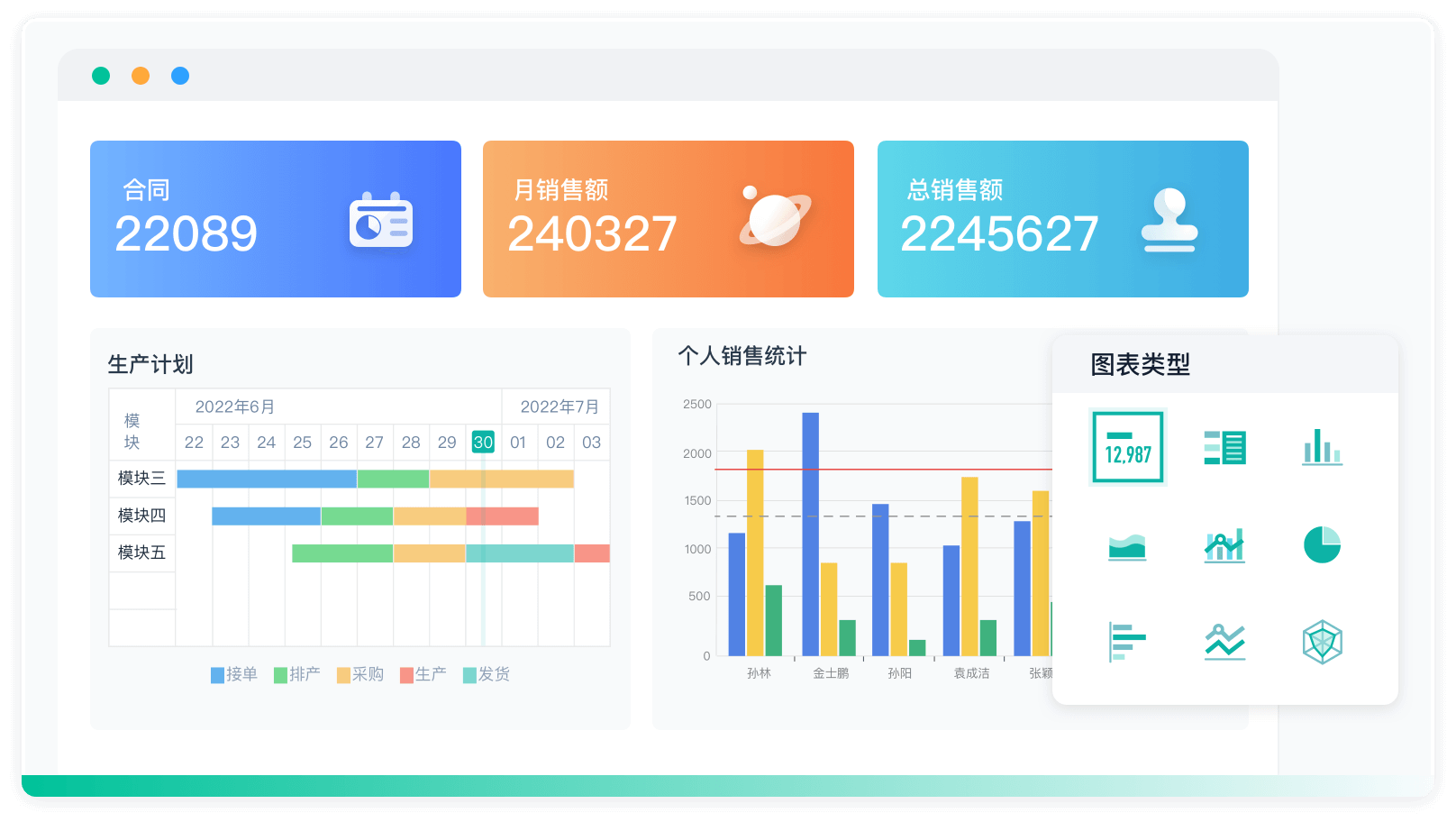

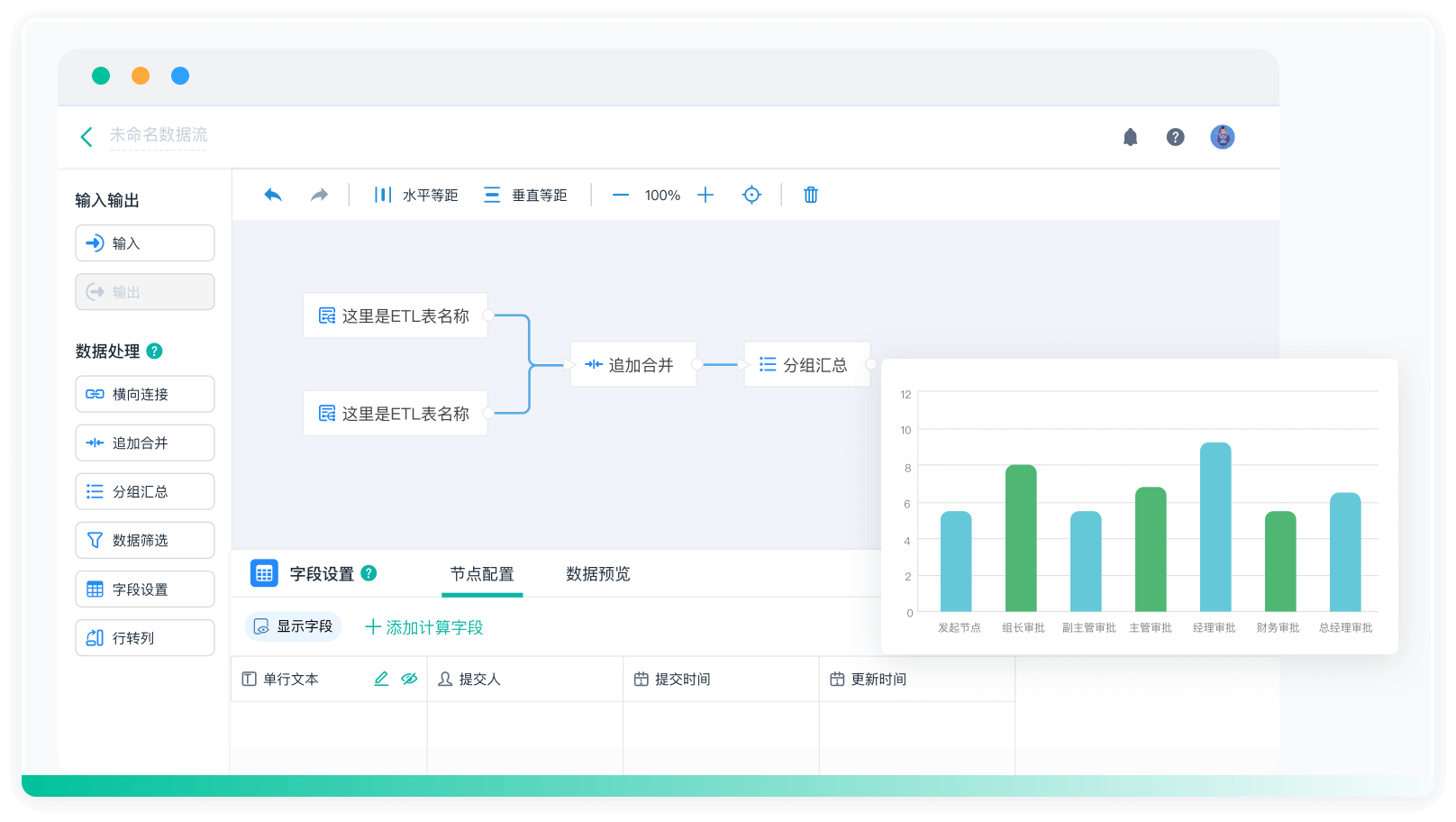

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

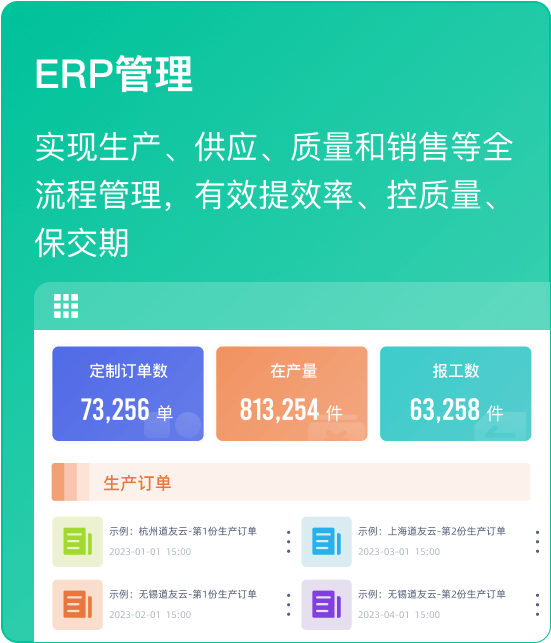

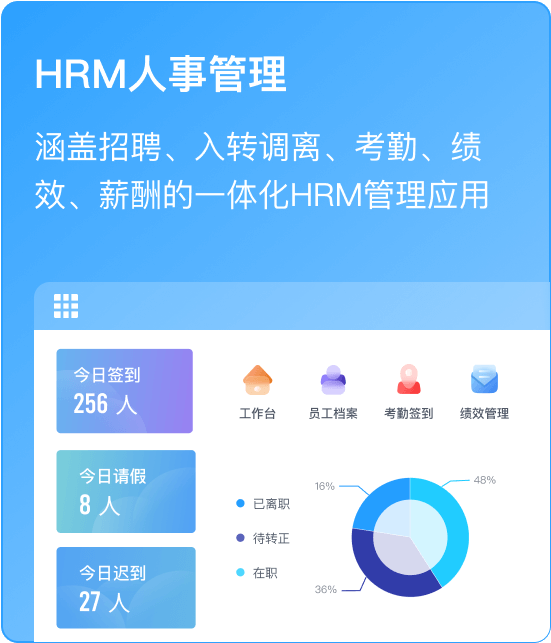

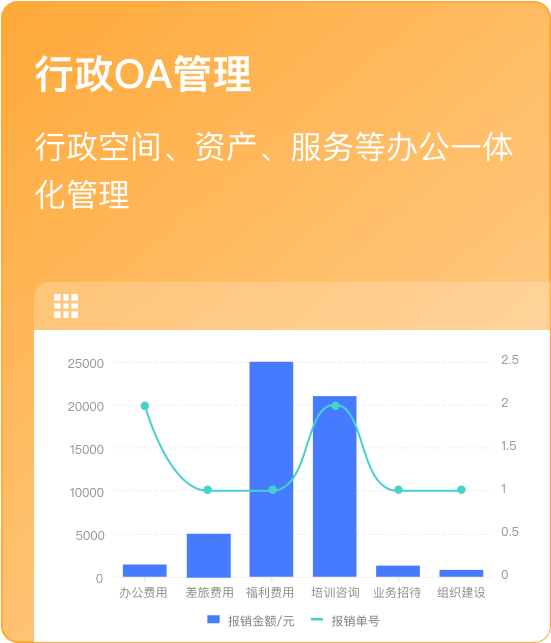

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:9 分钟

阅读时间:9 分钟  浏览量:9392次

浏览量:9392次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》