在TPM(可信平台模块)中,发生源主要是指与系统安全、数据完整性和设备信任相关的事件和操作。核心观点包括:系统启动事件、硬件更改、固件和软件更新、用户认证。系统启动事件是TPM发生源中最为关键的一个方面,因为它直接关系到系统的可信度和安全性。系统启动过程中,TPM会记录各种启动事件,从BIOS加载到操作系统启动,这些事件被存储在TPM的事件日志中,以便于后续的验证和审计。这种机制确保了系统启动的每一步都可以被追踪和验证,从而防止未经授权的修改和攻击。

一、系统启动事件

系统启动事件是TPM中最为核心的发生源之一。在计算机启动过程中,TPM会记录一系列的事件,包括BIOS加载、引导加载程序的执行以及操作系统的启动。每一个事件都会生成一个哈希值,并被记录到TPM的事件日志中。这个过程称为测量启动(Measured Boot)。测量启动的主要目的是确保每个启动阶段的完整性和可信度。

在系统启动过程中,BIOS首先加载并执行,它会对即将加载的引导加载程序进行哈希计算,并将这个哈希值发送到TPM中进行记录。引导加载程序启动后,它会执行同样的操作,对操作系统内核进行哈希计算并记录。这个过程一直持续到操作系统完全加载完毕。通过这种方式,TPM能够确保系统启动过程的每一个环节都是可信的,且没有被篡改过。

这种机制的一个重要应用是远程证明(Remote Attestation)。远程证明允许外部实体验证设备的启动状态,确保设备在启动过程中没有被恶意修改。例如,企业可以使用远程证明来验证员工设备的启动状态,从而确保企业网络的安全性。

二、硬件更改

硬件更改是另一个重要的TPM发生源。当系统中的硬件组件发生变化时,TPM会记录这些更改。硬件更改可能包括内存、存储设备、网络适配器等重要组件的更换或升级。记录这些事件的目的是确保系统的硬件环境保持一致性和可信度。

硬件更改的记录过程通常涉及对新硬件的识别和验证。例如,当更换硬盘时,系统会对新硬盘进行哈希计算,并将这个哈希值发送到TPM进行记录。通过这种方式,TPM能够检测到任何未经授权的硬件更改,并在发现异常时发出警告。

硬件更改记录的另一个重要应用是防止硬件盗窃和篡改。在企业环境中,确保设备硬件的完整性对于保护敏感数据和系统安全至关重要。通过记录硬件更改,企业可以追踪设备的硬件历史,从而防止硬件被盗窃或恶意篡改。

三、固件和软件更新

固件和软件更新是TPM中另一个关键的发生源。固件和软件更新过程涉及对系统中的固件和软件组件进行升级,以修复漏洞、提升性能或增加新功能。TPM会记录每一次固件和软件更新事件,以确保这些更新是可信的和未经篡改的。

固件更新通常涉及BIOS、UEFI等系统级固件的升级。更新过程会生成新的固件哈希值,并将其记录到TPM中。软件更新则包括操作系统、驱动程序和应用程序的更新。每一次更新都会生成新的哈希值,并被记录到TPM的事件日志中。

这种记录机制的主要目的是防止恶意软件或不可信的固件和软件被安装到系统中。例如,在企业环境中,IT管理员可以使用TPM记录的更新日志来验证每一次更新的可信度,从而确保系统安全。

四、用户认证

用户认证是TPM中的另一个重要发生源。用户认证涉及到用户登录系统、访问敏感数据或执行关键操作时的身份验证过程。TPM会记录每一次用户认证事件,以确保用户身份的可信度和操作的合法性。

用户认证过程通常包括密码验证、生物识别(如指纹、面部识别)和多因素认证等方式。每一种认证方式都会生成相应的认证事件,并被记录到TPM中。通过这种方式,TPM能够确保每一次用户认证都是合法的,并防止未经授权的用户访问系统。

用户认证记录的一个重要应用是审计和合规。企业可以使用TPM记录的用户认证日志来进行安全审计和合规检查,从而确保企业的安全政策得到严格执行。此外,用户认证记录还可以用于检测异常行为和潜在的安全威胁,例如多次失败的登录尝试可能表明系统正在受到攻击。

五、安全策略变更

安全策略变更是TPM中一个不可忽视的发生源。安全策略包括系统的访问控制策略、防火墙规则、安全补丁管理策略等。每一次安全策略的变更都会生成相应的事件,并被记录到TPM中。记录这些事件的目的是确保系统的安全策略保持一致性和可信度。

安全策略变更的记录过程通常涉及对变更内容进行哈希计算,并将其发送到TPM进行记录。例如,当管理员修改防火墙规则时,系统会对新的规则进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保安全策略的每一次变更都是可信的,并防止未经授权的修改。

这种记录机制在企业环境中尤为重要。企业可以使用TPM记录的安全策略变更日志来进行安全审计和合规检查,从而确保企业的安全策略得到严格执行。此外,安全策略变更记录还可以用于检测异常行为和潜在的安全威胁,例如未经授权的防火墙规则修改可能表明系统正在受到攻击。

六、密钥管理

密钥管理是TPM中一个关键的发生源。密钥管理涉及对加密密钥的生成、存储、使用和销毁过程。TPM会记录每一次密钥管理事件,以确保密钥的安全性和可信度。

密钥管理的记录过程通常包括对密钥的生成和使用进行哈希计算,并将其发送到TPM进行记录。例如,当生成新的加密密钥时,系统会对新密钥进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一把密钥的生成和使用都是可信的,并防止未经授权的密钥使用。

密钥管理记录的一个重要应用是数据保护。企业可以使用TPM记录的密钥管理日志来确保加密密钥的安全性,从而保护敏感数据不被泄露。此外,密钥管理记录还可以用于检测异常行为和潜在的安全威胁,例如未经授权的密钥生成或使用可能表明系统正在受到攻击。

七、设备认证

设备认证是TPM中一个重要的发生源。设备认证涉及对连接到系统的外部设备进行身份验证,以确保这些设备是可信的。TPM会记录每一次设备认证事件,以确保设备的可信度和安全性。

设备认证过程通常包括对设备的唯一标识符(如MAC地址、序列号)进行哈希计算,并将其发送到TPM进行记录。例如,当连接新的网络适配器时,系统会对适配器的唯一标识符进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一个连接到系统的设备都是可信的,并防止未经授权的设备连接。

设备认证记录的一个重要应用是网络安全。企业可以使用TPM记录的设备认证日志来确保网络中的每一个设备都是可信的,从而防止未经授权的设备访问企业网络。此外,设备认证记录还可以用于检测异常行为和潜在的安全威胁,例如未经授权的设备连接可能表明系统正在受到攻击。

八、操作系统事件

操作系统事件是TPM中一个重要的发生源。这些事件包括系统启动后的各种操作和事件,例如文件访问、进程启动和终止、系统调用等。TPM会记录每一次操作系统事件,以确保系统操作的可信度和安全性。

操作系统事件的记录过程通常包括对事件的描述信息进行哈希计算,并将其发送到TPM进行记录。例如,当一个新的进程启动时,系统会对进程的描述信息进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一个操作系统事件都是可信的,并防止未经授权的操作。

操作系统事件记录的一个重要应用是系统监控和审计。企业可以使用TPM记录的操作系统事件日志来监控系统的操作状态,从而检测和响应潜在的安全威胁。此外,操作系统事件记录还可以用于合规检查和法律审计,确保企业的操作系统符合相关法规和标准。

九、网络活动

网络活动是TPM中一个重要的发生源。网络活动包括系统的网络连接、数据传输、网络协议的使用等。TPM会记录每一次网络活动事件,以确保网络操作的可信度和安全性。

网络活动的记录过程通常包括对网络连接和数据传输的描述信息进行哈希计算,并将其发送到TPM进行记录。例如,当系统建立新的网络连接时,系统会对连接的描述信息进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一个网络活动都是可信的,并防止未经授权的网络操作。

网络活动记录的一个重要应用是网络安全监控。企业可以使用TPM记录的网络活动日志来监控网络的操作状态,从而检测和响应潜在的安全威胁。此外,网络活动记录还可以用于合规检查和法律审计,确保企业的网络操作符合相关法规和标准。

十、日志管理

日志管理是TPM中一个重要的发生源。日志管理涉及系统生成、存储和分析各种日志文件的过程。TPM会记录每一次日志管理事件,以确保日志文件的可信度和安全性。

日志管理的记录过程通常包括对日志文件的生成和存储进行哈希计算,并将其发送到TPM进行记录。例如,当系统生成新的日志文件时,系统会对文件的描述信息进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一个日志文件的生成和存储都是可信的,并防止未经授权的日志操作。

日志管理记录的一个重要应用是系统审计和合规检查。企业可以使用TPM记录的日志管理日志来确保系统日志的可信度,从而进行有效的系统审计和合规检查。此外,日志管理记录还可以用于检测异常行为和潜在的安全威胁,例如未经授权的日志文件修改可能表明系统正在受到攻击。

十一、应用程序事件

应用程序事件是TPM中一个重要的发生源。这些事件包括应用程序的安装、卸载、更新和操作等。TPM会记录每一次应用程序事件,以确保应用程序操作的可信度和安全性。

应用程序事件的记录过程通常包括对事件的描述信息进行哈希计算,并将其发送到TPM进行记录。例如,当安装新的应用程序时,系统会对应用程序的描述信息进行哈希计算,并记录到TPM中。通过这种方式,TPM能够确保每一个应用程序事件都是可信的,并防止未经授权的操作。

应用程序事件记录的一个重要应用是软件管理和安全监控。企业可以使用TPM记录的应用程序事件日志来管理和监控应用程序的操作状态,从而确保企业的应用程序环境安全。此外,应用程序事件记录还可以用于合规检查和法律审计,确保企业的应用程序操作符合相关法规和标准。

相关问答FAQs:

什么是TPM中的发生源?

TPM(全面生产维护)是一种旨在提高设备效率和生产力的管理方法。在TPM的框架中,发生源指的是导致设备故障、生产中断或效率低下的根本原因。这些发生源可以是多种多样的,包括设备本身的设计缺陷、维护不足、操作不当、环境因素等。通过识别和分析这些发生源,企业能够采取预防措施,减少故障发生的概率,从而提升整体生产效率。

在TPM的实施过程中,企业通常会采用各种工具和技术,如故障模式与影响分析(FMEA)、根本原因分析(RCA)等,来识别和消除发生源。这不仅有助于提高设备的可用性,还能减少维修成本和生产损失,进而提升企业的竞争力。

如何识别TPM中的发生源?

识别TPM中的发生源是一个系统性和全面的过程。首先,企业需要收集设备运行数据,包括设备的故障记录、维修记录和生产效率数据。通过这些数据,企业可以识别出频繁出现的问题和故障模式。

接下来,团队可以召开跨部门会议,邀请设备操作员、维护人员和管理层共同讨论和分析可能的发生源。在这个过程中,使用鱼骨图(因果图)等工具可以帮助团队系统性地识别各种可能的原因。

此外,现场观察也是一种有效的方法。通过对设备运行状态的实时监控,团队可以发现潜在的故障迹象。结合数据分析和现场观察,企业能够更全面地理解发生源,进而制定相应的改进措施。

消除TPM中的发生源有哪些有效的策略?

消除TPM中的发生源需要采取一系列有效的策略。首先,企业应加强设备的日常维护,确保设备始终处于最佳运行状态。这包括定期检查、保养和必要的零部件更换,以减少设备故障的可能性。

其次,企业需要对操作人员进行充分的培训,使其能够正确操作设备,减少因操作不当导致的故障。此外,建立标准操作程序(SOP)也是一个有效的策略,通过明确的操作步骤,降低人为错误的发生。

再者,企业可以考虑引入先进的监控技术,如物联网(IoT)设备,实时监控设备状态,及时发现潜在问题。通过数据分析和预测,企业可以在故障发生之前采取措施,避免停机和损失。

最后,持续改进也是消除发生源的重要策略。企业应定期回顾和分析故障数据,评估改进措施的有效性,并根据实际情况进行调整,确保设备和生产流程的不断优化。

通过这些策略的实施,企业能够有效识别和消除TPM中的发生源,从而提升设备的可靠性和生产效率。

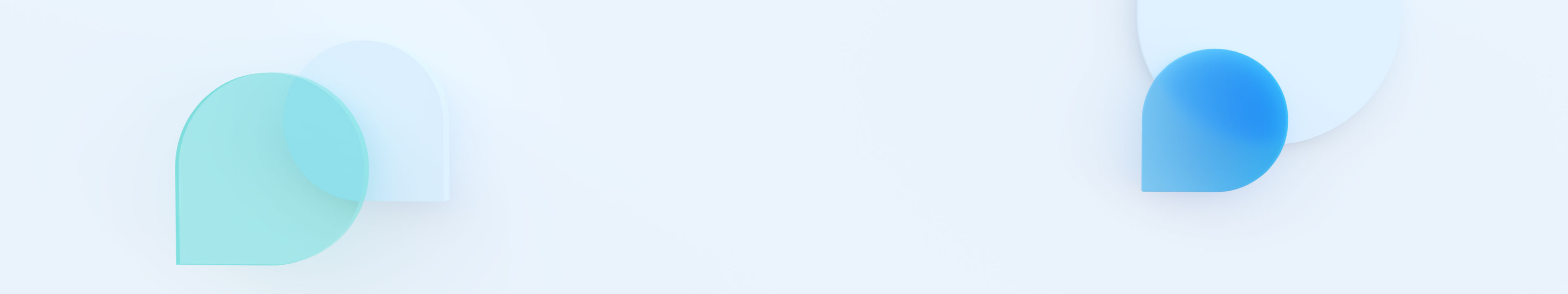

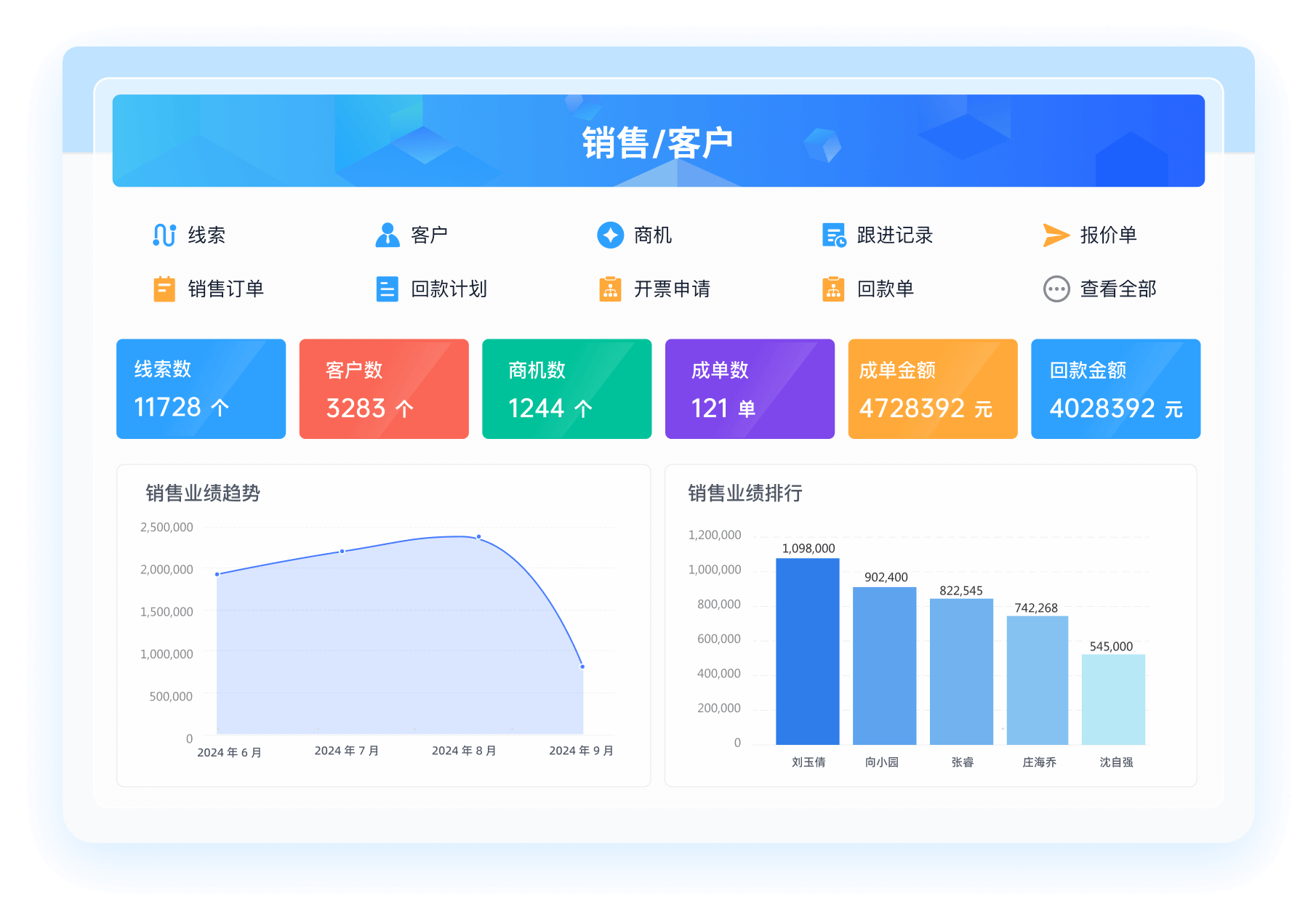

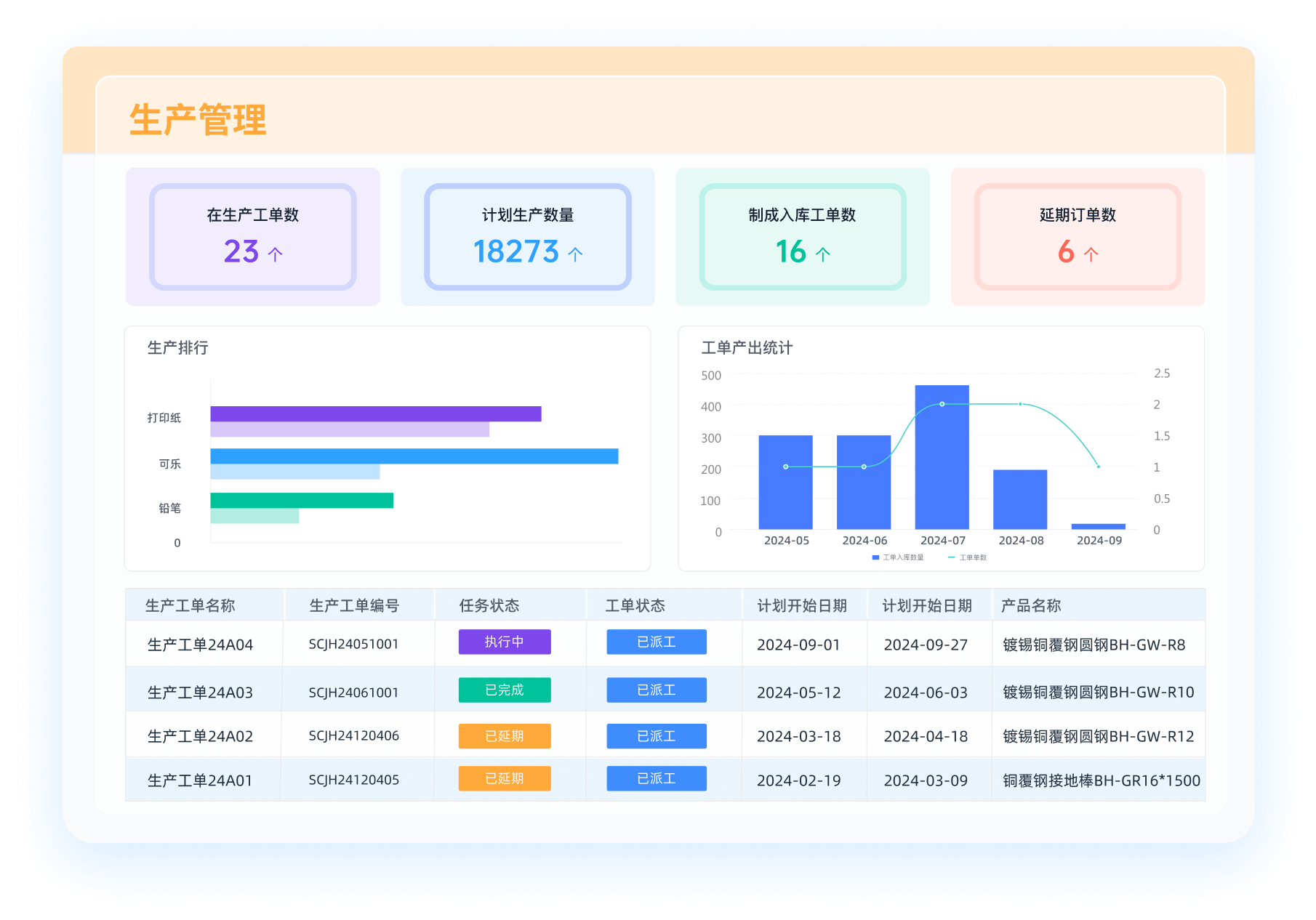

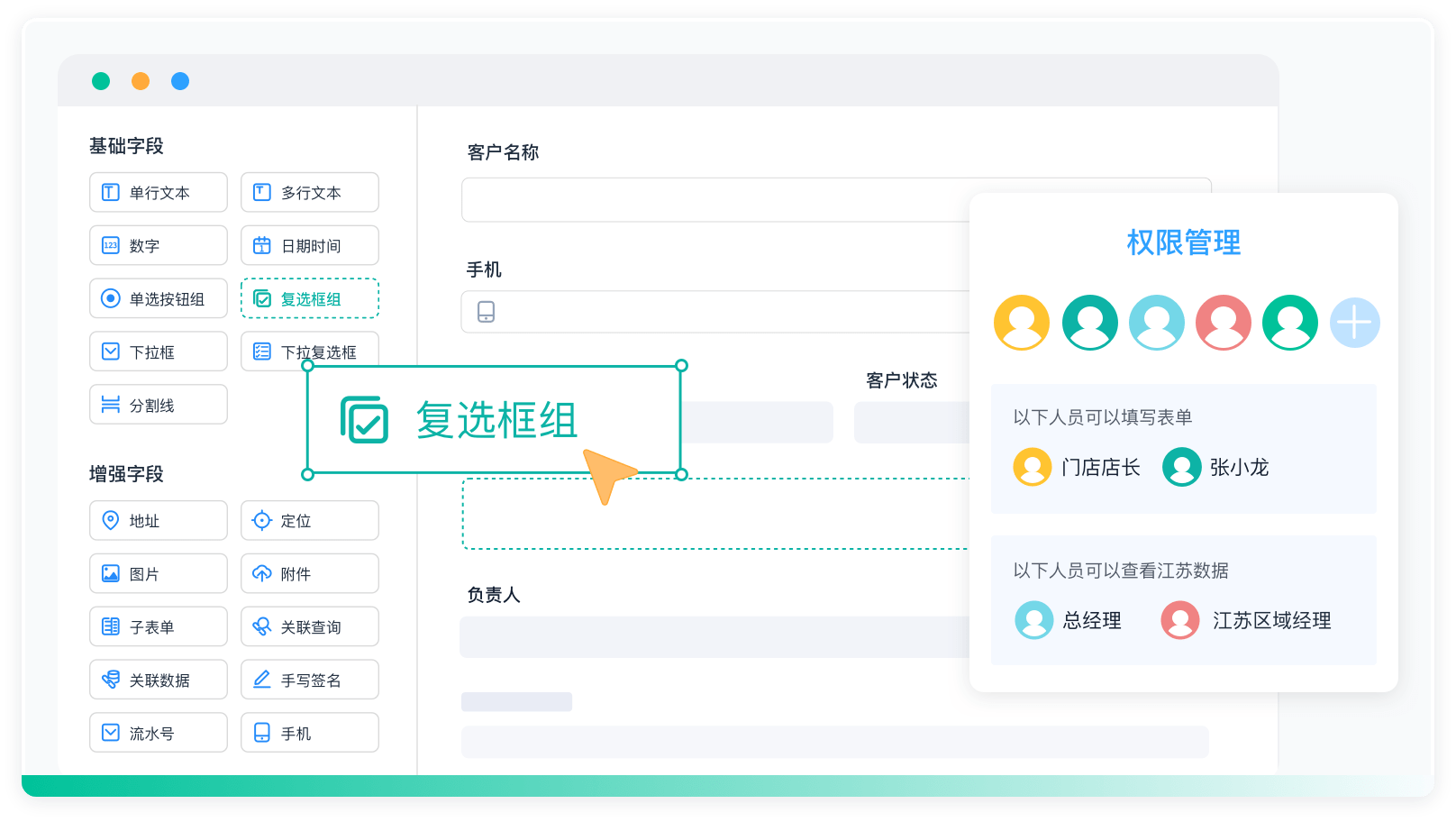

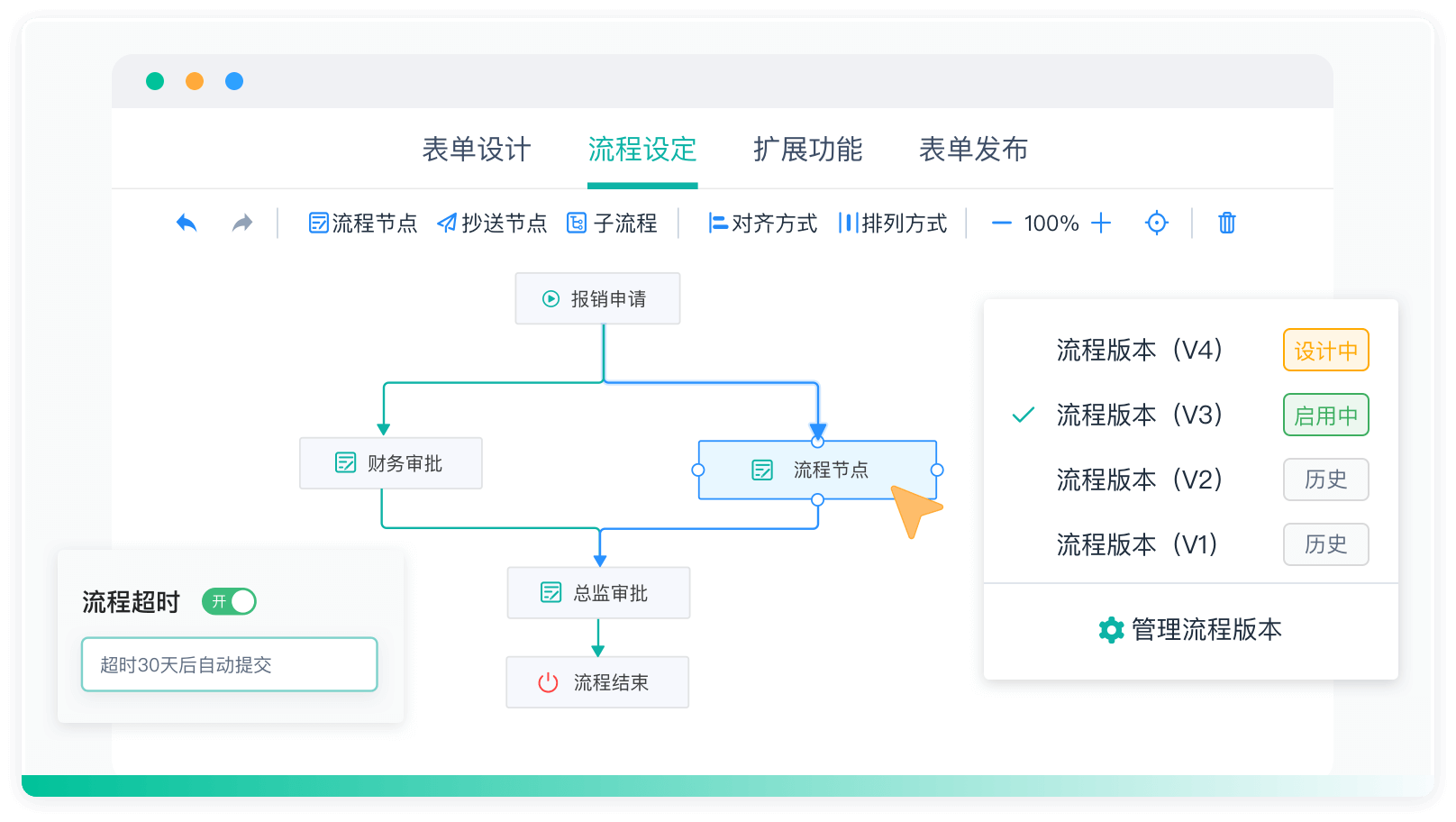

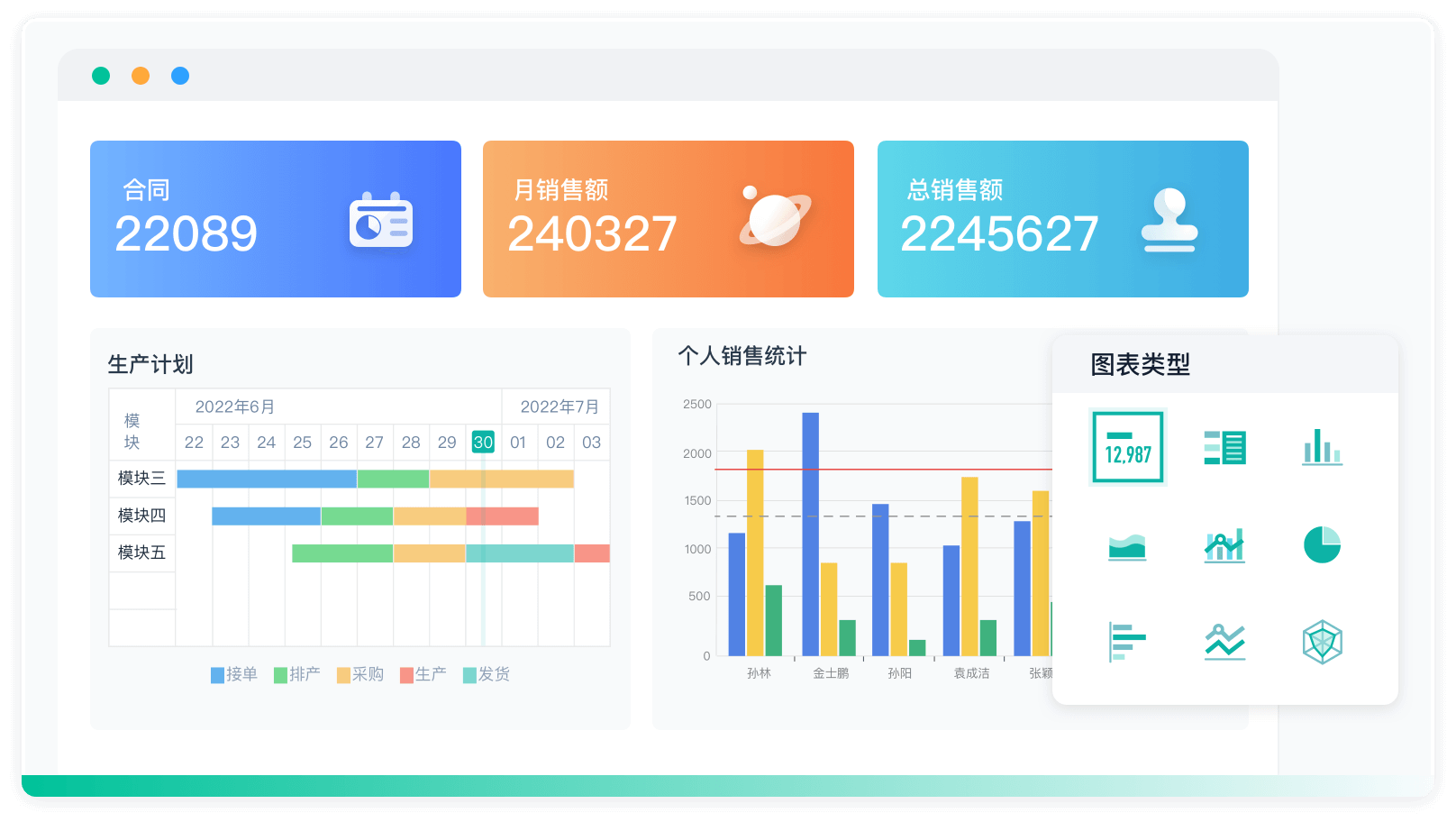

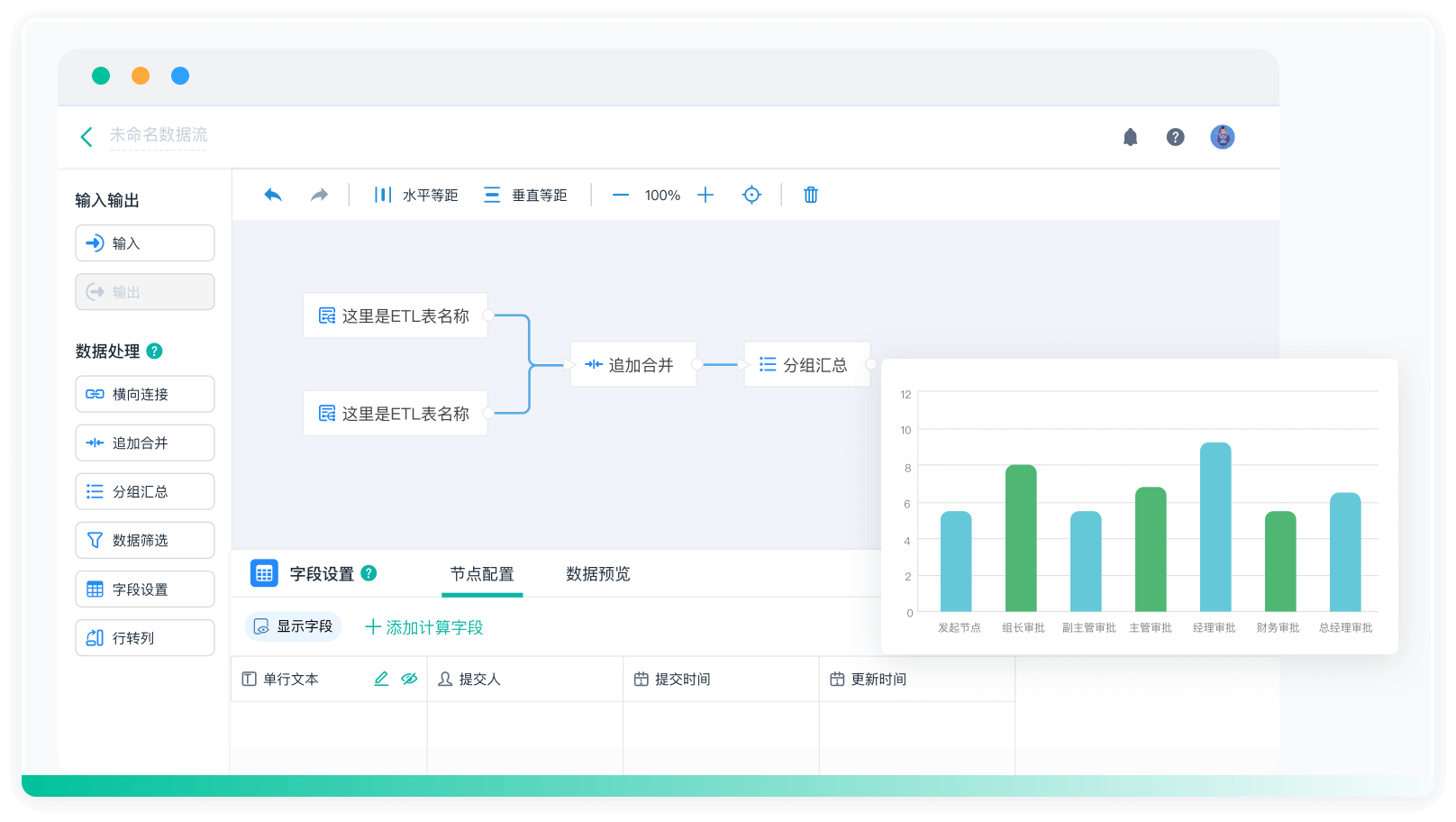

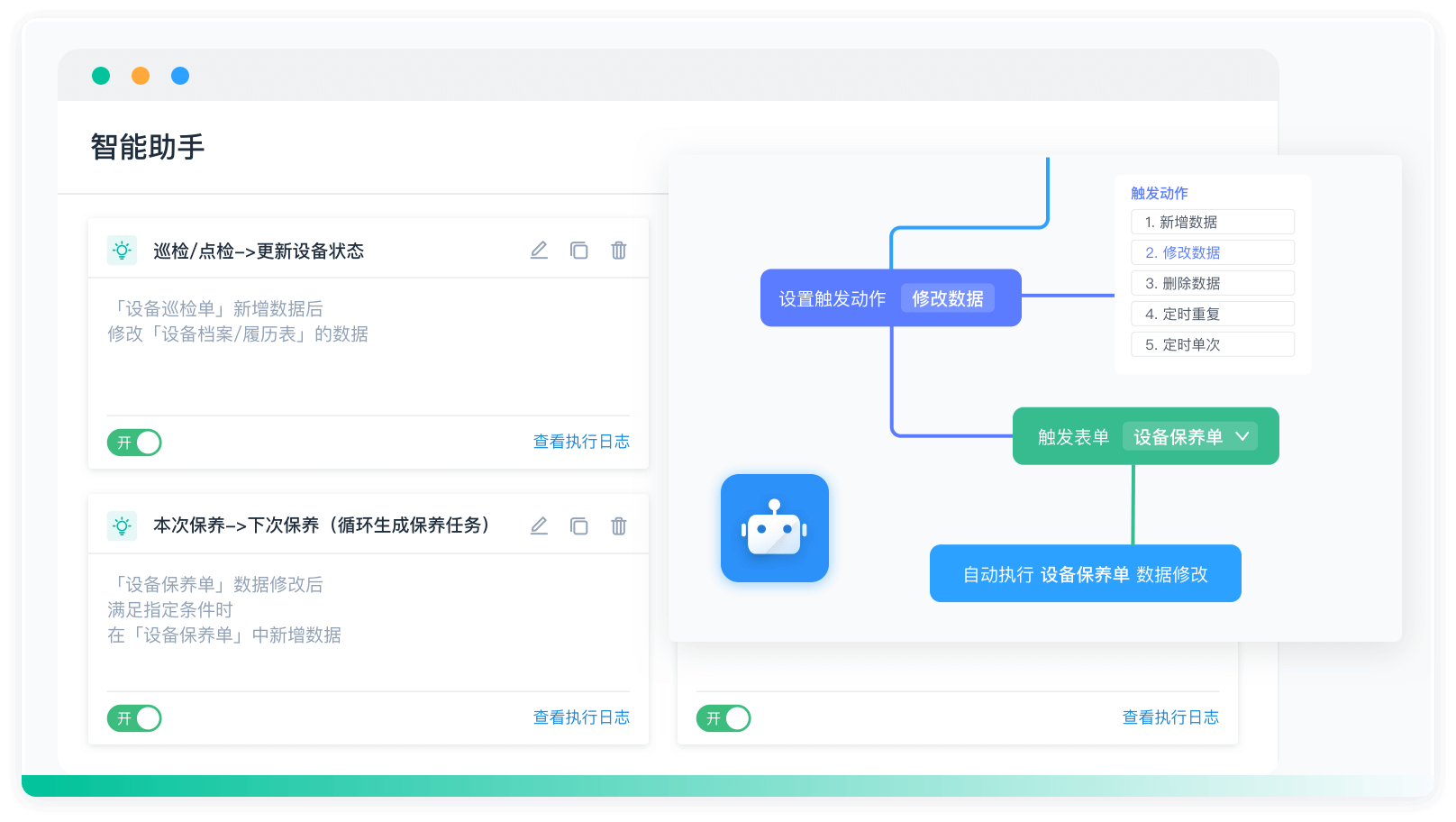

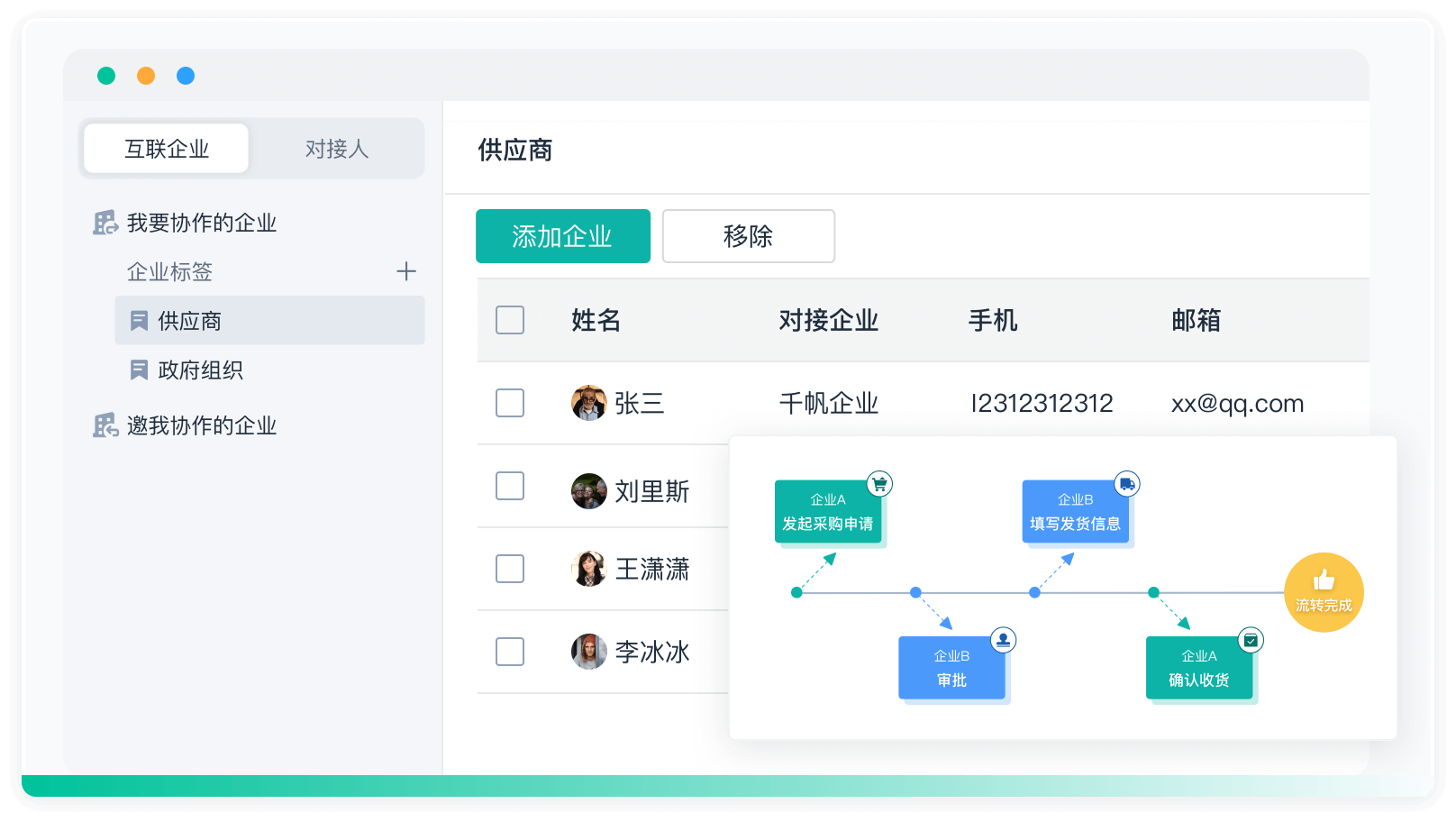

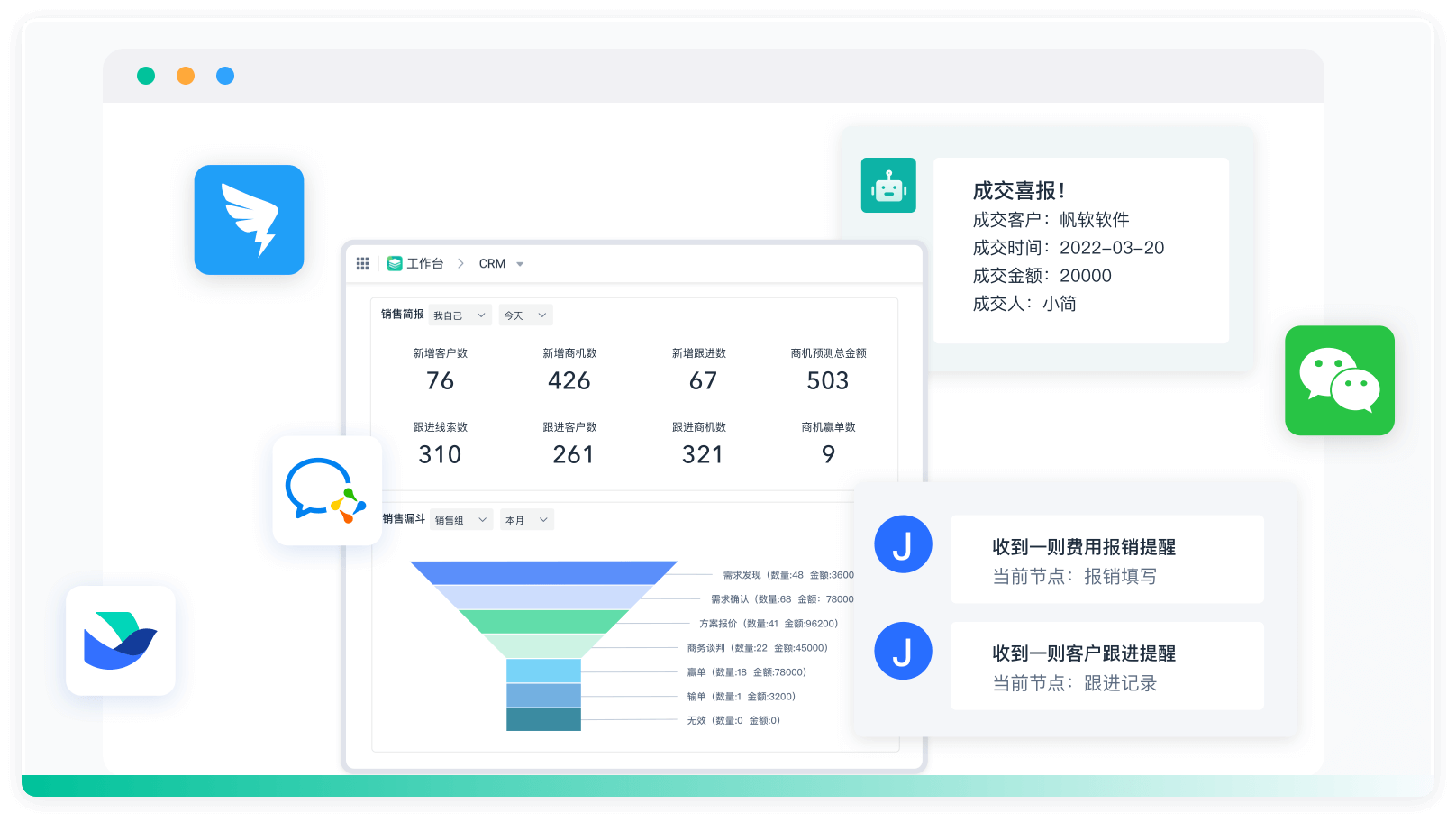

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:6 分钟

阅读时间:6 分钟  浏览量:2041次

浏览量:2041次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》