要更改TPM(可信平台模块)和TCM(可信计算模块)的状态,你需要进入BIOS设置、使用操作系统的管理工具或通过命令行工具进行操作。进入BIOS设置、使用操作系统的管理工具、通过命令行工具是实现这一目标的主要方法。进入BIOS设置是最常见也是最基本的方法,你需要在电脑启动时按特定的热键(如F2、Delete、Esc等)进入BIOS或UEFI界面。在这个界面中,你可以找到与TPM和TCM相关的设置,并对其进行启用或禁用的操作。

一、进入BIOS设置

要更改TPM和TCM的状态,首先要了解如何进入BIOS或UEFI设置。在大多数计算机上,在启动时按下特定的热键(如F2、Delete、Esc等)即可进入BIOS界面。在BIOS中,查找与安全性或高级设置相关的选项。具体的位置和名称可能因主板和BIOS制造商而有所不同。一旦找到相关设置,你就可以启用或禁用TPM和TCM。进入BIOS设置进行调整是最直接的办法,因为它绕过了操作系统的限制和潜在的权限问题。

进入BIOS后,导航到“安全”或“高级”选项卡,这里通常会列出TPM和TCM的设置。在某些系统中,这些设置可能被隐藏在更深层次的菜单中,所以你可能需要进一步探索。找到相关选项后,你可以选择启用或禁用TPM和TCM。启用这些模块通常需要保存设置并重新启动系统,以便更改生效。

二、使用操作系统的管理工具

在Windows操作系统中,可以通过设备管理器或组策略编辑器来管理TPM和TCM。打开设备管理器,找到“安全设备”或类似的条目,然后右键点击TPM设备,选择“启用”或“禁用”。在组策略编辑器中,可以导航到“计算机配置”->“管理模板”->“系统”->“可信平台模块服务”,在这里你可以找到相关的策略设置,并进行相应的调整。

使用操作系统的管理工具具有较高的灵活性,尤其适用于需要在多个设备上统一管理TPM和TCM状态的企业环境。你可以通过脚本或远程管理工具批量应用这些设置,从而节省时间和人力成本。

三、通过命令行工具

对于高级用户和系统管理员来说,使用命令行工具来更改TPM和TCM的状态是一个高效的方法。Windows系统提供了一些内置的命令行工具,如PowerShell和命令提示符,可以用来管理TPM状态。例如,你可以使用`Get-TPM`命令来检查当前TPM状态,使用`Enable-TPM`或`Disable-TPM`命令来启用或禁用TPM。

这些命令行工具不仅可以在单个设备上使用,还可以通过批处理脚本或自动化工具在多个设备上批量执行。这使得它们在需要大规模管理TPM和TCM的企业环境中特别有用。通过命令行工具,你可以更细粒度地控制TPM和TCM的各项设置,从而实现更高的安全性和灵活性。

四、TPM和TCM的应用场景

TPM和TCM在现代计算环境中有着广泛的应用。它们主要用于提高系统的安全性,通过硬件加密和安全启动等功能来保护数据和系统完整性。例如,TPM被广泛应用于Windows BitLocker加密系统中,用于存储加密密钥和验证系统启动过程的完整性。广泛应用于数据加密和系统完整性保护是其主要优势。

在企业环境中,TPM和TCM可以用于多因素身份验证和设备认证,确保只有经过认证的设备和用户才能访问敏感数据和系统。它们还可以用于保护虚拟机和容器环境,通过硬件隔离和加密来防止数据泄露和未授权访问。在物联网和嵌入式系统中,TPM和TCM也被广泛应用于设备认证和数据保护,确保设备在联网环境中的安全性。

五、TPM和TCM的未来发展

随着技术的不断发展,TPM和TCM也在不断演进,以应对新的安全威胁和需求。未来,这些模块将进一步集成到更多类型的设备中,从个人计算机和服务器到物联网设备和嵌入式系统。新的标准和协议也将在未来推出,以提高这些模块的安全性和兼容性。不断演进以应对新的安全威胁和需求是其未来发展的方向。

未来的TPM和TCM可能会集成更多的功能,如量子加密和更高级的身份验证机制,以应对未来更复杂的安全威胁。它们还可能与其他安全技术,如零信任架构和区块链技术相结合,以提供更全面和多层次的安全保护。在企业环境中,TPM和TCM的管理和部署将变得更加自动化和智能化,通过人工智能和机器学习技术来实时检测和应对安全威胁。

六、常见问题和解决方案

在管理和使用TPM和TCM时,用户可能会遇到一些常见问题,如设备无法识别、启用失败或兼容性问题。对于这些问题,可以尝试以下解决方案:确保BIOS已更新到最新版本、检查操作系统的兼容性和更新、使用适当的驱动程序和管理工具。

如果在启用TPM或TCM时遇到错误提示,可以尝试重置BIOS设置或恢复出厂设置。有些系统还提供了TPM清除功能,可以通过BIOS或操作系统的管理工具来执行。在进行这些操作之前,务必备份重要数据,以防止数据丢失。

七、TPM和TCM的安全性分析

TPM和TCM通过硬件加密和安全启动等功能提供了较高的安全性,但它们也不是完全无懈可击的。研究表明,一些高级攻击手段,如物理攻击和侧信道攻击,仍然可能绕过这些模块的保护。因此,结合其他安全措施,如软件加密和多因素身份验证,可以进一步提高系统的安全性。

为了最大程度地发挥TPM和TCM的安全性能,用户应定期更新BIOS和操作系统,保持最新的安全补丁和驱动程序。此外,企业应制定严格的安全策略和访问控制措施,确保只有经过认证的设备和用户才能访问敏感数据和系统。通过多层次的安全防护,可以有效降低安全威胁。

八、实战案例分析

通过实际案例分析,可以更好地理解TPM和TCM在不同应用场景中的作用。例如,在某大型企业中,通过部署TPM和TCM,实现了对公司所有计算设备的统一管理和安全加密,显著降低了数据泄露和未授权访问的风险。在另一个案例中,一家金融机构通过TPM和TCM的结合,提升了在线交易的安全性,防止了多次潜在的网络攻击。

这些案例表明,TPM和TCM不仅在技术层面具有重要意义,在实际应用中也能够显著提升系统和数据的安全性。通过合理配置和管理这些模块,企业和个人用户都可以从中受益,实现更高的安全标准。

九、TPM和TCM的标准和认证

TPM和TCM的设计和实施需要遵循一系列国际标准和认证,如TCG(可信计算组)标准和ISO/IEC 11889标准。这些标准定义了TPM和TCM的功能、接口和安全要求,确保其在不同设备和操作系统中的兼容性和可靠性。遵循国际标准和认证是确保TPM和TCM有效性的关键。

通过获得相关认证,TPM和TCM可以证明其符合严格的安全标准,能够在高安全性要求的环境中使用。这对于需要满足合规性要求的企业和机构尤为重要,如金融行业、政府部门和医疗机构等。在选择TPM和TCM设备时,用户应优先考虑那些已通过国际认证的产品,以确保其安全性和可靠性。

十、TPM和TCM的未来挑战

尽管TPM和TCM在提升系统安全性方面发挥了重要作用,但它们也面临一些挑战,如与新兴技术的兼容性、应对更复杂的攻击手段以及在多样化的设备中实现统一管理。应对新兴技术的挑战和复杂攻击手段,是未来发展的重要课题。

为了解决这些挑战,研究人员和行业专家正在探索新的技术和方法,如基于人工智能的威胁检测、量子加密技术以及更智能的设备管理方案。通过不断创新和改进,TPM和TCM将能够在未来更加复杂和多变的安全环境中继续发挥重要作用,为用户提供更高的安全保障。

相关问答FAQs:

什么是TPM和TCM状态?

TPM(信任的平台模块)和TCM(信任的计算模块)是计算机安全领域的重要组成部分。TPM是一种硬件安全模块,旨在提供安全的存储和处理环境,以保护敏感数据和执行安全操作。TCM则是其在特定应用中的实现,通常用于嵌入式系统中。TPM和TCM状态可以影响计算机的安全性和性能。

如何改变TPM和TCM的状态?

改变TPM和TCM的状态通常涉及进入计算机的BIOS或UEFI设置。在这些设置中,可以找到TPM的配置选项。例如,可以启用或禁用TPM,更新TPM固件,或重置TPM。对于TCM,可能需要特定的工具或软件来进行配置和状态更改。用户需要根据自己的硬件和需求,仔细阅读相关文档,确保正确操作。

改变TPM和TCM状态后会有什么影响?

改变TPM和TCM的状态可能会影响计算机的启动安全性、数据加密功能和整体安全性。例如,启用TPM可以增强系统的安全性,支持BitLocker加密等功能,但如果不正确配置,可能导致系统无法启动或数据无法访问。此外,TCM的状态变化可能会影响嵌入式系统的安全性和功能。因此,在进行状态更改之前,建议备份重要数据并了解相关风险。

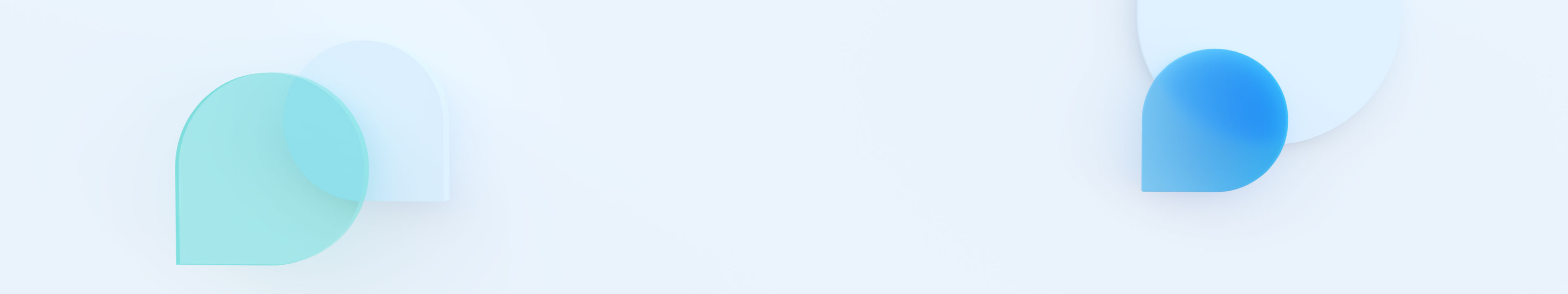

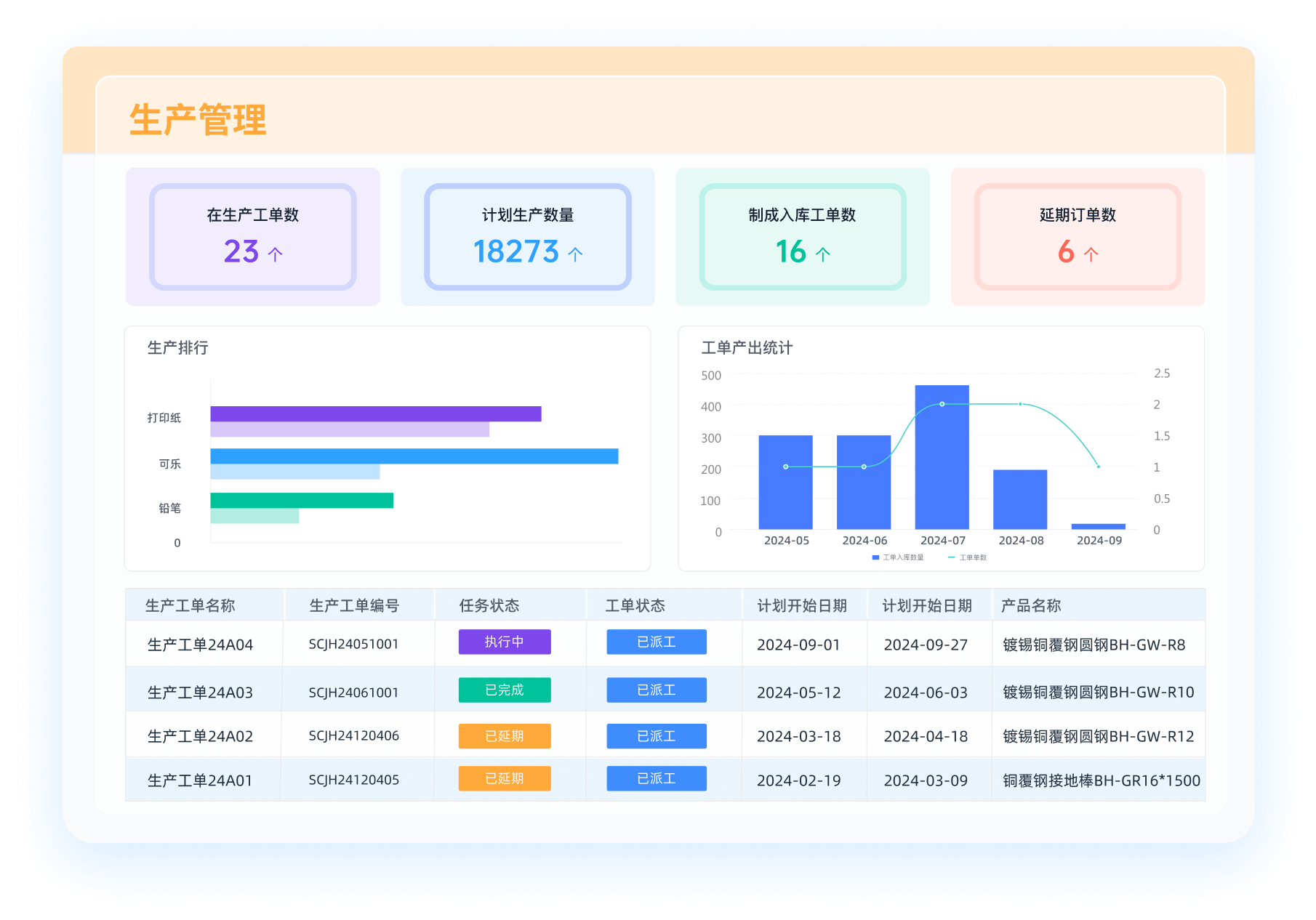

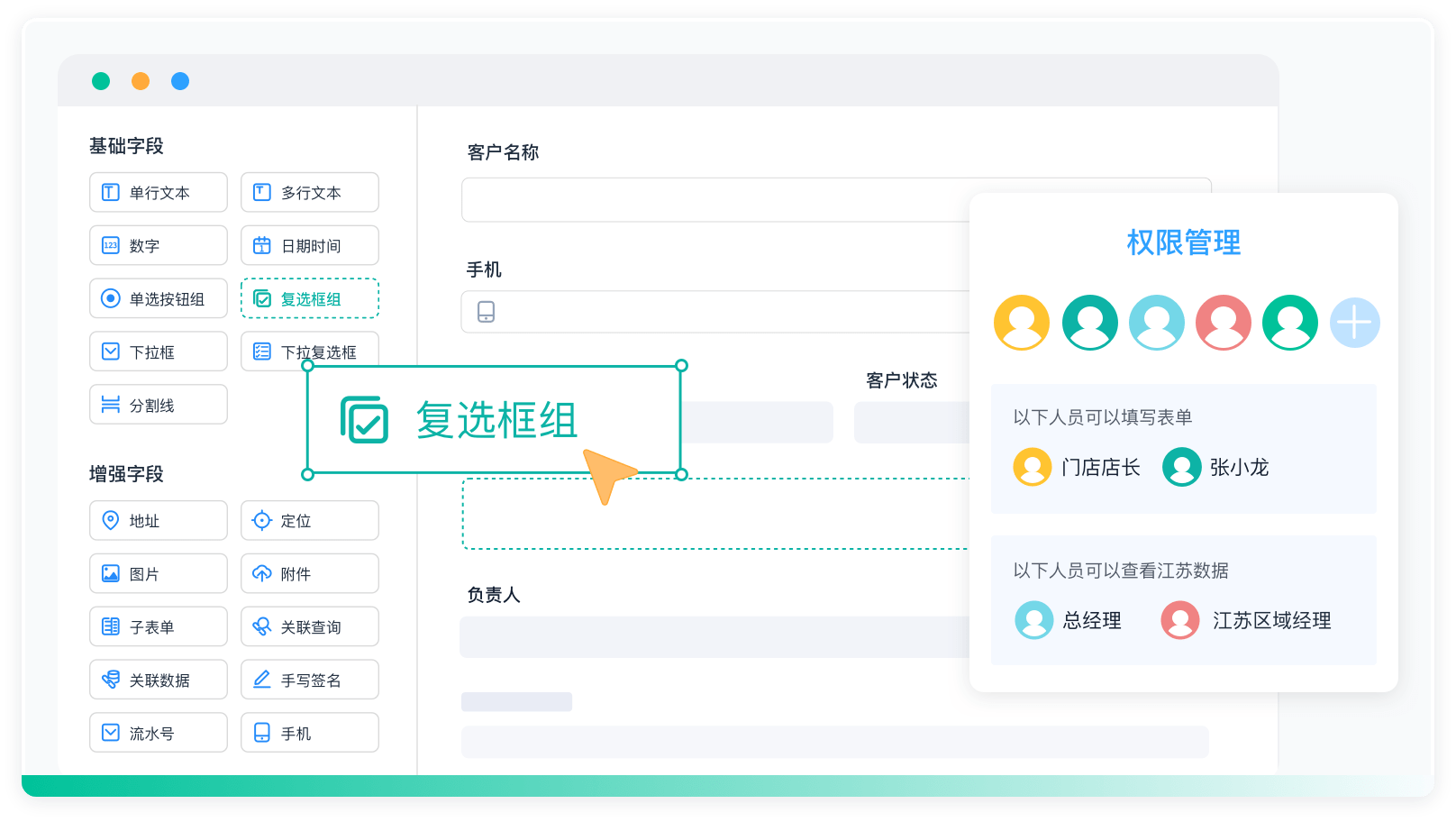

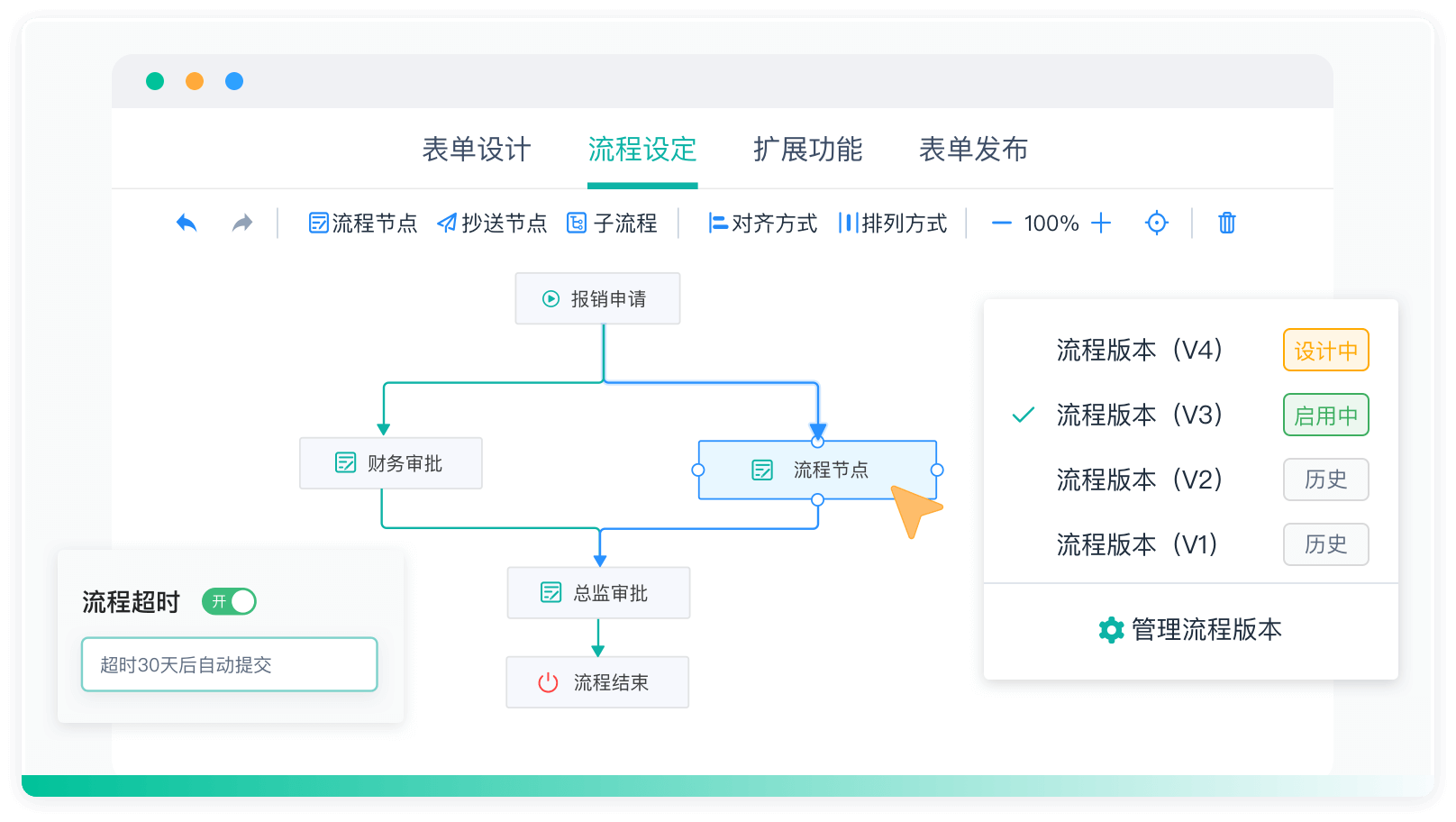

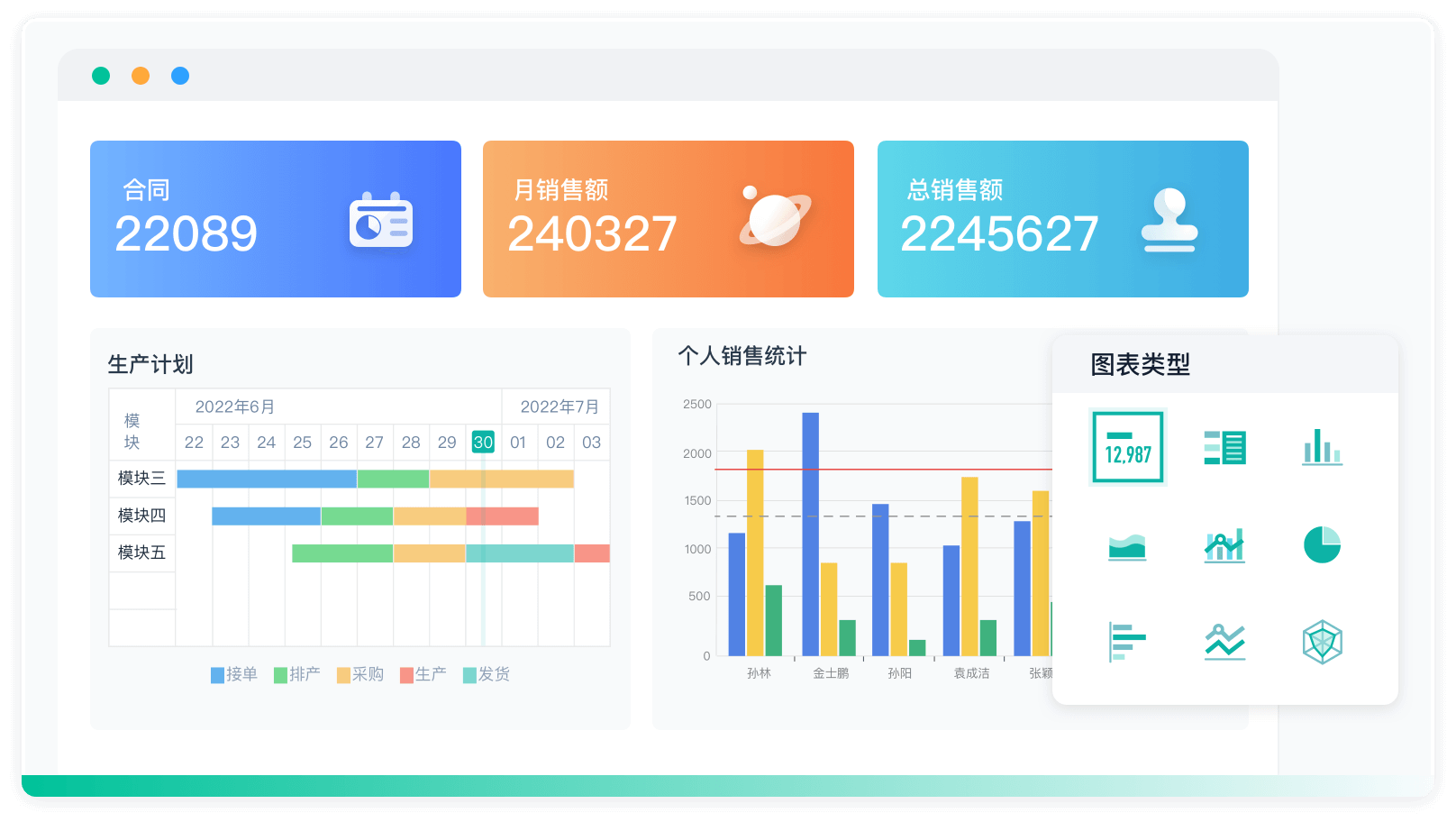

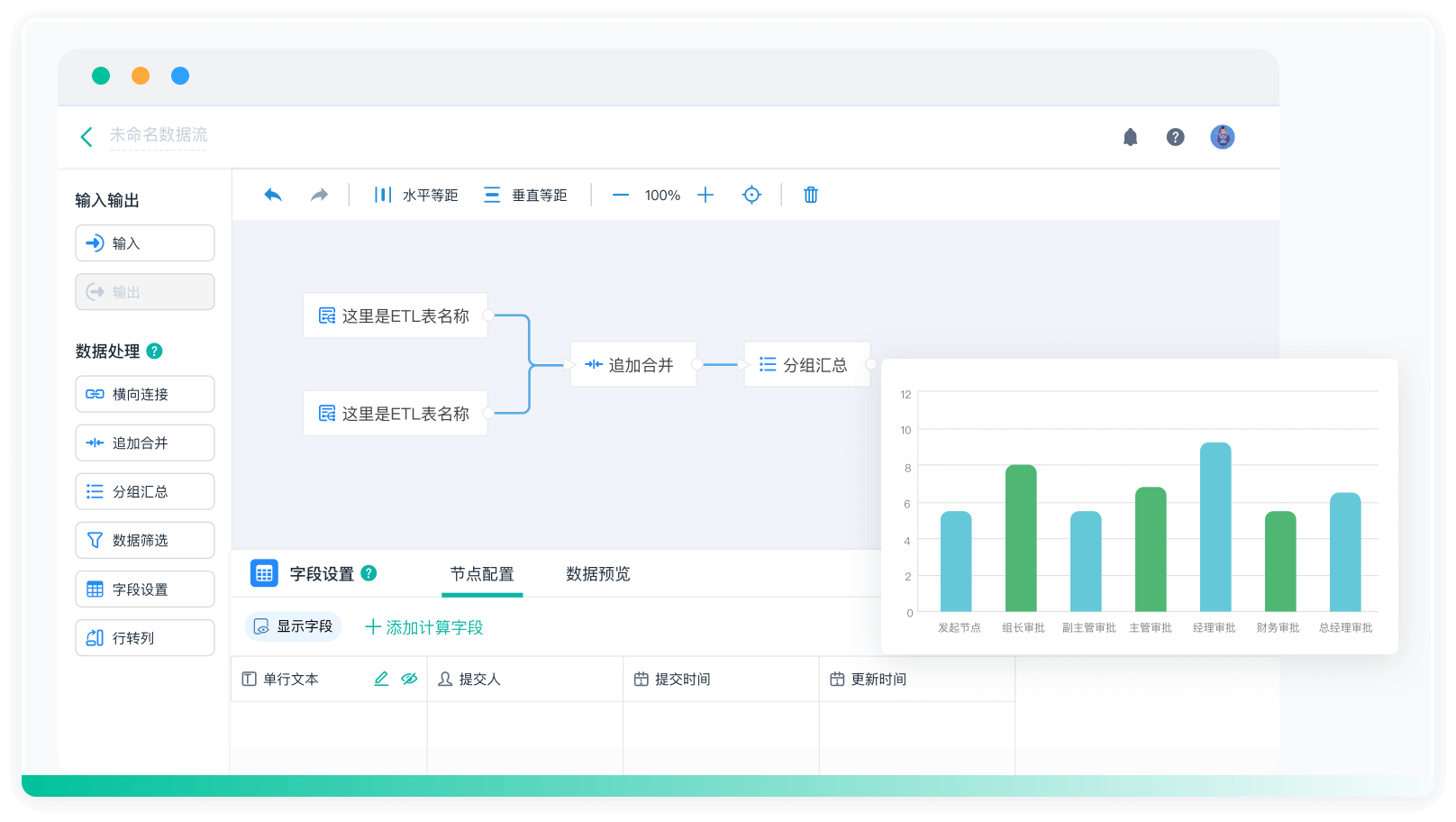

推荐一个好用的零代码开发平台,5分钟即可搭建一个管理软件:

地址: https://s.fanruan.com/x6aj1;

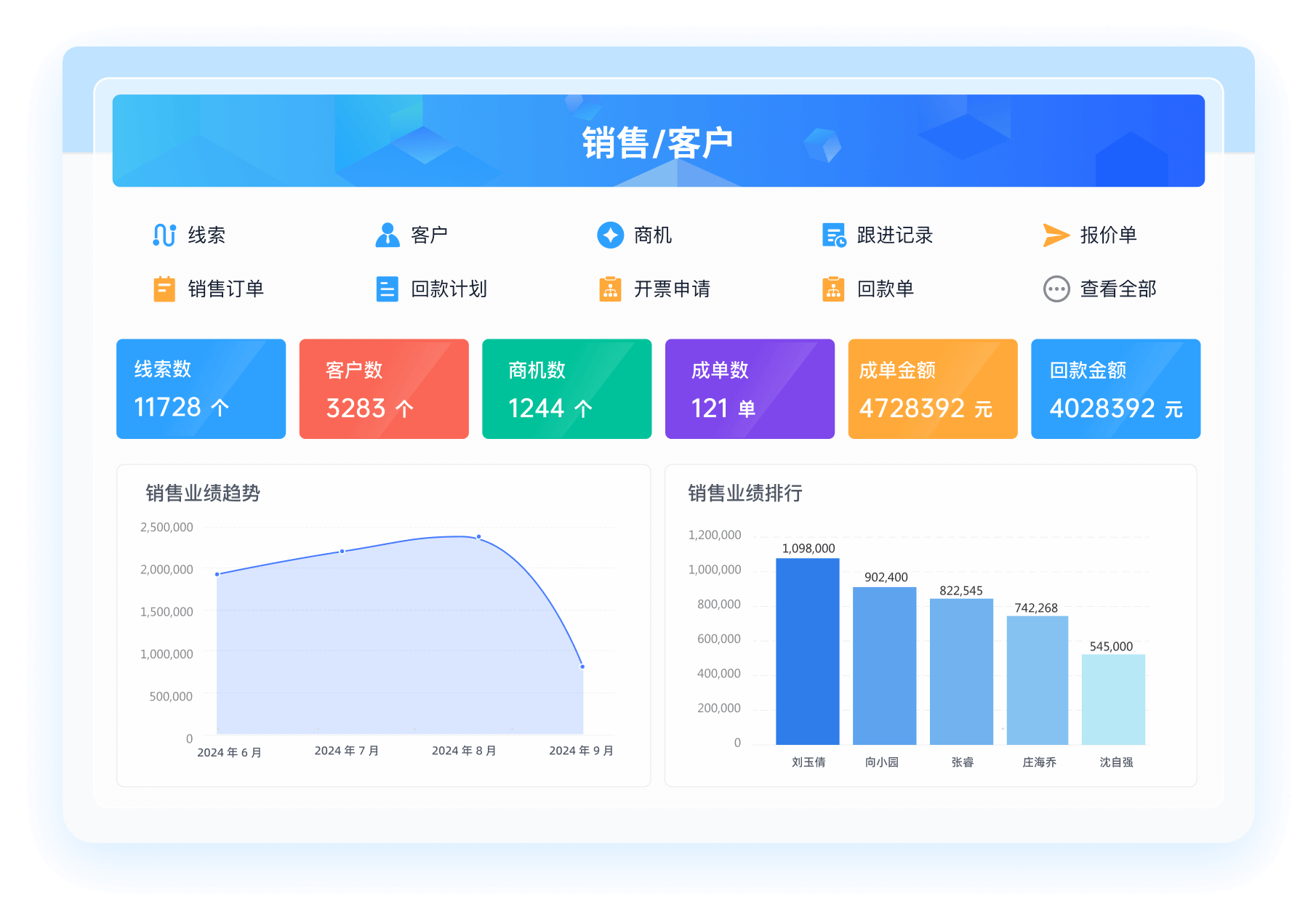

100+企业管理系统模板免费使用>>>无需下载,在线安装:

地址: https://s.fanruan.com/7wtn5;

阅读时间:8 分钟

阅读时间:8 分钟  浏览量:5515次

浏览量:5515次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》