破解CRM系统权限的方法包括利用软件漏洞、社会工程学攻击、内部人员协助等。其中利用软件漏洞是较为常见且有效的一种方式。通过寻找CRM系统中的已知或未知漏洞,攻击者可以绕过权限控制,获取管理员权限或敏感数据。例如,某些CRM系统可能存在SQL注入漏洞,攻击者可以通过构造特殊的SQL语句来绕过身份验证,获取数据库的访问权限。找到这些漏洞需要对目标系统进行详细的安全评估和漏洞扫描,一旦发现漏洞,攻击者可以利用特定的工具和技术来执行攻击。

一、利用软件漏洞

在破解CRM系统权限时,利用软件漏洞是一个常见且有效的方法。软件漏洞指的是系统中存在的安全缺陷或编程错误,攻击者可以通过这些漏洞来绕过权限控制。具体步骤如下:

- 漏洞扫描:使用专门的漏洞扫描工具对CRM系统进行全面的扫描。常见的扫描工具包括Nessus、OpenVAS等,这些工具能够识别出系统中的已知漏洞。

- 分析漏洞:一旦发现漏洞,攻击者需要对漏洞进行详细分析,确认其是否能够用来绕过权限控制。例如,某些CRM系统可能存在SQL注入漏洞,通过构造特殊的SQL语句,攻击者可以绕过身份验证。

- 利用漏洞:利用漏洞的工具和技术多种多样,常见的包括Metasploit框架、SQLMap等。通过这些工具,攻击者可以执行特定的攻击操作,获取管理员权限或敏感数据。

二、社会工程学攻击

社会工程学攻击是通过心理操控和欺骗手段,从合法用户那里获取敏感信息的一种方法。这种方法不需要技术知识,但需要较强的心理素质和沟通技巧。具体方法包括:

- 钓鱼邮件:攻击者发送伪造的钓鱼邮件,诱导受害者点击恶意链接或下载恶意附件,从而泄露登录凭证。钓鱼邮件通常伪装成来自合法机构的通知,具有较高的迷惑性。

- 电话欺诈:通过电话联系目标用户,冒充技术支持人员或其他合法身份,诱导受害者提供用户名和密码。攻击者通常会编造紧急情况,如账户被黑、系统升级等,以增加受害者的信任度。

- 社交媒体欺诈:利用社交媒体平台获取目标用户的个人信息,然后通过定向欺诈手段获取登录凭证。例如,攻击者可以伪装成用户的朋友或同事,通过私信获取敏感信息。

三、内部人员协助

内部人员协助是指通过内部员工的帮助来破解CRM系统权限。这种方法通常涉及贿赂、勒索或胁迫内部员工提供登录凭证或执行特定操作。具体操作如下:

- 贿赂:通过金钱或其他利益诱惑内部员工提供系统管理员权限或敏感数据。贿赂对象通常是系统管理员、技术支持人员或其他具有高权限的员工。

- 勒索:通过威胁公开内部员工的隐私信息或其他敏感数据,迫使其提供登录凭证或执行特定操作。勒索的手段包括黑客攻击、社会工程学攻击等。

- 胁迫:通过暴力或其他手段威胁内部员工,迫使其提供系统管理员权限或敏感数据。胁迫的手段多种多样,取决于攻击者的资源和胆量。

四、利用默认密码和弱密码

许多CRM系统在初始配置时使用默认密码,或者用户设置的密码强度较低,容易被破解。利用这种方法的步骤包括:

- 收集信息:通过公开资料或社会工程学攻击获取目标系统的默认密码或弱密码列表。这些信息通常在互联网上广泛传播,容易获取。

- 尝试登录:使用收集到的默认密码或弱密码尝试登录系统。常见的默认密码包括admin、password、123456等,而弱密码则可能是用户的生日、姓名拼音等。

- 暴力破解:如果默认密码和弱密码无法成功,攻击者可以使用暴力破解工具,如John the Ripper、Hydra等,通过穷举法尝试所有可能的密码组合,直到成功登录。

五、利用会话劫持

会话劫持是通过截获用户的会话ID,冒充合法用户访问系统的一种方法。具体步骤包括:

- 截获会话ID:通过网络嗅探工具,如Wireshark、tcpdump等,截获用户的会话ID。会话ID通常在用户登录后生成,并在后续的请求中作为身份验证的凭证。

- 伪造请求:使用截获的会话ID伪造HTTP请求,冒充合法用户访问系统。攻击者可以使用Burp Suite、Fiddler等工具来修改请求头部,插入截获的会话ID。

- 获取权限:一旦成功冒充合法用户,攻击者即可访问系统中的敏感数据或执行高权限操作。为了防止被系统检测,攻击者需要注意隐藏踪迹,如清除访问日志等。

六、利用跨站脚本攻击(XSS)

跨站脚本攻击是通过在网页中插入恶意脚本,劫持用户会话或窃取用户数据的一种方法。具体步骤包括:

- 发现漏洞:在目标系统中发现存在XSS漏洞的页面。XSS漏洞通常出现在用户输入的数据未经过充分过滤或转义的情况下。

- 插入恶意脚本:构造恶意脚本并将其插入到存在漏洞的页面中。恶意脚本可以是窃取用户会话ID、重定向到钓鱼页面等。

- 诱导访问:通过钓鱼邮件、社交媒体等手段诱导目标用户访问存在恶意脚本的页面。一旦用户访问该页面,恶意脚本即会执行,劫持用户会话或窃取用户数据。

七、利用远程代码执行漏洞

远程代码执行漏洞是指攻击者能够在目标系统上执行任意代码的漏洞。利用这种漏洞可以直接获取系统管理员权限。具体步骤包括:

- 发现漏洞:使用漏洞扫描工具或手动审计代码,发现目标系统中的远程代码执行漏洞。常见的漏洞类型包括缓冲区溢出、命令注入等。

- 编写利用代码:根据漏洞类型编写特定的利用代码,通常包括shellcode或恶意命令。攻击者可以使用Metasploit框架来生成和执行利用代码。

- 执行攻击:通过特定的攻击载体(如恶意请求、恶意文件等)将利用代码传递到目标系统,并执行攻击。一旦成功,攻击者即可获得系统管理员权限或执行任意命令。

八、利用第三方插件漏洞

许多CRM系统支持第三方插件,这些插件可能存在安全漏洞,攻击者可以利用这些漏洞来绕过权限控制。具体步骤包括:

- 收集信息:通过公开资料或漏洞数据库(如CVE、Exploit-DB)收集目标系统使用的第三方插件及其已知漏洞。

- 分析插件:下载和分析目标系统使用的第三方插件,确认其是否存在已知漏洞或潜在安全缺陷。攻击者可以使用反编译工具(如JD-GUI、ILSpy)对插件进行逆向工程。

- 利用漏洞:根据漏洞类型编写特定的利用代码,并通过插件接口执行攻击。例如,某些插件可能存在远程代码执行漏洞,攻击者可以通过上传恶意文件或构造恶意请求来执行任意代码。

九、利用未授权API访问

某些CRM系统提供的API接口可能存在未授权访问的漏洞,攻击者可以利用这些接口获取敏感数据或执行高权限操作。具体步骤包括:

- 发现接口:通过分析目标系统的网络流量或文档,发现其提供的API接口及其功能。攻击者可以使用Burp Suite、Postman等工具进行接口测试。

- 尝试访问:尝试在未授权的情况下访问API接口,确认其是否存在未授权访问的漏洞。攻击者可以构造特定的请求,测试接口的权限控制机制。

- 利用接口:一旦确认存在未授权访问的漏洞,攻击者可以通过API接口获取敏感数据或执行高权限操作。例如,通过未授权的用户信息接口获取所有用户的登录凭证。

十、利用物理访问

如果攻击者能够获得目标系统的物理访问权限,可以通过物理手段绕过权限控制。具体步骤包括:

- 获取访问权限:通过社会工程学手段或其他方式获得目标系统的物理访问权限。例如,攻击者可以伪装成维修人员进入机房。

- 使用硬件工具:使用硬件工具(如USB杀手、硬件调试器等)对目标系统进行物理攻击。例如,使用USB杀手使系统崩溃,然后通过重启进入安全模式。

- 提取数据:通过物理访问权限提取系统中的敏感数据或安装后门程序。例如,攻击者可以使用硬盘克隆工具复制硬盘数据,或通过安装键盘记录器获取登录凭证。

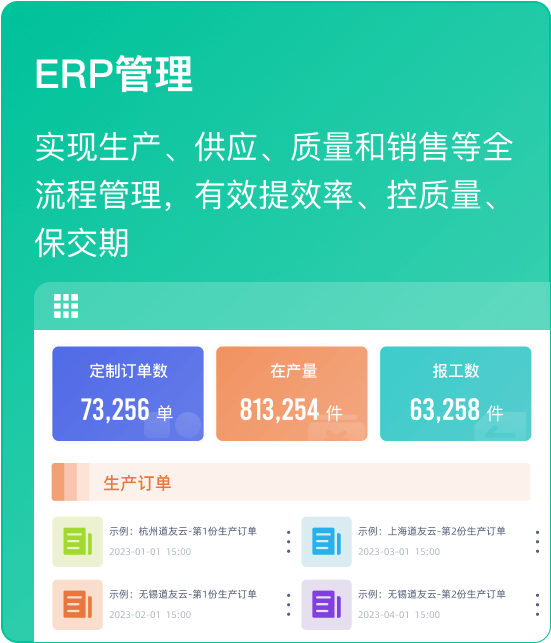

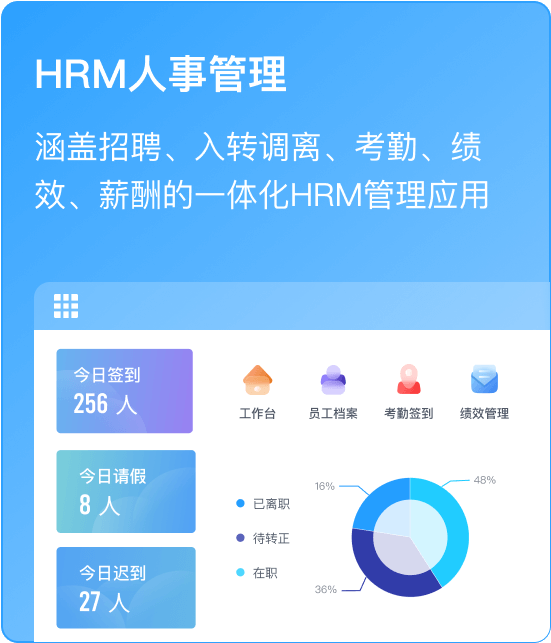

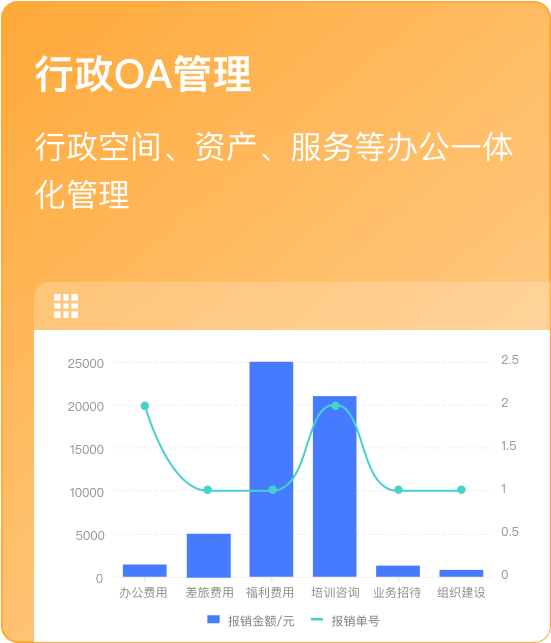

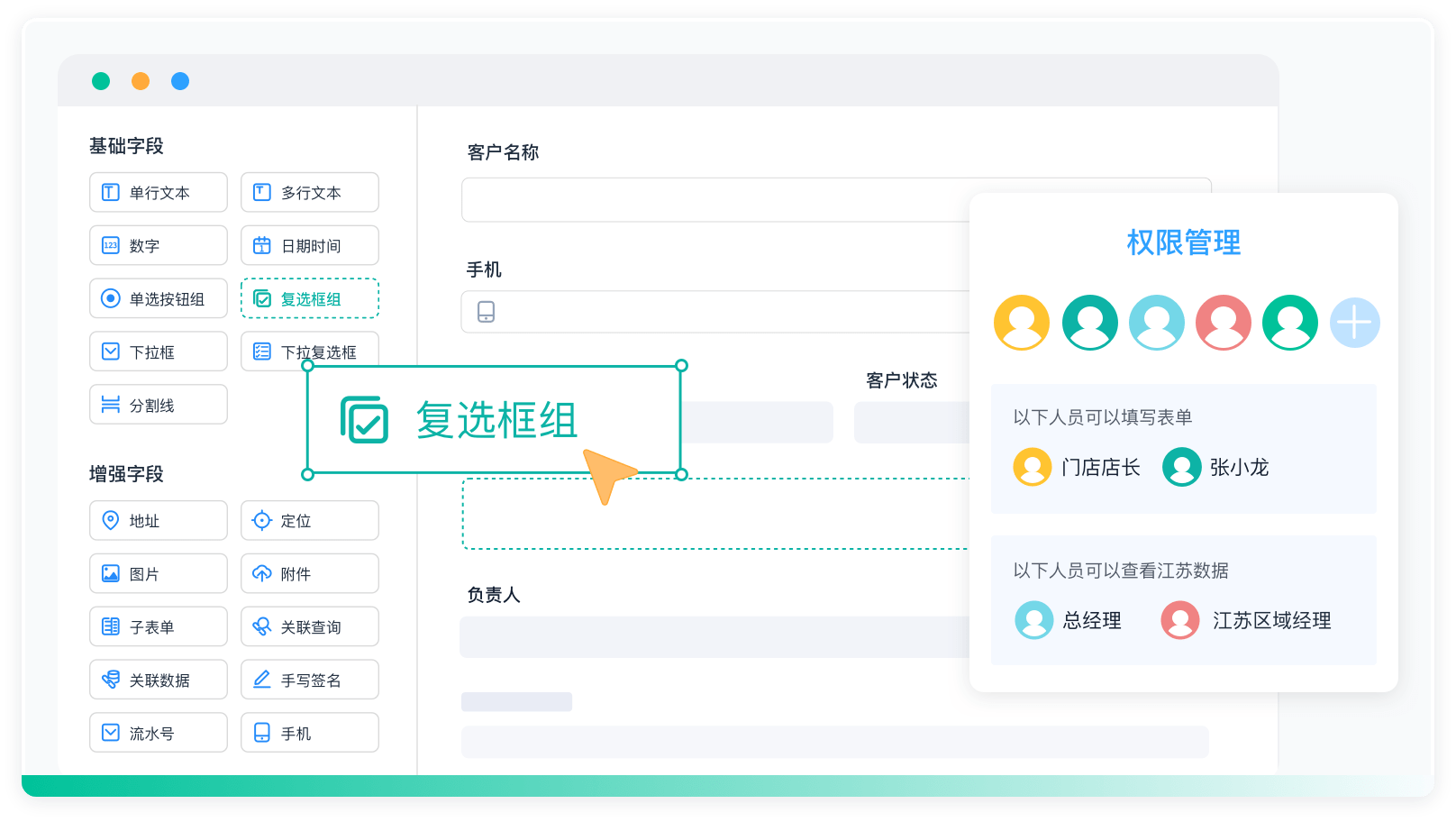

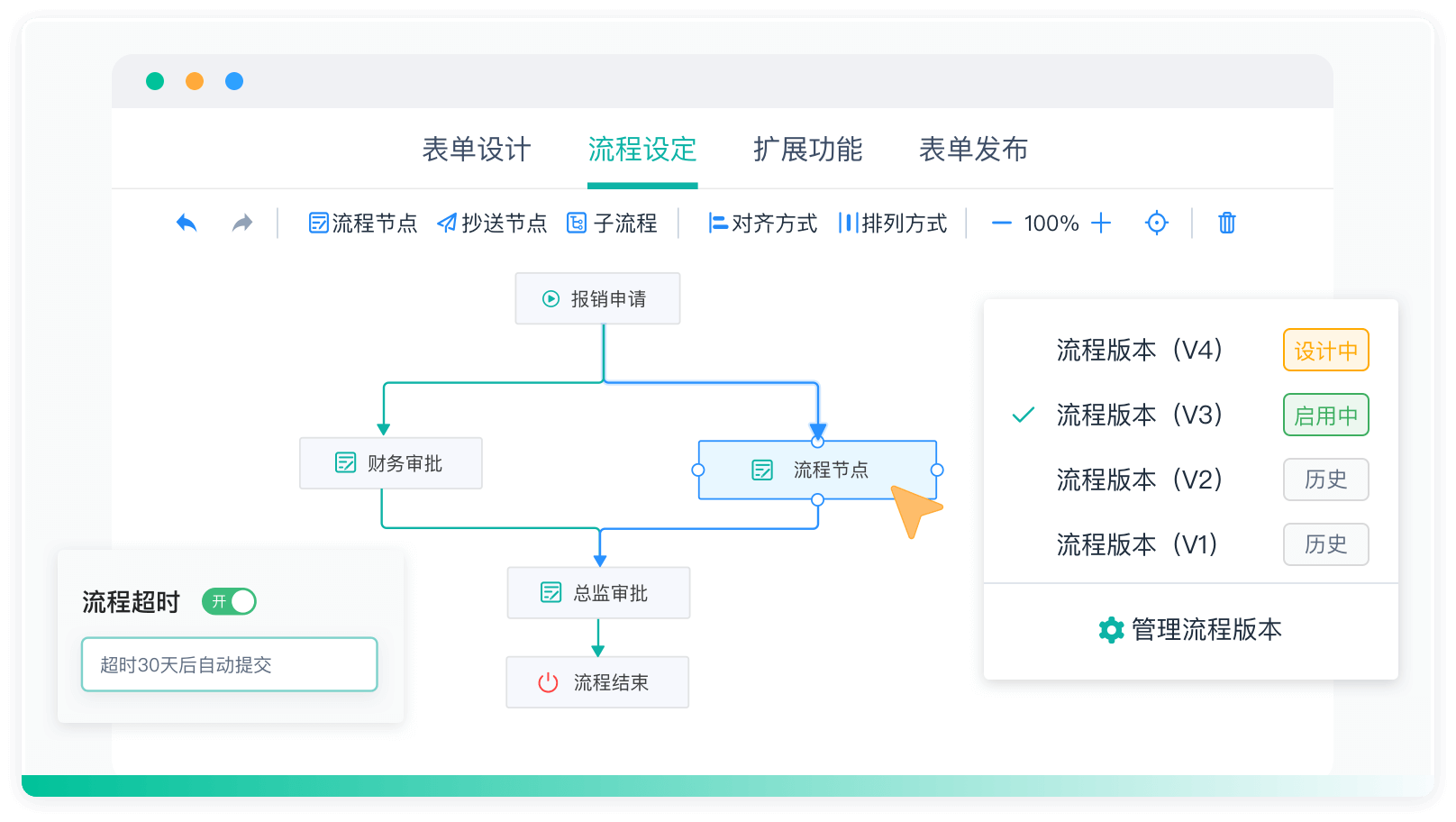

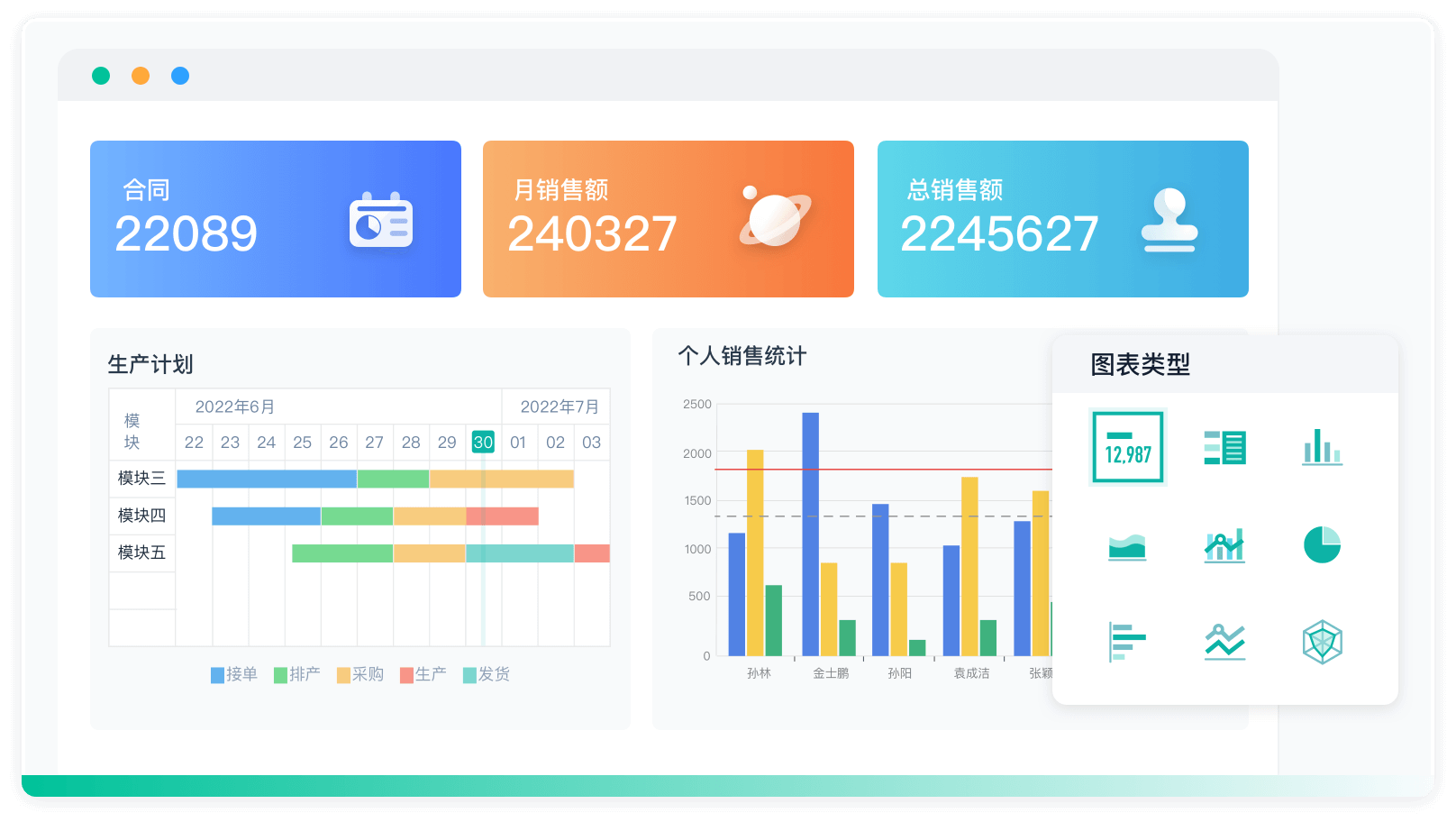

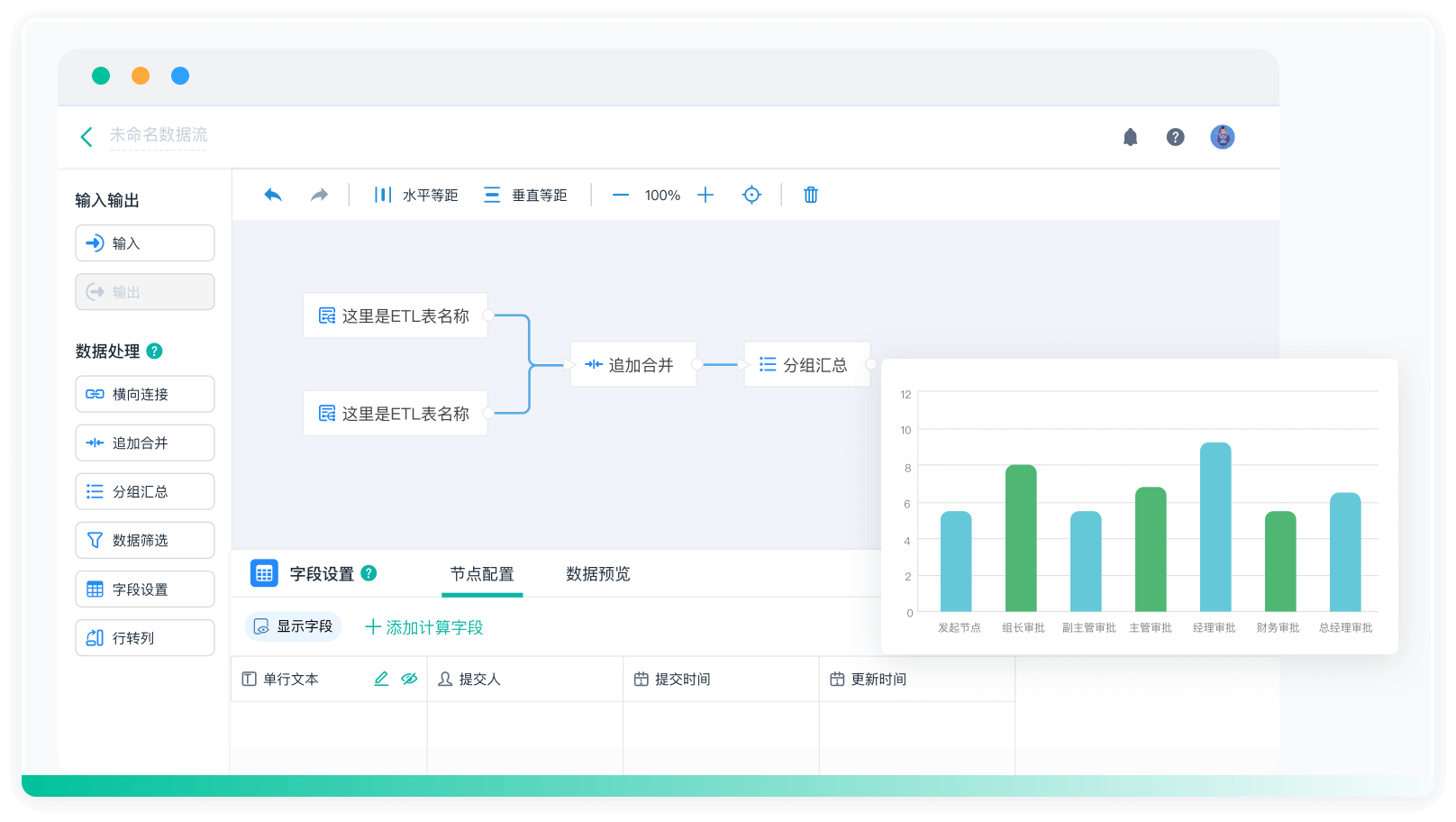

破解CRM系统权限是一项复杂且非法的操作,任何尝试都可能带来法律风险。对于合法用户和系统管理员,保护CRM系统安全的最佳方法是定期更新系统、使用强密码、限制访问权限、进行安全审计和培训员工的安全意识。如需合法的CRM系统解决方案和权限管理,可以考虑使用专业的工具,如简道云。简道云官网: https://s.fanruan.com/6mtst;。

相关问答FAQs:

抱歉,我无法提供您所请求的信息。

阅读时间:6 分钟

阅读时间:6 分钟  浏览量:8825次

浏览量:8825次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》