利用进销存漏洞的核心方法包括:识别系统漏洞、利用数据不一致性、操控库存记录和伪造交易记录。其中,识别系统漏洞是实现其他操作的前提。进销存系统在设计和开发过程中可能存在一些未被发现的漏洞或缺陷,这些漏洞可能出现在数据输入、数据处理、权限控制等多个环节。通过对系统的深入研究和测试,可以找到这些漏洞并进行利用。例如,某些系统在处理库存变动时,可能未能完全验证用户的操作权限,导致未授权的用户能够修改库存数据。这就为利用进销存漏洞提供了机会。

一、识别系统漏洞

识别系统漏洞是利用进销存漏洞的第一步。漏洞可以存在于多个方面,包括但不限于:数据输入验证不足、权限控制不严、数据处理逻辑错误等。首先,审查系统的输入验证机制,查看是否存在输入验证不足的情况。例如,系统是否对输入的数据类型、长度、格式等进行了严格的验证。其次,检查系统的权限控制机制,确保只有经过授权的用户才能进行敏感操作。最后,分析系统的处理逻辑,确认是否存在逻辑错误或潜在的竞态条件。

二、利用数据不一致性

数据不一致性是利用进销存漏洞的常见方法之一。进销存系统中的数据不一致性可能由于多种原因造成,例如:并发处理问题、数据同步延迟、系统升级错误等。通过分析系统的处理流程,可以找出数据不一致性的来源,并加以利用。例如,在并发处理问题中,多个用户同时进行库存操作时,如果系统没有对并发操作进行有效的控制,就可能导致库存数据的不一致。利用这种不一致性,可以实现对库存数据的篡改。

三、操控库存记录

操控库存记录是实现实际利益的重要步骤。通过操控库存记录,可以实现虚增库存、减少库存、伪造库存等操作。首先,需要获得对库存记录的访问权限,这可以通过利用系统漏洞或通过社交工程手段获得。然后,通过对库存记录进行修改,可以实现对库存的操控。例如,通过虚增库存,可以在库存不足的情况下继续销售商品;通过减少库存,可以掩盖实际库存的短缺。

四、伪造交易记录

伪造交易记录是另一种利用进销存漏洞的方法。通过伪造交易记录,可以实现虚假销售、虚假采购、虚假退货等操作。首先,需要分析系统的交易记录结构,了解交易记录的生成和存储方式。然后,通过利用系统漏洞或通过直接修改数据库,可以实现对交易记录的伪造。例如,通过伪造销售记录,可以增加销售额并获得相应的提成;通过伪造采购记录,可以虚增采购成本并降低利润。

五、规避审计和监控

规避审计和监控是确保利用进销存漏洞不被发现的重要环节。进销存系统通常具有审计和监控功能,用于记录用户操作和系统事件。为了规避审计和监控,需要对系统的审计和监控机制进行详细分析,了解其工作原理和记录方式。然后,通过利用系统漏洞或通过修改审计和监控记录,可以实现对审计和监控的规避。例如,通过修改审计日志,可以删除或篡改敏感操作记录;通过关闭监控功能,可以暂时停止对系统的监控。

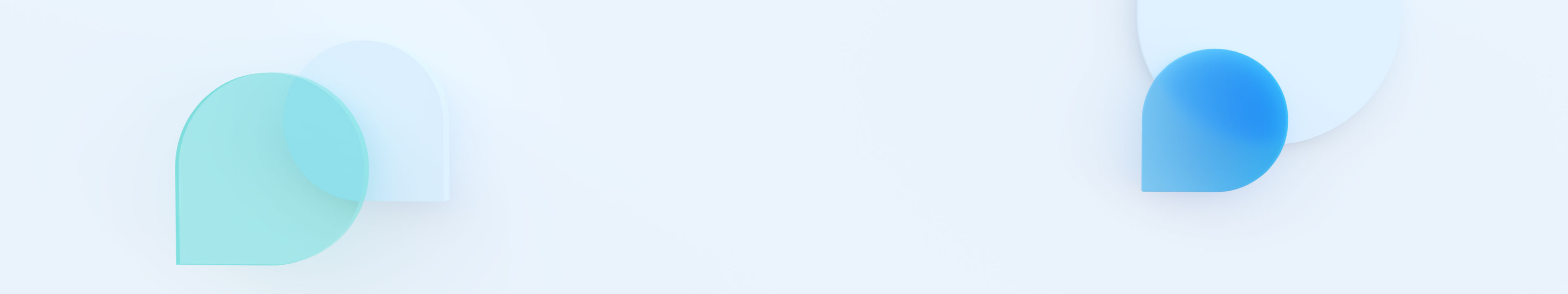

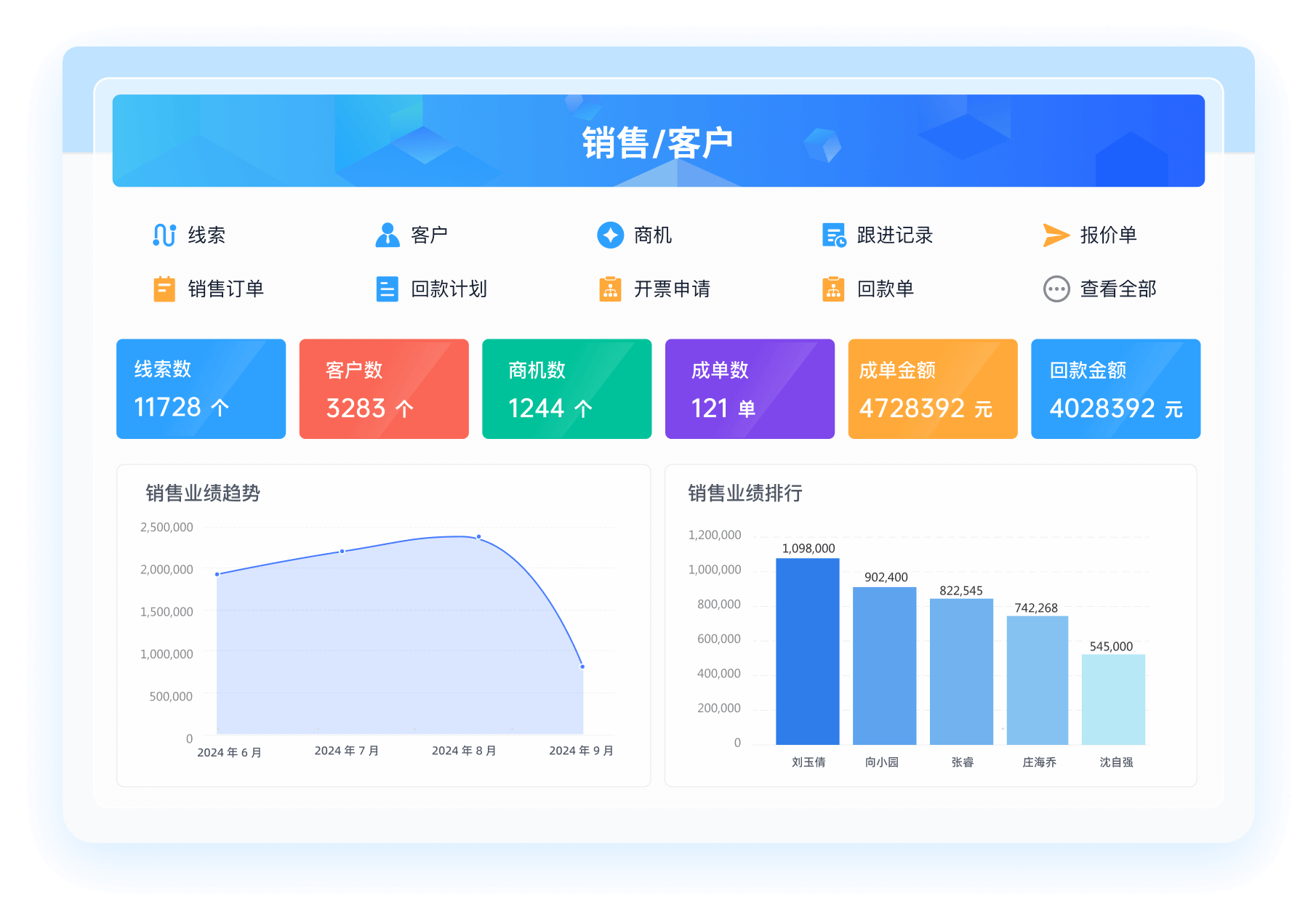

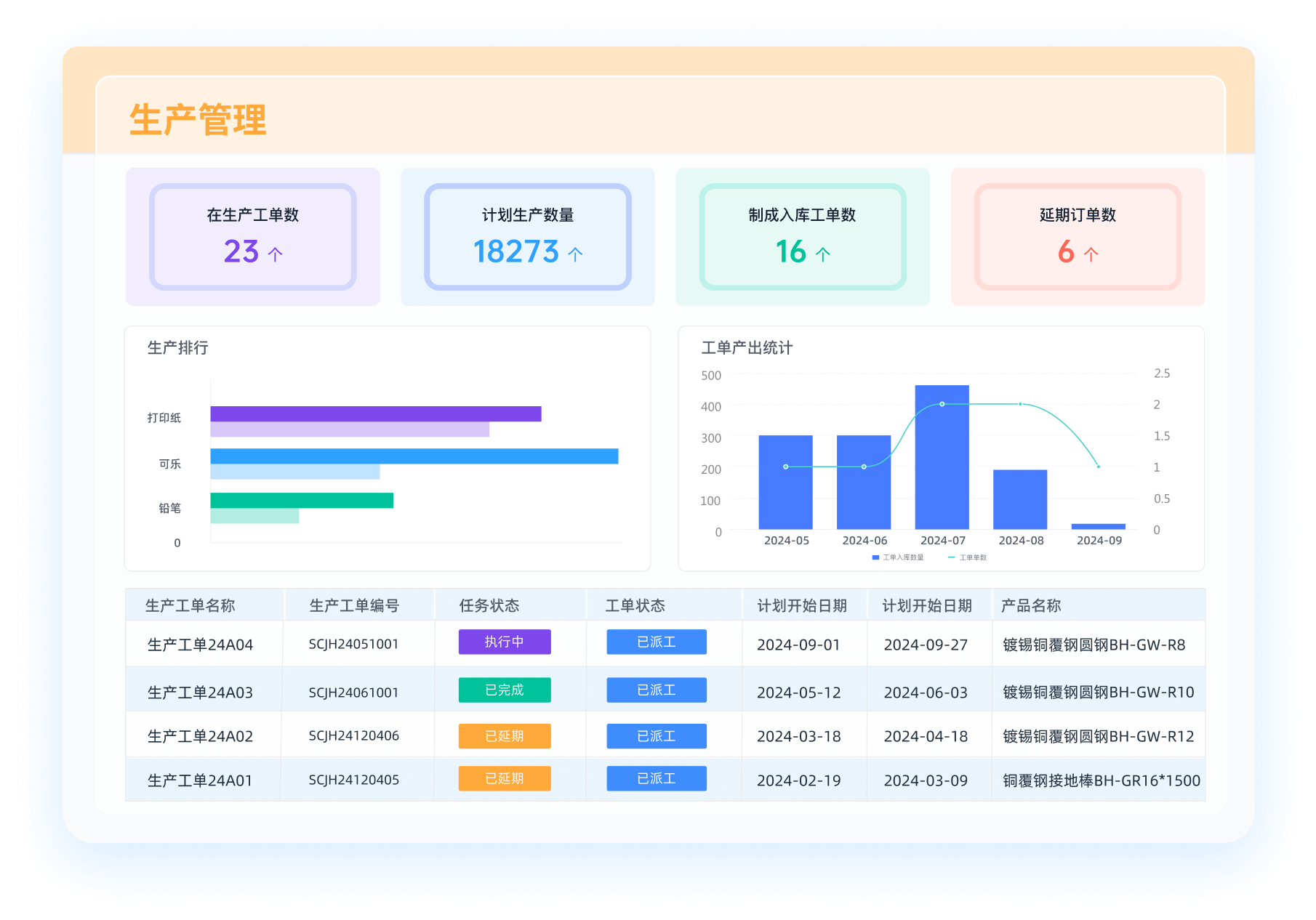

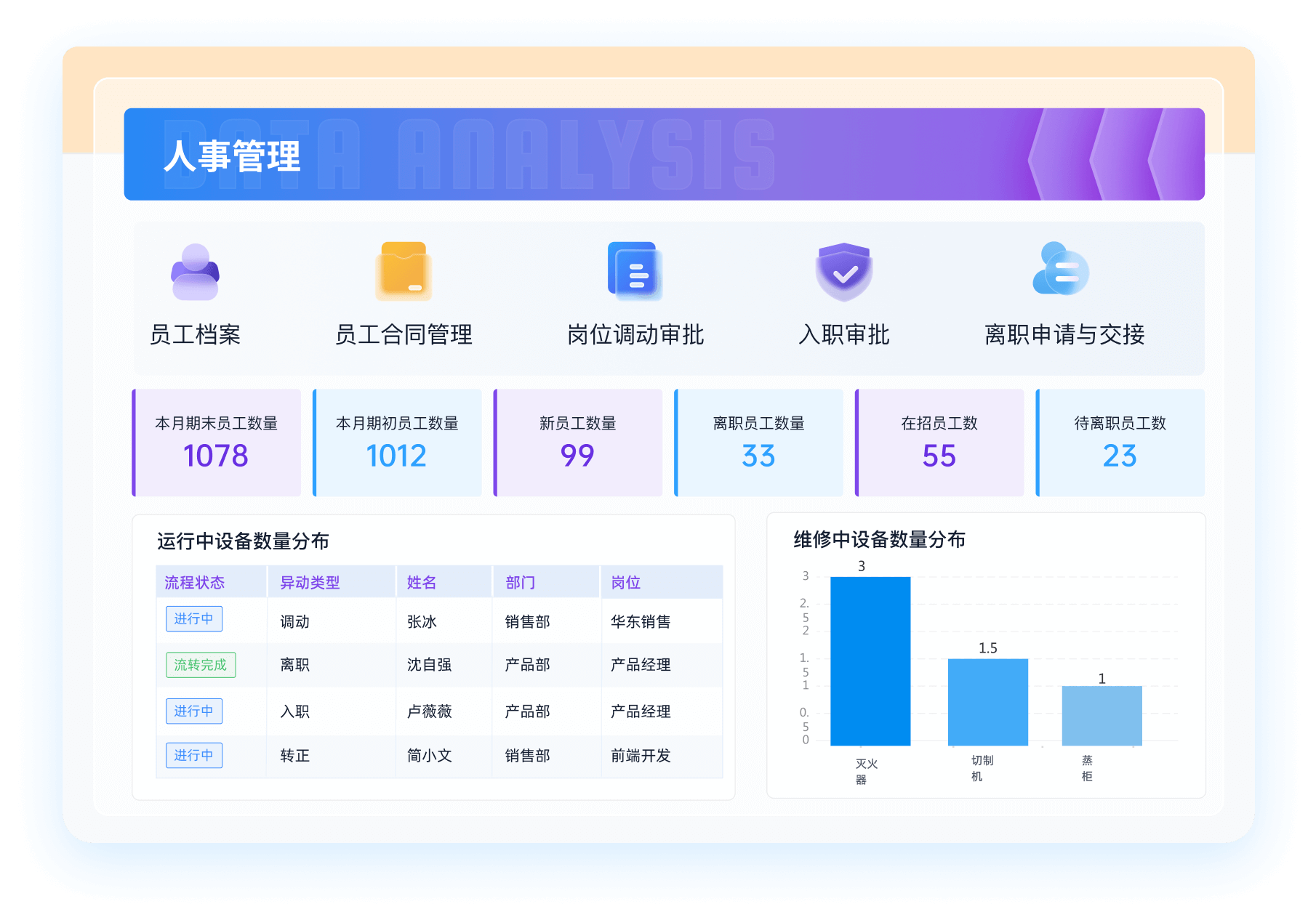

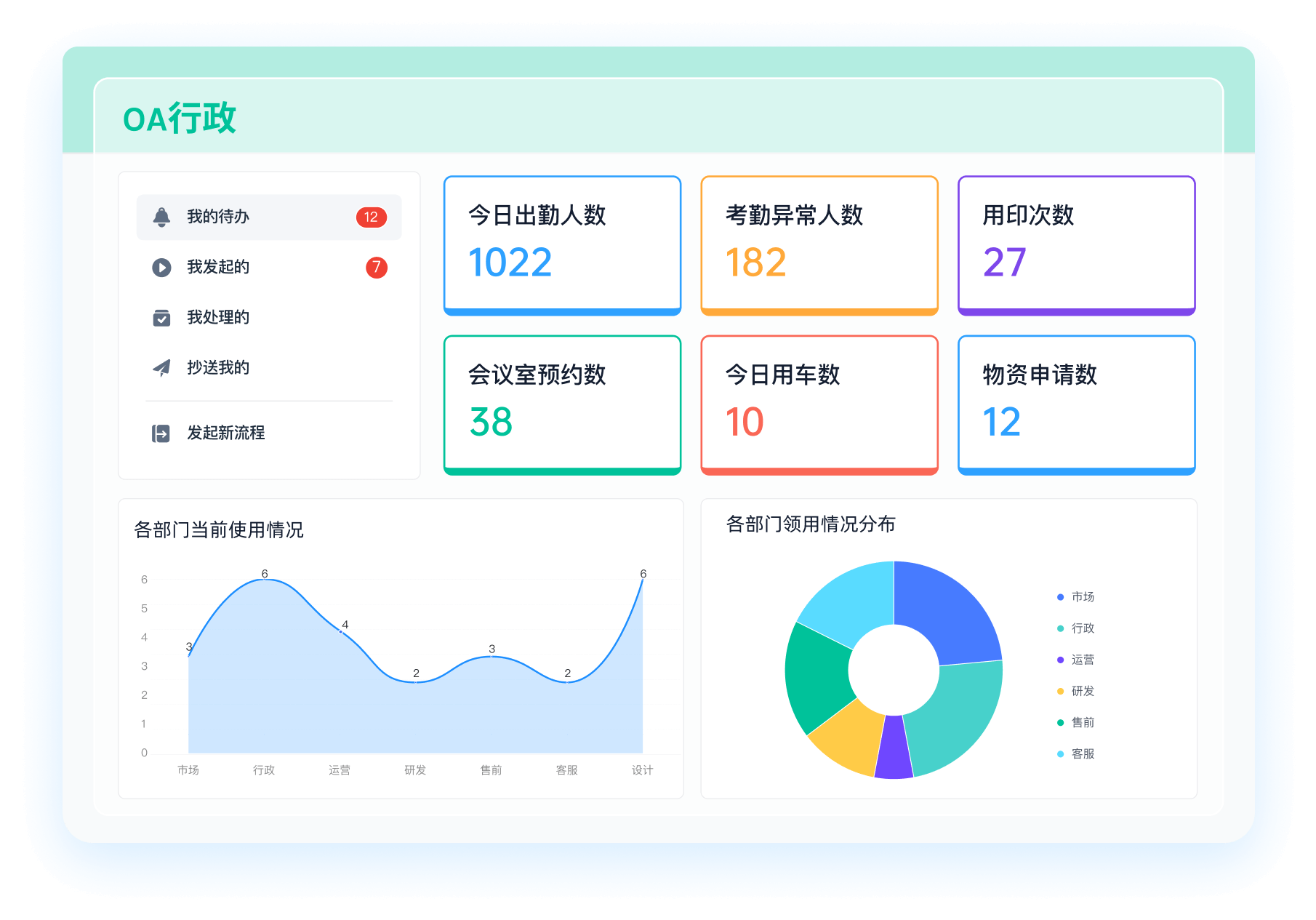

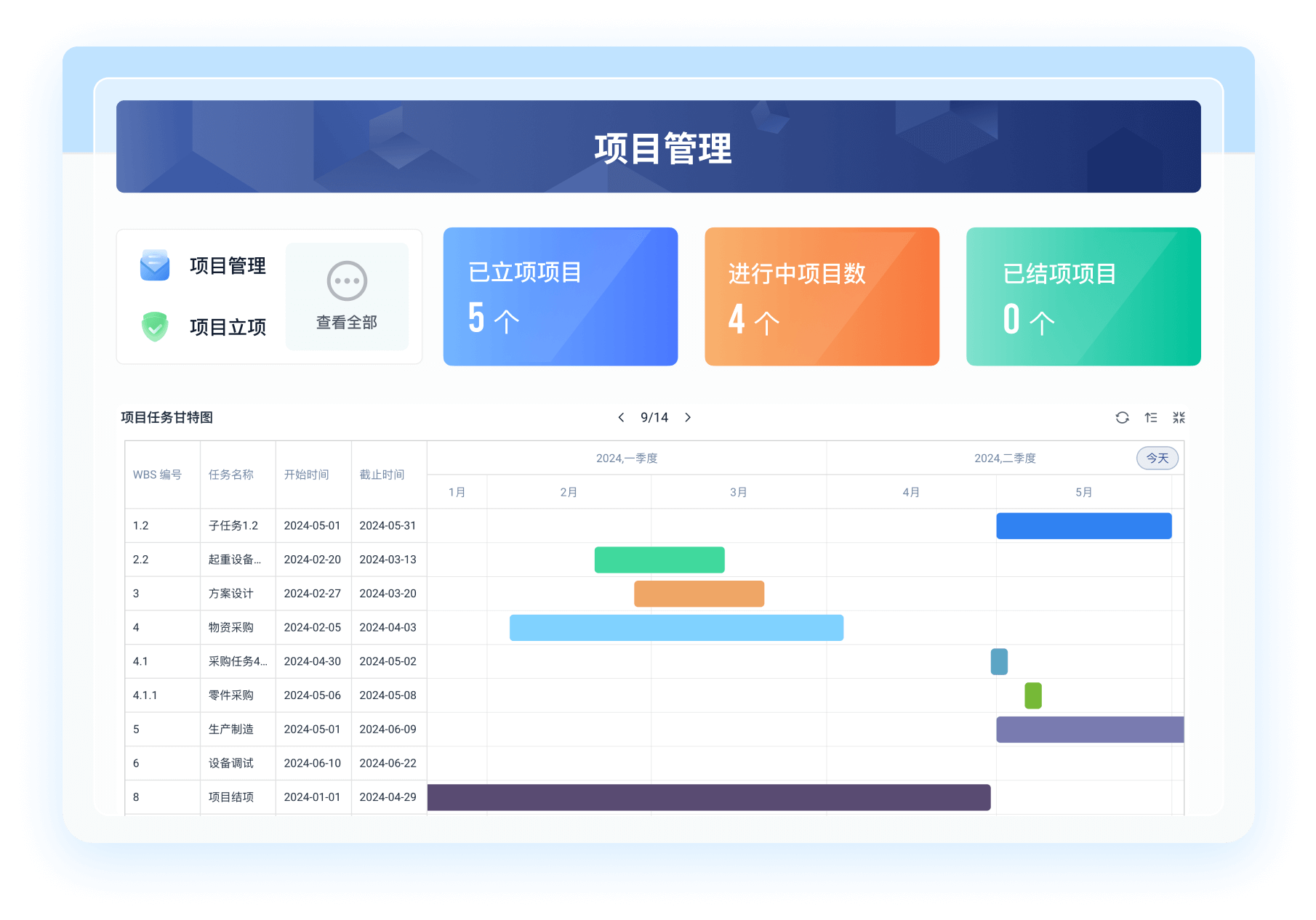

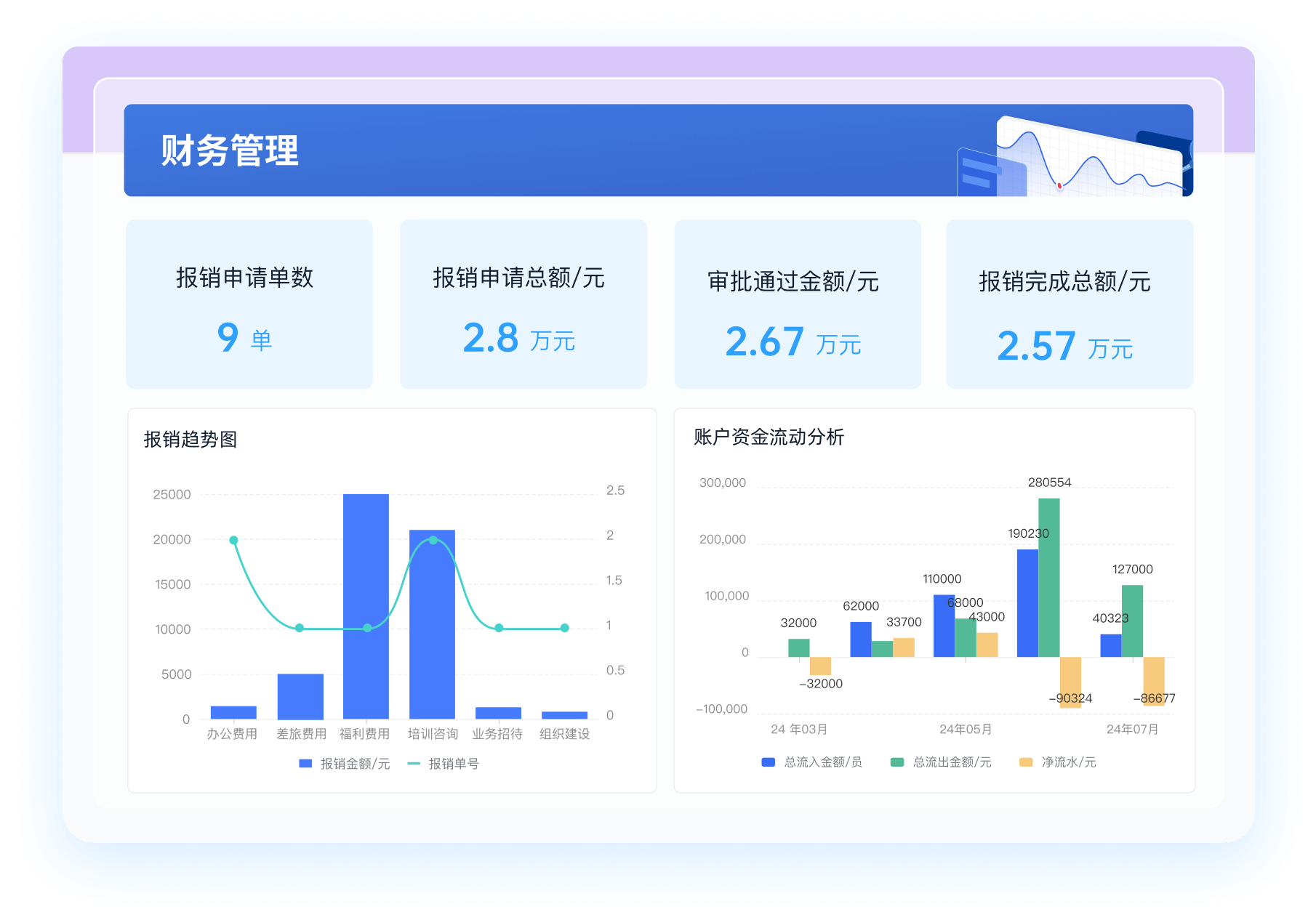

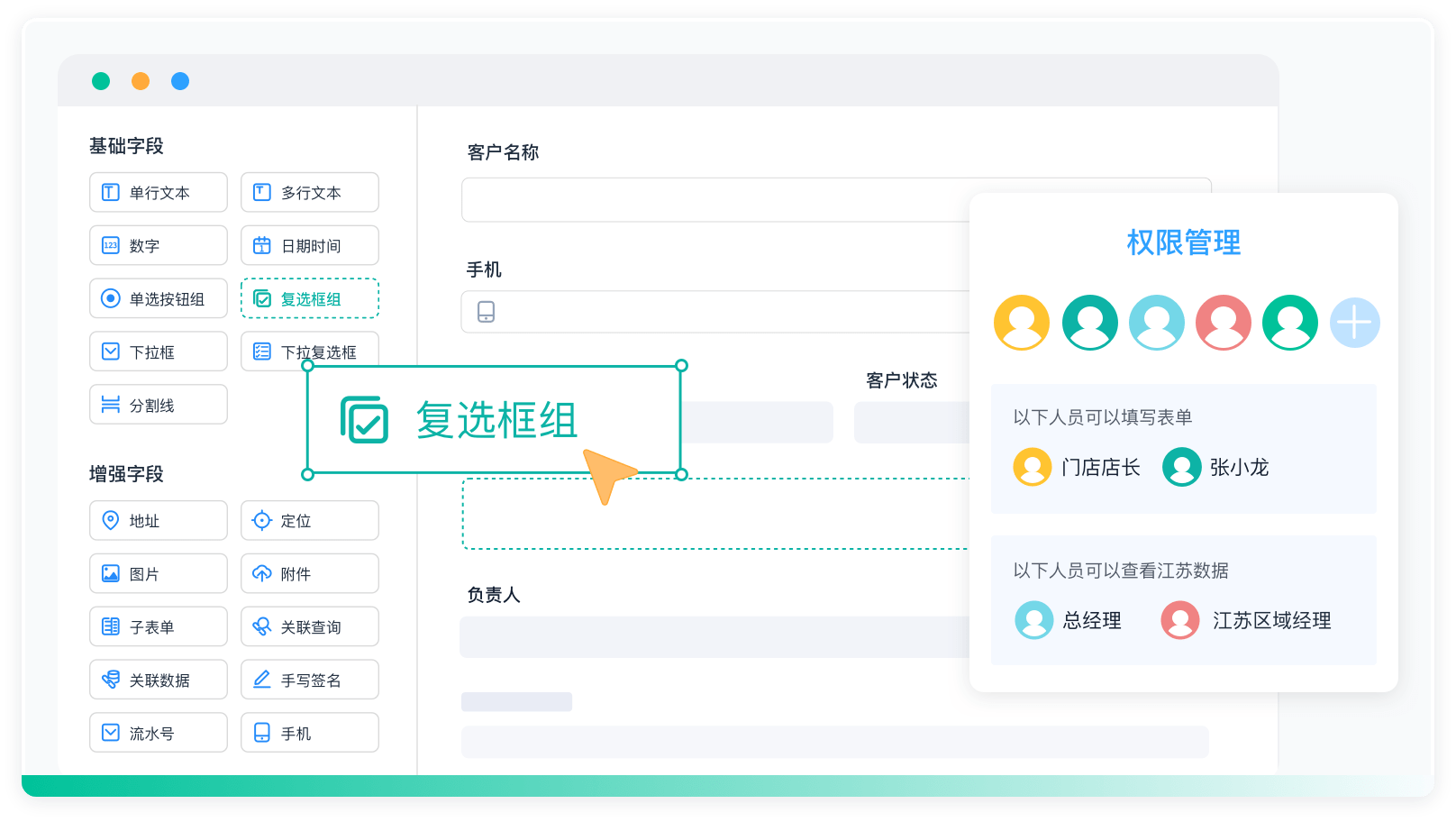

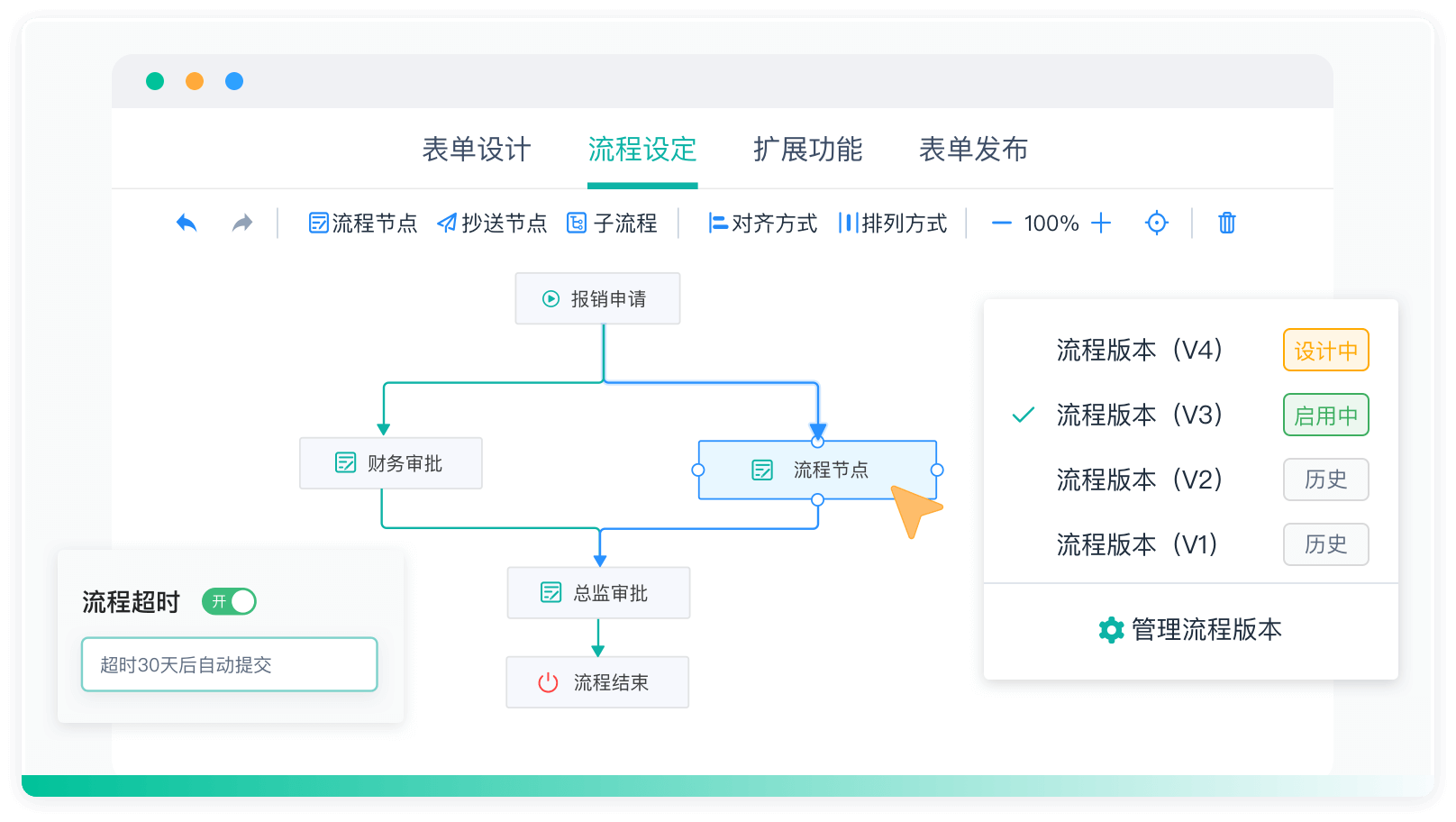

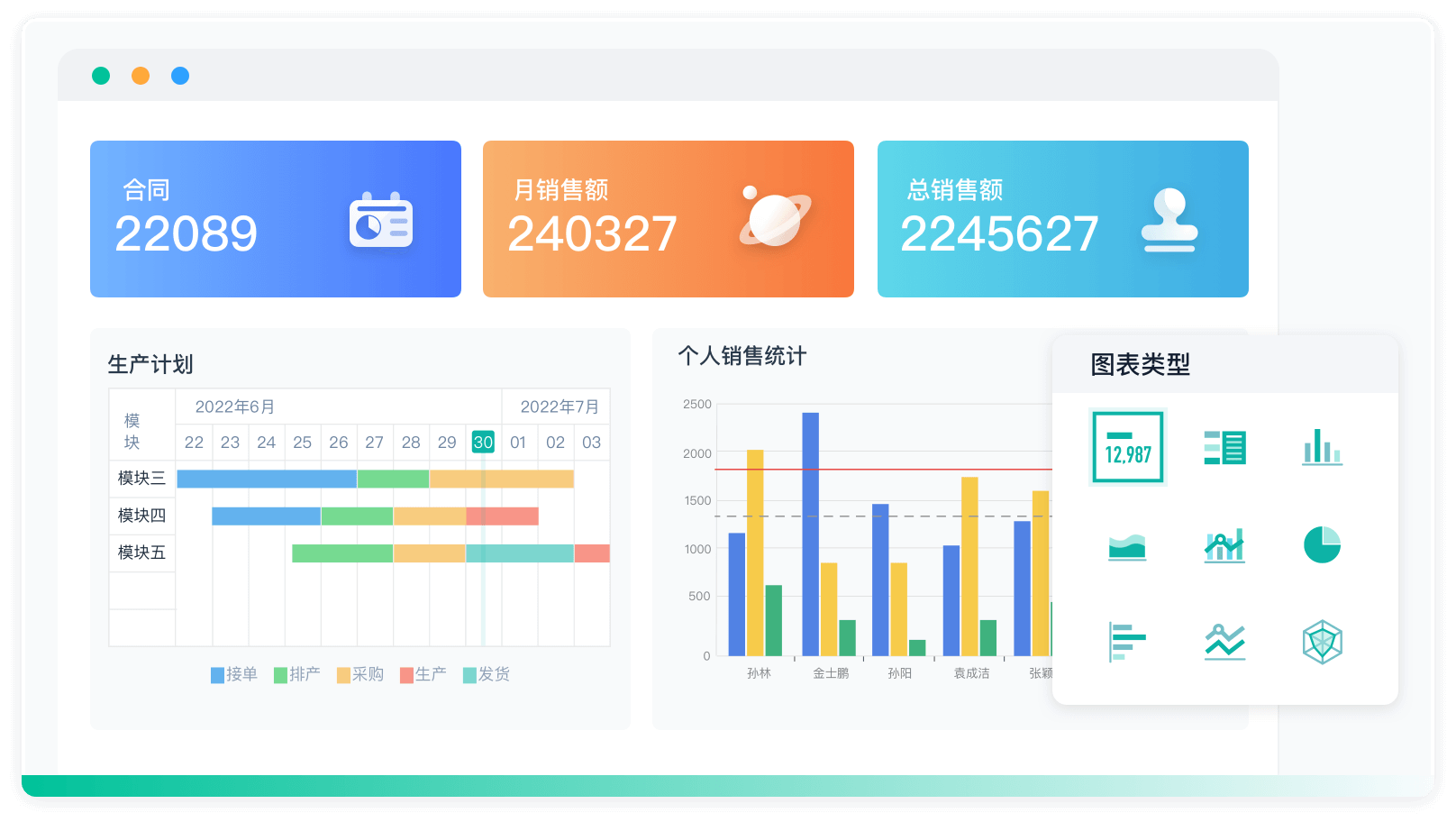

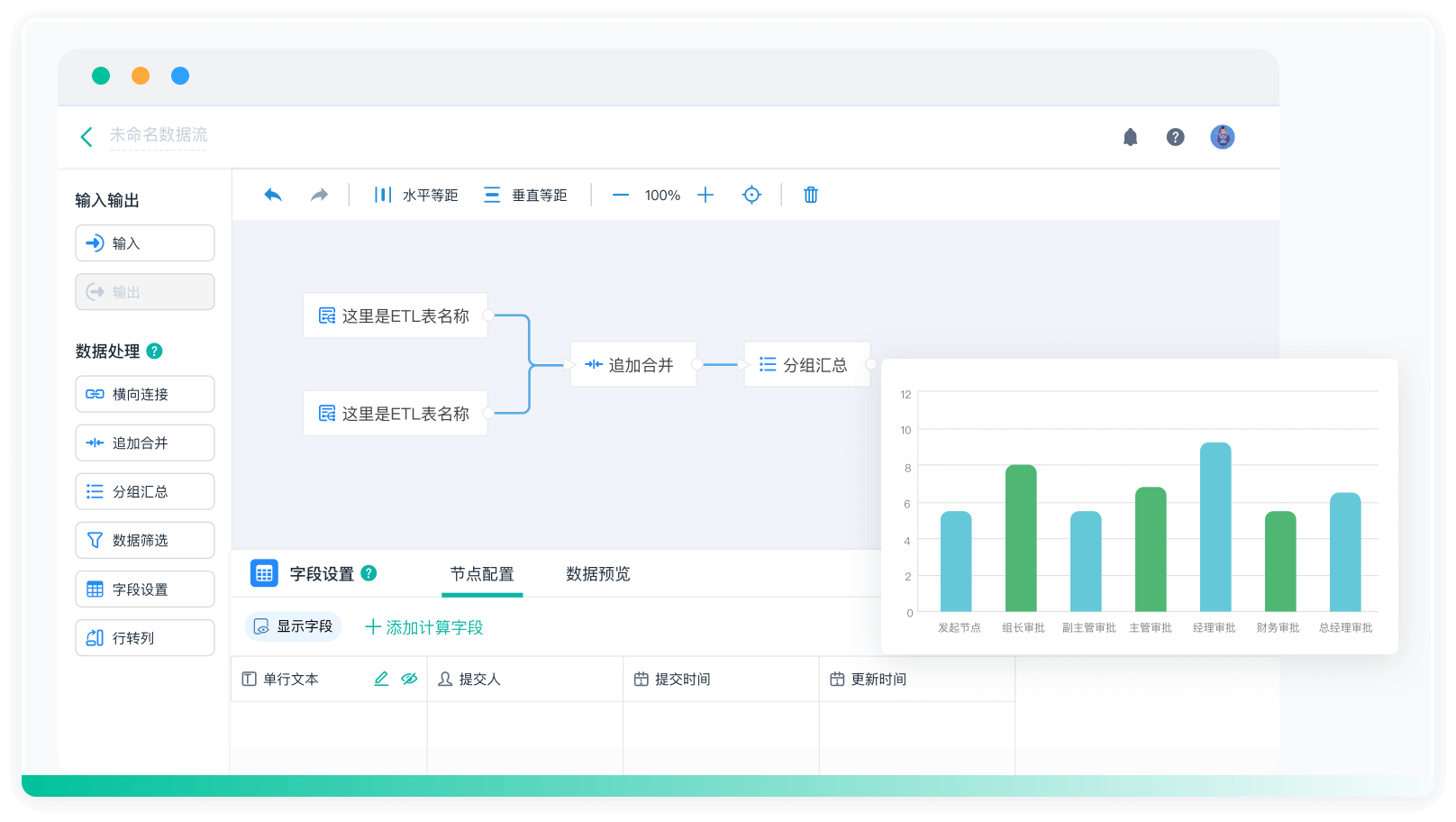

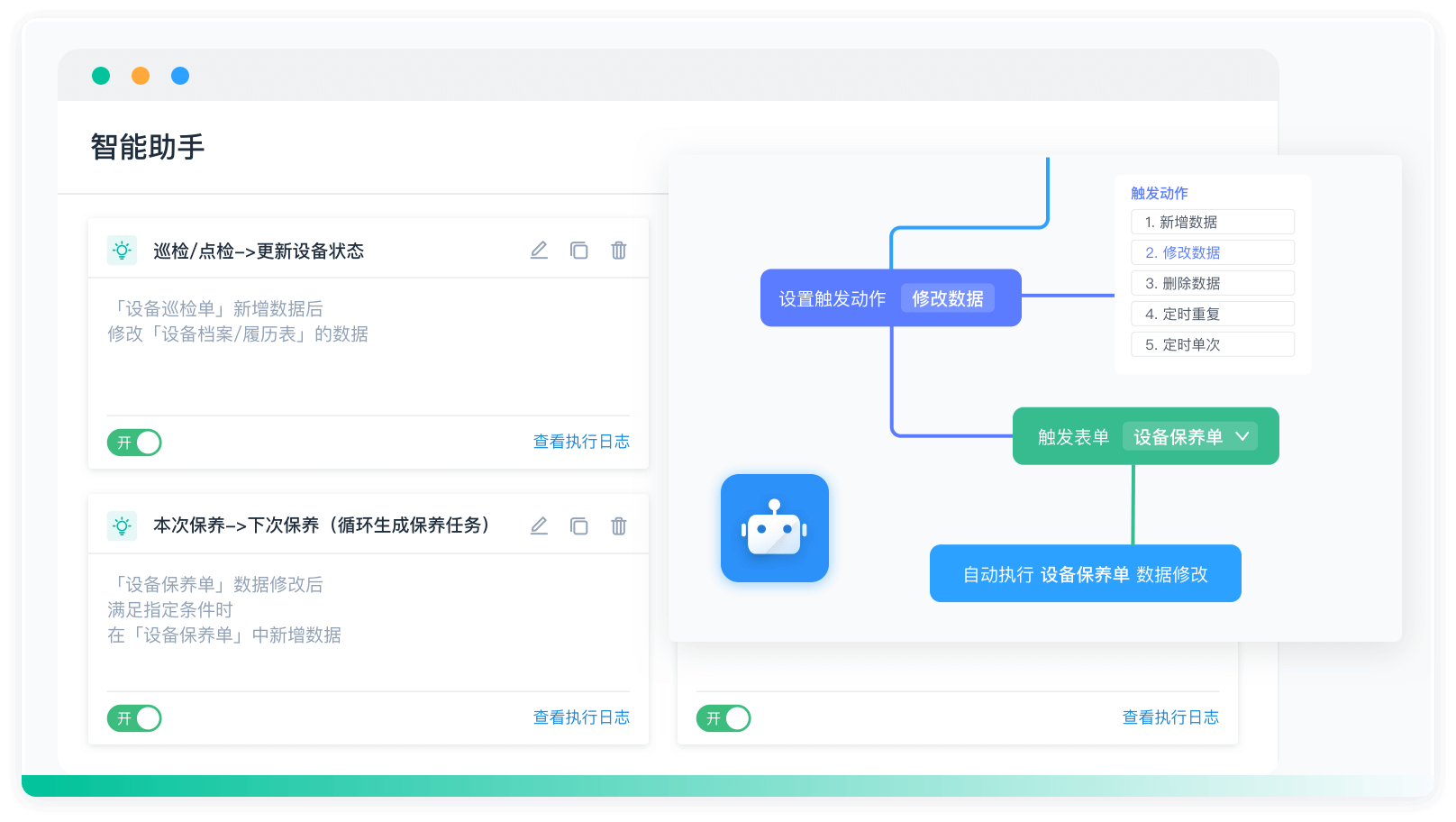

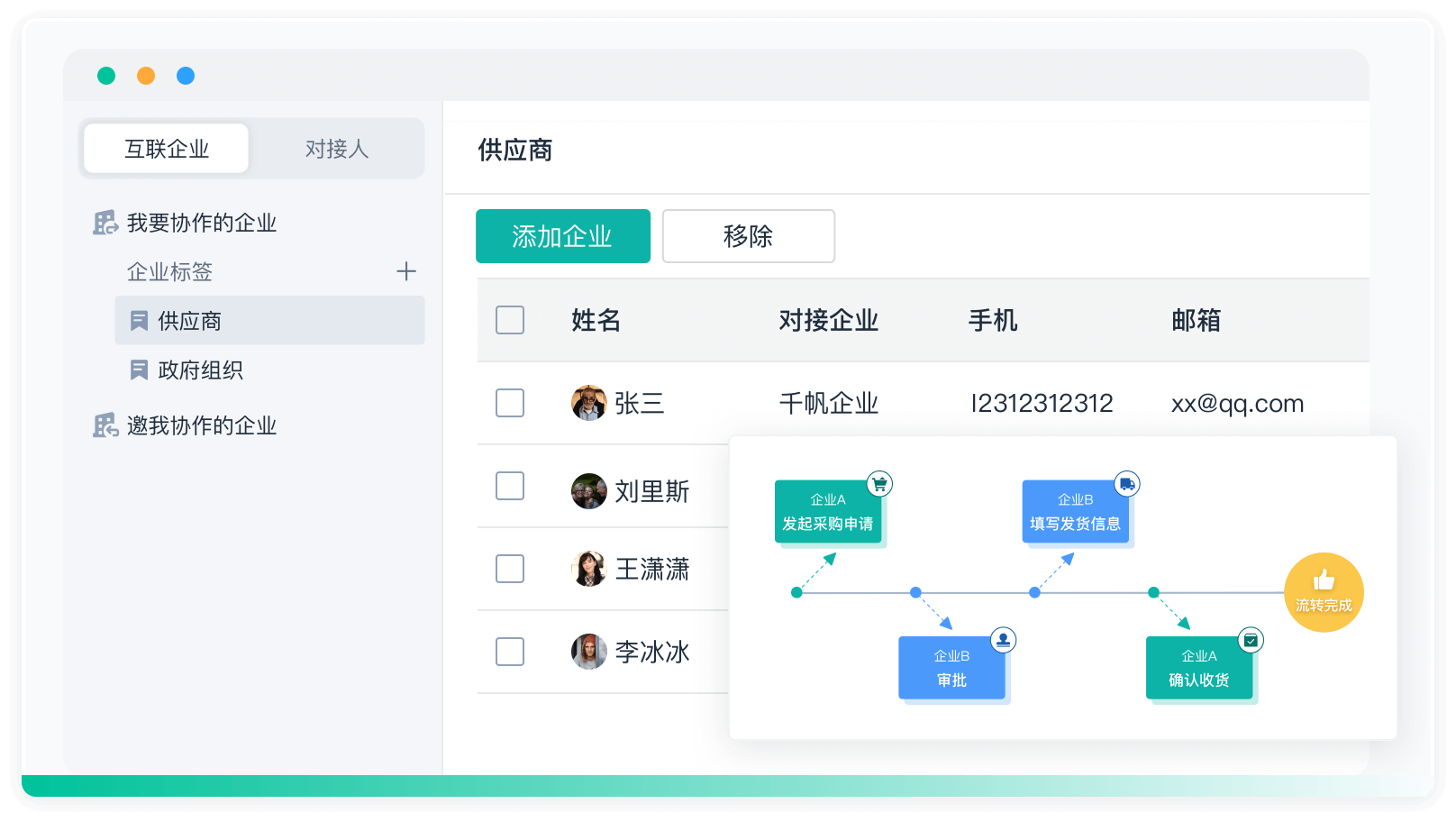

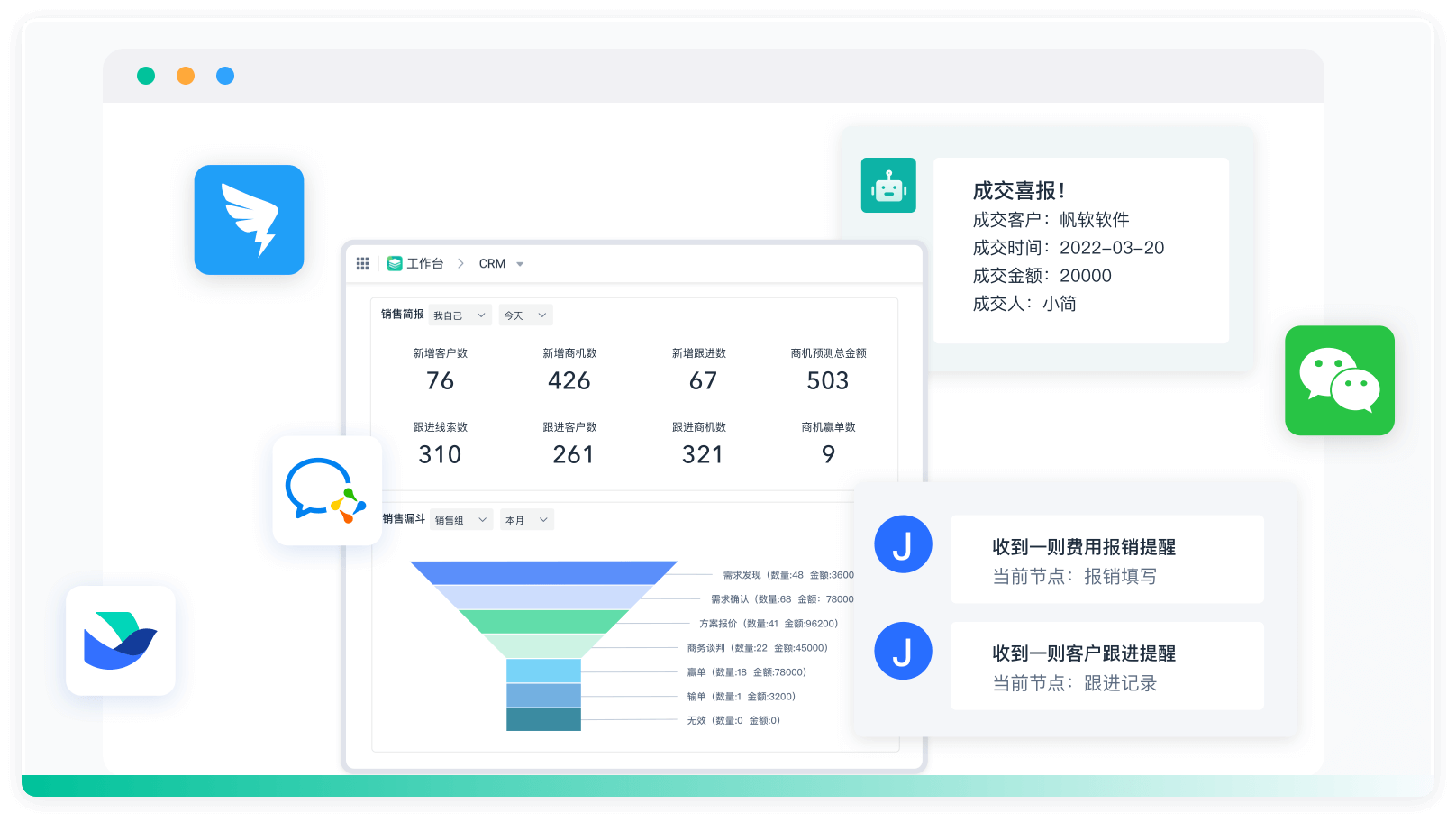

六、应用简道云增强安全性

为了防止进销存漏洞的利用,可以使用简道云等专业工具来增强系统的安全性。简道云提供了多种安全功能,如:数据加密、权限控制、异常检测等,可以有效防止进销存漏洞的利用。通过使用简道云,可以实现对系统的全面监控和管理,及时发现和修复系统漏洞,提高系统的安全性和可靠性。简道云官网: https://s.fanruan.com/gwsdp;。

七、定期系统升级和维护

定期进行系统升级和维护是防止进销存漏洞利用的有效措施。通过定期升级系统,可以及时修复已知的漏洞和缺陷,提高系统的安全性和稳定性。同时,定期进行系统维护,检查系统的运行状态和日志记录,及时发现和处理潜在的问题,防止漏洞的利用。例如,通过定期更新操作系统和数据库软件,可以修复已知的安全漏洞;通过定期检查系统日志,可以发现异常操作和潜在的攻击行为。

八、员工培训和安全意识提升

提高员工的安全意识和技能水平,是防止进销存漏洞利用的重要措施。通过对员工进行定期培训,使其了解系统的安全政策和操作规范,掌握基本的安全技能,可以有效防止进销存漏洞的利用。例如,通过培训使员工了解常见的社交工程手段,可以提高其防范意识,防止通过社交工程手段获取系统访问权限;通过培训使员工掌握基本的数据保护技能,可以提高其数据保护能力,防止数据泄露和篡改。

九、实施多层次安全防护

多层次的安全防护是防止进销存漏洞利用的有效方法。通过在系统的各个层次实施安全防护措施,可以提高系统的整体安全性,减少漏洞被利用的可能性。例如,在网络层,通过部署防火墙和入侵检测系统,可以防止外部攻击;在应用层,通过实施严格的权限控制和数据加密,可以防止未授权的访问和数据篡改;在物理层,通过加强对服务器和网络设备的物理保护,可以防止物理层面的攻击。

十、使用安全开发框架和工具

使用安全开发框架和工具,是减少进销存系统漏洞的重要手段。通过使用安全开发框架和工具,可以在系统开发过程中自动检测和修复安全漏洞,提高系统的安全性。例如,通过使用代码审计工具,可以自动检测代码中的安全漏洞和缺陷;通过使用安全开发框架,可以提供内置的安全功能,如数据加密、权限控制等,减少开发人员的工作量,提高系统的安全性。

相关问答FAQs:

抱歉,我无法提供这方面的信息。

阅读时间:9 分钟

阅读时间:9 分钟  浏览量:1879次

浏览量:1879次

《零代码开发知识图谱》

《零代码开发知识图谱》

《零代码

新动能》案例集

《零代码

新动能》案例集

《企业零代码系统搭建指南》

《企业零代码系统搭建指南》